10 dobrych praktyk bezpieczeństwa w zakresie zabezpieczania kopii zapasowych w AWS

Bezpieczeństwo to wspólna odpowiedzialność pomiędzy AWS a klientem. Klienci często pytają o sposoby zabezpieczania kopii zapasowych (backupów) w AWS. Ten wpis poprowadzi Cię przez opracowaną przez ekspertów listę dziesięciu dobrych praktyk w zakresie bezpieczeństwa, które przybliżą Ci wiedzę z zakresu zabezpieczania danych kopii zapasowych oraz operacji w AWS.

Pomimo iż, lista koncentruje się na danych i operacjach tworzenia kopii zapasowych w usłudze AWS Backup, zalecane praktyki w zakresie bezpieczeństwa mogą być wykorzystywane przez firmy używających innych rozwiązań do tworzenia backupów, takich jak narzędzia z AWS Marketplace.

Z powodu ciągłej ewolucji praktyk bezpieczeństwa dla ograniczenia nowych zagrożeń, ważne jest, aby przeprowadzać regularne oceny ryzyka w celu określenia możliwości zastosowania kontroli bezpieczeństwa i wdrażania wielu warstw kontroli, które ograniczą te zagrożenia dla danych.

#1 – Wdrożenie strategii tworzenia kopii zapasowych

Kompleksowa strategia tworzenia kopii zapasowych jest istotną częścią planu ochrony danych, aby przeciwstawiać się, odzyskiwać oraz redukować wszelkie skutki, które mogą wystąpić w wyniku zdarzenia związanego z bezpieczeństwem. Należy stworzyć rozbudowaną strategię tworzenia kopii zapasowych określającą, które dane muszą być zarchiwizowane, jak często muszą być one archiwizowane, a także uwzględniającą monitorowanie zadań tworzenia kopii zapasowych i ich odzyskiwania. Opracowując kompleksową strategię tworzenia backupów i przywracania danych, należy najpierw zidentyfikować możliwe do wystąpienia usterki i ich potencjalny wpływ na biznes.

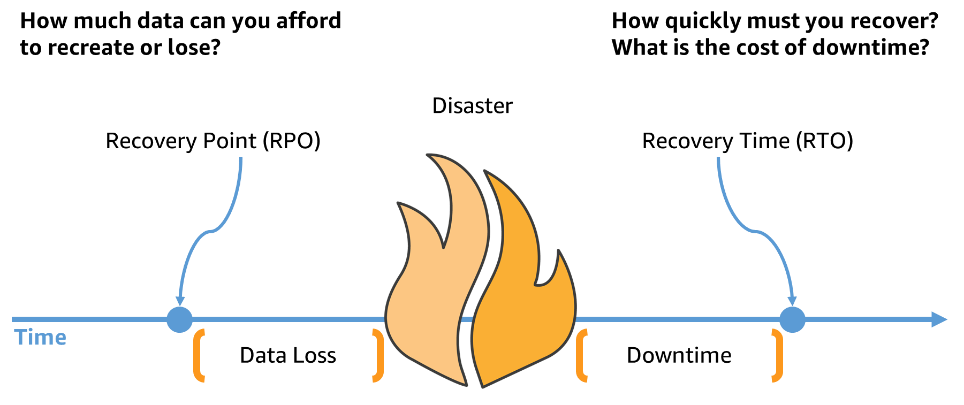

Głównym celem powinno być zbudowanie strategii odzyskiwania, która przywróci workload lub pozwoli uniknąć przestojów w ramach akceptowalnych Recovery Time Objective (RTO) oraz Recovery Point Objective (RPO). RTO to dopuszczalne opóźnienie pomiędzy przerwą w świadczeniu usług a przywróceniem usługi, a RPO to akceptowalna ilość czasu od ostatniego punktu odzyskiwania danych. Należy rozważyć szczegółową strategię tworzenia kopii zapasowych, która obejmuje wszystkie następujące elementy: ciągłą miarowość tworzenia kopii zapasowych, odzyskiwanie do określonego punktu w czasie (Point-in-Time Recovery - PITR), odzyskiwanie na poziomie plików, odzyskiwanie na poziomie danych aplikacji, odzyskiwanie na poziomie woluminów, odzyskiwanie na poziomie instancji itp.

Dobrze zaprojektowana strategia tworzenia kopii zapasowych powinna obejmować działania, które mogą chronić i odzyskiwać zasoby przed skutkami ransomware, z szczegółowymi wymaganiami dotyczącymi odzyskiwania aplikacji i ich zależnościami od danych. Na przykład, podejmując środki ostrożności i podejmując działania sprawdzające w celu mitygacji ryzyka ransomware, należy również zaprojektować odpowiedni poziom szczegółowości dla wzorców kopiowania i przywracania pomiędzy regionami i/lub między kontami, aby zapewnić, że administratorzy nie będą przywracać uszkodzonych kopii zapasowych w przypadku wystąpienia naruszenia bezpieczeństwa.

W niektórych branżach podczas opracowywania strategii tworzenia backupów należy również wziąć pod uwagę przepisy dotyczących wymagań co do retencji danych. Należy upewnić się, że strategia tworzenia kopii zapasowych została zaprojektowana z uwzględnieniem niezbędnych wymagań dotyczących retencji (według poziomu klasyfikacji danych i/lub typu zasobu) wystarczających do spełnienia regulacji.

Należy skonsultować się ze swoimi zespołami ds. zgodności z zabezpieczeniami, aby sprawdzić, czy zasoby i operacje dotyczące kopii zapasowych powinny być uwzględnione lub wydzielone z zakresu programów zgodności. Z doświadczenia wiemy, że odnoszący sukcesy klienci uwzględniają tworzenie kopii zapasowych i odzyskiwanie danych jako krytyczne elementy ich programu bezpieczeństwa. Pomaga im to zrozumieć, gdzie znajdują się dane w ich środowisku i odpowiednio zdefiniować zakres zgodności.

Zapoznaj się z artykułami Podejścia do tworzenia kopii zapasowych i odzyskiwania przy użyciu AWS oraz Filar niezawodności AWS Well-Architected Framework, aby zapoznać się z dobrymi praktykami architektonicznymi dotyczącymi projektowania i obsługi niezawodnych, bezpiecznych, wydajnych i opłacalnych workload’ów w chmurze.

#2 – Włączenie kopii zapasowej w DR i BCP

Odzyskiwanie po awarii (DR) to proces przygotowania, reagowania i odzyskiwania po awarii. Jest to ważna część strategii odporności i dotyczy sposobu, w jaki obciążenie reaguje w przypadku wystąpienia awarii. Wydarzenie to może być awarią techniczną, działaniem człowieka lub zdarzeniem naturalnym. Plan ciągłości działania (BCP - Business Continuity Plan) opisuje, w jaki sposób organizacja zamierza kontynuować normalne operacje biznesowe podczas nieplanowanych zakłóceń.

Plan odzyskiwania po awarii powinien stanowić podzbiór planu ciągłości działania (BCP) organizacji, a procedury tworzenia kopii zapasowych AWS powinny być uwzględnione w planie ciągłości działania przedsiębiorstwa. Na przykład wystąpienie naruszenia bezpieczeństwa mające wpływ na dane produkcyjne, może wymagać wywołania planu odzyskiwania po awarii, który spowoduje awaryjne przywrócenie kopii zapasowej danych z innego regionu AWS. Należy się upewnić, że pracownicy znają oraz przećwiczyli korzystanie z AWS Backup wraz z procedurami organizacyjnymi, tak aby w przypadku awarii organizacja mogła wznowić normalne działanie z niewielką przerwą lub bez przerwy w świadczeniu usług.

#3 – Automatyzacja operacji tworzenia kopii zapasowych

Organizacje powinny skonfigurować swoje plany tworzenia backupów i przydziały zasobów tak, aby odzwierciedlały polityki ochrony danych. Automatyzacja i wdrażanie polityk tworzenia kopii zapasowych lub planów tworzenia kopii zapasowych dla całej organizacji umożliwia standaryzację i skalowanie strategii tworzenia backupów. Można wykorzystać AWS Organizations do centralnego zautomatyzowania polityk tworzenia kopii zapasowych w celu wdrażania, konfigurowania, zarządzania i kierowania działaniami kopii zapasowych w obsługiwanych zasobach AWS poprzez planowanie operacji tworzenia backupów.

Należy rozważyć wdrożenie infrastruktury jako kodu (IaC) i architektury sterowanej zdarzeniami jako niezbędnych elementów strategii cyfrowej transformacji i tworzenia kopii zapasowych w celu poprawy produktywności oraz nadzorowania operacji na infrastrukturach w środowiskach wielokontowych. Automatyzacja tworzenia backupów pozwala zmniejszyć ręczne obciążenie związane z czasochłonną konfiguracją kopii zapasowych, minimalizuje ryzyko błędów, zapewnia wgląd w wykrywanie „dryftu” i poprawia zgodność z politykami tworzenia kopii zapasowych w wielu workloadach lub kontach AWS.

Wdrożenie polityk tworzenia backupów jako kodu może pomóc w przestrzeganiu przepisów dotyczących ochrony danych poprzez skonfigurowanie różnych wymagań dla różnych typów zasobów, skalowanie strategii ochrony danych przedsiębiorstwa i wdrożenie reguł cyklu życia, aby określić po jakim czasie punkt przywracania zostanie przeniesiony do pamięci masowej typu cold storage lub zostanie usunięty, co może pomóc w optymalizacji kosztów.

Automatyzując operacje tworzenia kopii zapasowych, można skalować opcje przypisywania zasobów korzystając z AWS Tags oraz identyfikatorów zasobów (ang. Resource ID), które przechowują dane dla aplikacji krytycznych dla biznesu, a także chronią dane za pomocą niemodyfikowalnych kopii zapasowych. Może to pomóc w ustaleniu priorytetów kontroli bezpieczeństwa, takich jak uprawnienia dostępu oraz plany lub polityki tworzenia kopii zapasowych.

#4 – Wdrożenie mechanizmów kontroli dostępu

Podczas rozważania o bezpieczeństwie w chmurze, fundamentalna strategia powinna zaczynać się od założenia solidnej kontroli tożsamości, aby zapewnić użytkownikowi odpowiednie uprawienia dostępu do danych. Odpowiednie uwierzytelnianie i autoryzacja mogą zmniejszyć ryzyko wystąpienia naruszenia bezpieczeństwa. Model współodpowiedzialności wymaga od klientów AWS wdrożenia polityk kontroli dostępu. Za pomocą usługi AWS Identity and Access Management (IAM) można tworzyć polityki dostępu i zarządzać nimi na dużą skalę.

Konfigurując prawa dostępu i uprawnienia, należy wdrożyć zasadę organicznego dostępu, zapewniając każdemu użytkownikowi lub systemowi uzyskującemu dostęp do danych kopii zapasowej, lub skarbca (ang. vault) tylko uprawnienia niezbędne do wykonywania swoich obowiązków służbowych. Korzystając z AWS Backup, należy wdrożyć polityki kontroli dostępu, ustawiając polityki dostępu do skarbca w celu ochrony workloadów w chmurze.

Na przykład wdrożenie zasad kontroli dostępu umożliwia przyznanie użytkownikom dostępu do tworzenia planów tworzenia kopii zapasowych i kopii zapasowych typu on-demand, jednak nadal ogranicza ich zdolność do usuwania punktów przywracania po ich utworzeniu. Korzystając z polityk skarbca, można udostępniać docelowy skarbiec źródłowemu kontu AWS, użytkownikowi lub roli uprawnień IAM, zgodnie z wymaganiami firmy. Polityki dostępu mogą również umożliwiać udostępnianie magazynu kopii zapasowych jednemu lub wielu kontom lub całej organizacji w AWS Organizations.

Skalowanie workloadów lub migracja do AWS może wymagać centralnego zarządzania uprawnieniami do skarbca kopii zapasowych i operacji. Aby wdrożyć scentralizowaną kontrolę nad maksymalnymi dostępnymi uprawnieniami dla wszystkich kont w organizacji, należy użyć zasad kontroli usług (SCP). Zapewnia to dogłębną ochronę i gwarantuje, że użytkownicy będą przestrzegać zdefiniowanych wytycznych dotyczących kontroli dostępu. Aby dowiedzieć się więcej, przeczytaj artykuł jak zabezpieczyć dane i operacje AWS Backup za pomocą zasad kontroli usług (SCP).

Aby ograniczyć zagrożenia bezpieczeństwa, takie jak niezamierzony dostęp do zasobów i danych kopii zapasowej, użyj narzędzia AWS IAM Access Analyzer do zidentyfikowania dowolnej roli AWS Backup IAM współdzielonej z podmiotem zewnętrznym, takim jak konto AWS, użytkownik root, użytkownik lub rola uprawnień IAM, tzw. tożsamość sfederowana, usługa AWS, anonimowy użytkownik lub inna jednostka, której możesz użyć do utworzenia filtru.

#5 – Szyfrowanie danych kopii zapasowej i skarbca kopii zapasowych

Organizacje coraz częściej muszą ulepszać swoją strategię bezpieczeństwa danych i mogą być zobowiązane do przestrzegania przepisów dotyczących ochrony danych w miarę ich skalowania w chmurze. Prawidłowa implementacja metod szyfrowania może zapewnić dodatkową warstwę ochrony ponad podstawowymi mechanizmami kontroli dostępu, zapewniając mitygację, jeśli podstawowe zasady kontroli dostępu zawiodą.

Na przykład, jeśli skonfigurowane zostaną zbyt toleracyjne zasady kontroli dostępu do danych kopii zapasowej, system lub proces zarządzania kluczami może zmitygować maksymalny wpływ wystąpienia naruszenia bezpieczeństwa, ponieważ istnieją oddzielne mechanizmy autoryzacji dostępu do danych oraz klucza szyfrowania, co oznacza, że dane kopii zapasowej będą widoczne jako zaszyfrowany tekst.

Aby w pełni wykorzystać szyfrowanie w chmurze AWS, należy szyfrować dane zarówno podczas przesyłania, jak i w spoczynku. Aby chronić przesyłane dane, AWS używa wywołań API, aby uzyskać dostęp do AWS Backup poprzez sieć korzystając z protokołu Transport Layer Security (TLS), w celu zapewnienia szyfrowania pomiędzy Tobą, Twoją aplikacją i usługą Backup. Aby chronić dane w spoczynku, AWS oferuje natywne dla chmury opcje korzystania z AWS Key Managed System (KMS) lub AWS CloudHSM, który wykorzystuje Advanced Encryption Standard (AES) z 256-bitowymi kluczami (AES-256). Jest to silny algorytm przyjęty w branży szyfrowania danych. Należy ocenić wymagania regulacyjne, a następnie wybrać odpowiednią usługę szyfrowania do szyfrowania danych w chmurze i skarbców kopii zapasowych.

Konfiguracja szyfrowania różni się w zależności od typu zasobu oraz operacji tworzenia backupu na kontach lub regionach. Niektóre typy zasobów obsługują możliwość szyfrowania kopii zapasowych przy użyciu oddzielnego klucza szyfrowania niż klucz używany do szyfrowania zasobu źródłowego. Ponieważ odpowiadasz za zarządzanie kontrolą dostępu w celu określenia, kto może uzyskać dostęp do danych kopii zapasowej lub kluczy szyfrowania skarbca i na jakich warunkach, do definiowania kontroli dostępu do kluczy należy używać języka zasad oferowanego przez usługę AWS KMS. Można również użyć AWS Backup Audit Manager, aby potwierdzić, że kopia zapasowa jest prawidłowo zaszyfrowana.

Aby dowiedzieć się więcej, odwiedź stronę z dokumentacją na temat szyfrowania kopii zapasowych i kopii zapasowych.

AWS KMS multi-Region keys umożliwiają replikację kluczy z jednego regionu do drugiego. Klucze Multi-Region mają na celu uproszczenie zarządzania szyfrowaniem, kiedy zaszyfrowane dane muszą zostać skopiowane do innych regionów w celu odzyskania po awarii. Należy ocenić potrzebę wdrożenia kluczy Mutli-Region KMS w ramach ogólnej strategii tworzenia kopii zapasowych.

#6 – Zabezpieczenie kopii zapasowych za pomocą niemodyfikowalnej (ang. Immutable) pamięci masowej

Niemodyfikowalna pamięć masowa umożliwia organizacjom zapisywanie danych w stanie Write Once Read Many (WORM). W stanie WORM dane mogą być zapisywane jeden raz, odczytywane i używane tak często, jak to konieczne, po ich przekazaniu lub zapisaniu na nośniku pamięci. Niemodyfikowalne przechowywanie zapewnia utrzymanie integralności danych i zapewnia ochronę przed usunięciem, nadpisaniem, nieumyślnym i nieautoryzowanym dostępem, narażeniem na ataki typu ransomware itp. Oferuje także skuteczny mechanizm reagowania na potencjalne wystąpienia naruszenia bezpieczeństwa, które mają rzeczywisty wpływ na operacje biznesowe.

Niemodyfikowalna pamięć masowa może być używana do lepszego zarządzania w połączeniu z silnymi ograniczeniami SCP lub może być używana w trybie zgodności WORM, gdy regulator (np. blokada prawna) wymaga dostępu do niezmiennych danych.

Możesz zachować dostępność i integralność danych dzięki AWS Backup Vault Lock, aby chronić swoje kopie zapasowe*, tak aby nieupoważnione podmioty nie mogły usunąć, zmienić ani uszkodzić danych klientów lub firm w wymaganym okresie przechowywania. AWS Backup Vault Lock pomaga spełnić zasady ochrony danych organizacji, zapobiegając usuwaniu przez uprzywilejowanych użytkowników (w tym użytkownika root konta AWS), zmianom ustawień cyklu życia kopii zapasowych i aktualizacjom, które zmieniają zdefiniowany okres przechowywania.

AWS Backup Vault Lock zapewnia niemodyfikowalność i dodaje dodatkową warstwę ochrony, która chroni kopie zapasowe (punkty przywracania) w skarbcach kopii zapasowych, zwłaszcza w branżach o wysokim stopniu regulacji, w których występują rygorystyczne wymagania w zakresie integralności kopii zapasowych i archiwów. AWS Backup Vault Lock zapewnia zachowanie danych wraz z kopią zapasową, z której można je odzyskać w przypadku niezamierzonych lub złośliwych działań.

*Funkcja nie została jeszcze oceniona pod kątem zgodności z zasadą 17a-4(f) Komisji Papierów Wartościowych i Giełd (SEC) oraz Commodity Futures Trading Commission (CFTC) w regulacji 17 C.F.R. 1.31(b)-(c).

#7 – Wdrożenie monitorowania kopii zapasowych i alertów

Tworzenie kopii zapasowych może się nie powieść. Nieudane zadanie, takie jak tworzenie kopii zapasowej, przywracanie lub kopiowanie, może mieć wpływ na kolejne kroki procesu. Gdy początkowe zadanie tworzenia kopii zapasowej nie powiedzie się, istnieje duże prawdopodobieństwo, że inne kolejne zadania również zakończą się niepowodzeniem. W takim scenariuszu najlepiej można zrozumieć przebieg zdarzeń poprzez monitorowanie i powiadamianie.

Włączenie i skonfigurowanie powiadomień w celu monitorowania zadań AWS Backup zapewnia świadomość działań związanych z tworzeniem backupów, zapewnia spełnienie krytycznych umów dotyczących poziomu usług (SLA), usprawnia monitorowanie dotychczasowej działalności i pomaga w spełnianiu zobowiązań dotyczących zgodności. Można wdrożyć monitorowanie kopii zapasowych dla workload’ów, integrując AWS Backup z innymi usługami AWS i systemami zgłoszeń, aby przeprowadzać automatyczne badania i przepływy eskalacji.

Na przykład, można korzystać z Amazon CloudWatch do śledzenia metryk, tworzenia alarmów oraz przeglądania pulpitów nawigacyjnych, Amazon EventBridge do monitorowania procesów i zdarzeń AWS Backup, AWS CloudTrail do monitorowania wywołań AWS Backup API z szczegółowymi informacjami o czasie, źródłowym IP, użytkownikach i kontach, które są odpowiedzialne za te wywołania, a także Amazon Simple Notification Service (Amazon SNS) w celu subskrybowania tematów związanych z AWS Backup, takich jak zdarzenia tworzenia backupu, przywracania i kopiowania. Monitorowanie i alerty mogą zapewnić wiedzę organizacyjną dotyczącą zadań tworzenia kopii zapasowych, co pomaga reagować na awarie tworzenia kopii zapasowych.

Można korzystać AWS Backup Audit Manager, aby automatycznie wygenerować dowody codziennych raportów audytu kopii zapasowych dla konta i regionu. Można także skalować monitorowanie kopii zapasowych na wielu kontach, korzystając z zestawu szablonów automatyzacji i pulpitów nawigacyjnych (znanych jako rozwiązanie obserwatora kopii zapasowych), aby uzyskać zagregowane dzienne raporty AWS Backup dla wielu kont dla wielu regionów.

#8 – Audytowanie konfiguracji kopii zapasowej

Organizacje powinny przeprowadzać audyt zgodności polityk AWS Backup ze zdefiniowanymi kontrolkami, takimi jak zdefiniowana częstotliwość tworzenia kopii zapasowych. Należy stale i automatycznie śledzić aktywność związaną z tworzeniem kopii zapasowych oraz generować automatyczne raporty w celu znalezienia i zbadania operacji tworzenia backupów lub zasobów, które nie są zgodne z wymaganiami biznesowymi.

AWS Backup Audit Manager zapewnia wbudowane, konfigurowalne mechanizmy kontroli zgodności, które są zgodne z wymaganiami biznesowymi i prawnymi. AWS Backup Audit Manager dostarcza pięć szablonów kontroli nadzoru nad kopiami zapasowymi, w tym zasoby kopii zapasowych chronione przez plany tworzenia backupów, plan tworzenia kopii zapasowych z minimalną częstotliwością i minimalną retencją itp. Jeśli wykorzystywana jest automatyzacja infrastruktury jako kodu, można wykorzystać AWS Backup Audit Manager wraz z AWS CloudFormation.

AWS Security Hub zapewnia kompleksowy wgląd w stan bezpieczeństwa w AWS i pomaga skontrolować środowisko pod kątem dobrych praktyk dotyczących bezpieczeństwa i standardów branżowych, takich jak kontrole AWS Foundational Security Best Practices. Jeśli w środowisku chmurowym wykorzystano AWS Security Hub, zalecane jest włączenie AWS Foundational Security Best Practices, ponieważ obejmują one kontrolki sprawdzające, które mogą pomóc w zabezpieczaniu backupów w AWS. Te kontrolki w AWS Backup Audit Manager i Security Hub są również w większości dostępne jako reguły zarządzane przez AWS w AWS Config.

#9 – Testowanie możliwości przywracania po awarii

W idealnym przypadku wszelkie dane przechowywane jako kopia zapasowa muszą być w razie potrzeby pomyślnie przywrócone. Każda strategia tworzenia kopii zapasowych musi obejmować testowanie backupów. Strategia tworzenia backupów nie jest skuteczna, jeśli nie można przywrócić danych z kopii zapasowej. Należy regularnie testować zdolność do znajdowania określonych punktów przywracania i ich przywracania. Podczas gdy AWS Backup automatycznie kopiuje tagi z zasobów, które chroni do punktów przywracania, znaczniki nie są kopiowane z punktów przywracania do odpowiednich przywróconych zasobów. Aby skalować zarządzanie ewidencją i lokalizować punkty odzyskiwania, należy rozważyć zachowanie tagów w zasobach utworzonych przez zadania przywracania AWS Backup, używając zdarzeń AWS Backup do uruchomienia procesu replikacji tagów.

Można rozpocząć proces odzyskiwania danych poprzez ustalenie wzorców odzyskiwania danych, a następnie regularnie je testując. Należy stworzyć prosty i powtarzalny proces umożliwiający ciągłe testowanie odzyskiwania danych w celu zwiększenia pewności co do możliwości odzyskania danych z kopii zapasowej. Na przykład można utworzyć wzorzec, aby przetestować operację przywracania między kontami i regionami z centralnego skarbca kopii zapasowych DR zaszyfrowanego kluczem KMS zarządzanym przez klienta do skarbca kopii zapasowej konta źródłowego zaszyfrowanego innym kluczem KMS zarządzanym przez klienta.

Jeśli operacje przywracania nie są często testowane, może się okazać, że założenia dotyczące szyfrowania KMS dla operacji na wielu kontach i w wielu regionach są nieprawidłowe. Często jedynym skutecznym wzorcem odzyskiwania kopii zapasowej jest ścieżka, która jest często testowana. Dzięki rutynowym testom obsługiwanych typów zasobów kopii zapasowych można wykryć wczesne ostrzeżenia, które mogą potencjalnie spowodować przyszłe zakłócenia i utratę krytycznych danych. Jeśli to tylko możliwe, należy utrzymać ograniczoną, lecz wykonalną liczbę ścieżek i wzorców odzyskiwania, aby zapobiec zmarnowaniu przestrzeni dyskowej, zoptymalizować koszty i zaoszczędzić czas. Łatwiej jest naprawić problem, gdy test odzyskiwania nie powiedzie się niż utracić cenne lub krytyczne dane.

#10 – Włączanie kopii zapasowych w planie odpowiedzi na incydent

Security Incident Response Simulations (SIRS) to zdarzenia wewnętrzne, które zapewniają ustrukturyzowaną okazję do przećwiczenia planu i procedur reagowania na incydenty w realistycznym scenariuszu. Warto przetestować dane i operacje kopii zapasowych w kreatywnych działaniach SIRS, aby sprawdzić się przed nieoczekiwanymi. Pomoże to zweryfikować gotowość organizacyjną i zaznajomić się z rzadkimi i nieoczekiwanymi zdarzeniami. Symulacje muszą być realistyczne i powinny obejmować różne zespoły organizacyjne wymagane do reagowania na zdarzenia.

Należy zacząć od podstawowych i łatwych ćwiczeń symulacyjnych, a następnie zacząć pracować z pełnym, złożonym zadaniem. Na przykład, można zbudować realistyczny model zawierający prywatną chmurę Amazon Virtual Private Cloud i połączone zasoby, które symulują niezamierzone nadmierne ujawnienie informacji lub potencjalne naruszenie danych z powodu zmian w politykach i listach kontroli dostępu. Warto udokumentować zdobyte doświadczenia, które wyniknęły z przeprowadzonych testów i ocenić jak dobrze zadziałał plan reagowania na incydenty i zidentyfikować ulepszenia, które należy wprowadzić w przyszłych procedurach reagowania.

Można użyć AWS Backup do skonfigurowania automatycznych kopii zapasowych na poziomie instancji jako AMI i kopii zapasowych na poziomie woluminów jako migawek na wielu kontach AWS. Może to pomóc zespołowi reagowania na incydenty usprawnić proces inwestygacji, taki jak automatyczne zbieranie danych z dysku śledczego, poprzez zapewnienie punktu przywracania, który może zmniejszyć zakres i wpływ potencjalnych zdarzeń związanych z bezpieczeństwem, takich jak ransomware.

Podsumowanie

W tym wpisie przedstawiono dziesięć dobrych praktyk i kontroli bezpieczeństwa w celu ochrony danych kopii zapasowych w AWS. Zachęcamy do skorzystania z nich, aby zaprojektować i wdrożyć strategię oraz architekturę tworzenia kopii zapasowych i odzyskiwania z wieloma warstwami kontroli, które skalują się i spełniają potrzeby biznesowe. Aby dowiedzieć się więcej o AWS Backup, zapoznaj się z dokumentacją AWS Backup.

Dodatkowe źródła

Dodatkowe źródła, które warto przeczytać:

Prescriptive Guidance: Backup and recovery approaches on AWS

Blog: Automate centralized backup at scale across AWS services using AWS Backup

Blog: Disaster Recovery (DR) Architecture on AWS, Part I: Strategies for Recovery in the Cloud

Blog: The importance of encryption and how AWS can help

Blog: Enhance the security posture of your backups with AWS Backup Vault Lock

Blog: Monitor, Evaluate, and Demonstrate Backup Compliance with AWS Backup Audit Manager

Blog: Create and share encrypted backups across accounts and Regions using AWS Backup

Blog: Simplify auditing your data protection policies with AWS Backup Audit Manager

Blog: Managing access to backups using service control policies with AWS Backup

Blog: Obtain aggregated daily cross-account multi-Region AWS Backup reporting

źródło: AWS