Optymalizacja zarządzania chmurą w AWS: Integracja NIST Cybersecurity Framework, AWS Cloud Adoption Framework i AWS Well-Architected

Twoje podejście do zarządzania bezpieczeństwem, ryzykiem i zgodnością może stanowić aktywator w cyfrowej transformacji i elastyczności biznesowej. W miarę jak coraz więcej organizacji robi postępy w swojej drodze do cyfrowej transformacji – wspieranej przez przetwarzanie w chmurze – organizacje i procesy związane z bezpieczeństwem nie mogą jedynie uczestniczyć, a przewodzić w tej transformacji.

Dziś wielu klientów tworzy podstawy bezpieczeństwa, wykorzystując do tego celu ramy zarządzania ryzykiem, które są niezależne od technologii, takich jak National Institute of Standards and Technology (NIST) Cybersecurity Frameworks (CSF) – aby zrozumieć aktualne możliwości, ustanowić cele i opracować plan usprawnienia i utrzymania pozycji bezpieczeństwa. Mimo to w dalszym ciągu będziesz potrzebował odpowiedniego modelu, który pomoże Ci zoptymalizować wyniki w zakresie bezpieczeństwa w chmurze. Aby pomóc Ci zaadaptować program bezpieczeństwa do chmury, AWS opracował dwa narzędzia: AWS Cloud Adoption Framework (CAF) oraz AWS Well-Architected Framework. Uzupełniając podstawę opartą na ryzyku za pomocą AWS CAF, możesz zintegrować czynniki biznesowe swojej organizacji na dużą skalę podczas przechodzenia do chmury, a kiedy jesteś gotowy do wdrożenia określonych obciążeń, możesz wykorzystać AWS Well-Architected Framework do projektowania, mierzenia i ulepszania swojej implementacji technicznej.

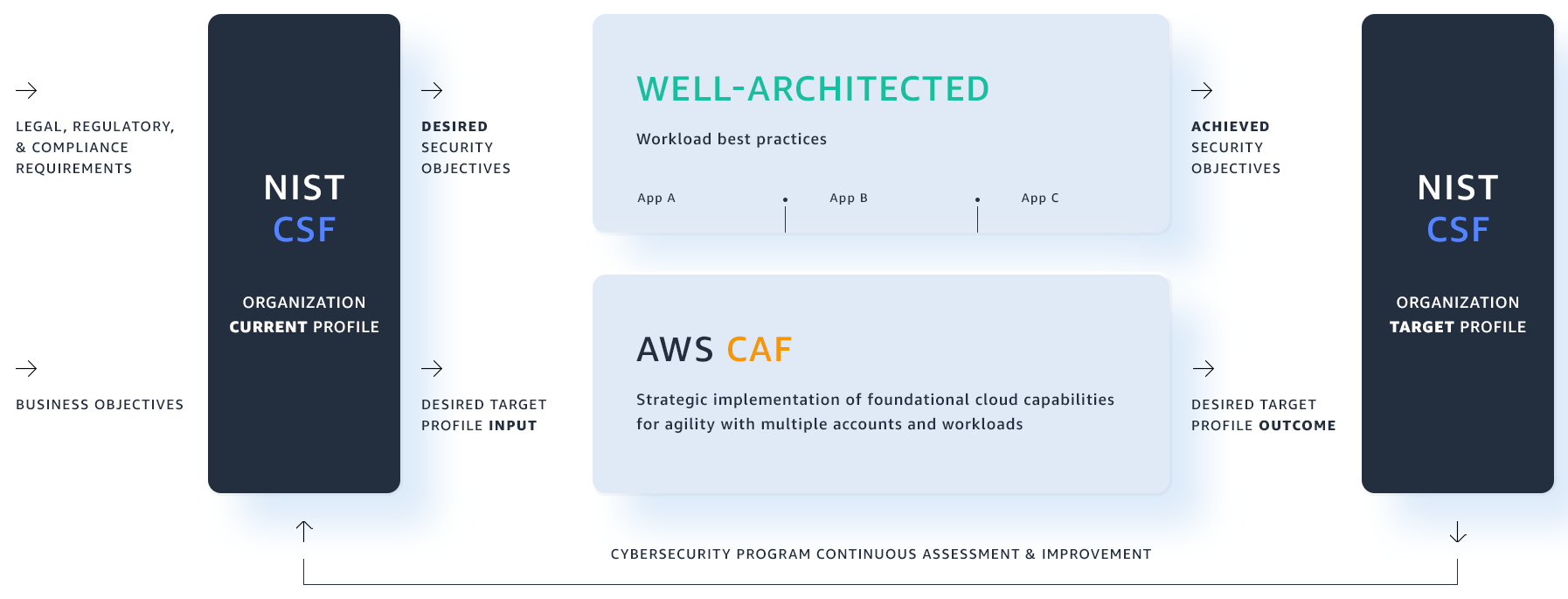

Następnie zostanie omówione, w jaki sposób AWS Well-Architected Framework może zapewnić najlepsze praktyki w zakresie bezpieczeństwa. Na sam koniec wszystkie informacje zostaną zestawione, aby pokazać, w jaki sposób te struktury wspierają się nawzajem. Rysunek nr 1 znajdujący się poniżej pokazuje, w jaki sposób użycie tych trzech uzupełniających się struktur może zoptymalizować wyniki w zakresie bezpieczeństwa. Chociaż mogą być używane niezależnie od siebie, każda z nich opiera się na drugiej, aby wzmacniać i dopracować Twoje środowisko chmury oraz organizacyjny program bezpieczeństwa.

Korzystanie z AWS Cloud Adoption Framework (CAF) i AWS Well-Architected Framework w celu osiągnięcia celów NIST Cybersecurity Framework (CSF) i osiągnięcia docelowego zestawienia

Rysunek nr 1: Jak korzystać z CAF i AWS Well-Architected, aby osiągnąć cele NIST CSF

Tak jak przedstawiono na rysunku nr 1, proces ten obejmuje następujące kroki:

- Ustalenie zarządzania cyberbezpieczeństwem organizacji i pożądanymi wynikami w zakresie bezpieczeństwa dzięki NIST CSF, wykorzystując podstawowe funkcje i poziomy implementacji w celu utworzenia profilu docelowego;

- Przygotowanie do migracji do chmury i wdrożenie skalowalnej podstawy przy wykorzystaniu AWS CAF do mapowania tych możliwości w chmurze;

- Zmierzenie i ulepszenie architektury bezpieczeństwa oraz praktyk operacyjnych dzięki AWS Well-Architected i usług AWS, które zaspokoją Twoje potrzeby w zakresie bezpieczeństwa.

Pracując nad organizacją i optymalizacją bezpieczeństwa w AWS, bardzo istotną rolę odgrywa zrozumienie tego, że bezpieczeństwo jest wspólnym obowiązkiem pomiędzy Tobą a AWS, tak jak opisano w modelu współodpowiedzialności. Ten współdzielony model może zmniejszyć obciążenie związane z bezpieczeństwem i pomóc Ci w osiągnięciu celów związanych z bezpieczeństwem opartym na ryzyku.

NIST CSF – ustal zarządzanie bezpieczeństwem i pożądane wyniki w zakresie bezpieczeństwa

Idealnym rozwiązaniem byłoby, gdyby Twoja organizacja korzystała już ze struktury programu bezpieczeństwa organizacji, ale jeśli tak nie jest, możesz rozważyć użycie NIST CSF, uznanej na całym świecie struktury zarządzania ryzykiem, przeznaczonej do użytku przez dowolną organizację, niezależnie od sektora lub wielkości. CSF zapewnia prostą i efektywną metodę rozumienia i komunikowania zagrożeń bezpieczeństwa w całej organizacji. Podejście niezależne od technologii i branży zapewnia opartą na wynikach, wspólną taksonomię, której można używać w całej firmie, od poziomu zarządu aż po zespoły techniczne. W dalszym ciągu obserwuje się przyspieszenie wdrażania CSF w różnych branżach i krajach, a jego zasady stają się podejściami znormalizowanymi, jak można zauważyć w najnowszej wersji ISO 27103:2018 i projekcie norm ISO 27101.

NIST CSF zawiera trzy elementy: Core, Tiers i Profiles. Core łączy w sobie 5 ciągłych funkcji – Identyfikuj, Chroń, Wykryj, Odpowiadaj, Odzyskaj – które mogą być odwzorowane na inne standardy lub wymagania kontrolne zgodnie z wymaganiami Twojej firmy. Tiers charakteryzują zdolność i dojrzałość organizacji do zarządzania funkcjami i kontrolami CSF, a Profiles mają za zadanie przekazywać stan bezpieczeństwa organizacji „taki jaki jest” i „jaki ma być”. Wszystkie trzy elementy zostały zaprojektowane tak, aby umożliwić Twojej organizacji ustalanie priorytetów i przeciwdziałanie zagrożeniom bezpieczeństwa zgodnie z potrzebami biznesowymi. Zapoznaj się z oficjalnym dokumentem Dopasowanie do NIST CSF w chmurze AWS, aby zrozumieć, w jaki sposób usługi i zasoby AWS mogą integrować się z istniejącym programem.

Przypadek użycia NIST CSF z tożsamością

W przeciwieństwie do procesu budowania lokalnych sieci i centrów danych, które rozpoczynają się od obiektów fizycznych, sprzętu komputerowego, pamięci masowej oraz granic sieci w celu ochrony tego, co jest budowane, wdrożenie chmury rozpoczyna się od zarządzania tożsamością i dostępem u wybranego dostawcy usług w chmurze. W przypadku AWS oznacza to utworzenie konta AWS i wykorzystanie AWS IAM do tworzenia użytkowników i grup, definiowania ról oraz przypisywania im uprawnień i zasad. Klienci, którzy są zaznajomieni z NIST CSF, powinni poznać 5 funkcji: Identyfikację, Ochronę, Wykrywanie, Reagowanie, Odzyskiwanie. Jeśli jako przykładowi przyjrzysz się funkcji Ochrona, w kategorii Zarządzanie Tożsamością, Uwierzytelnianie i Kontrola Dostępu (PR.AC) istnieje 7 podkategorii:

- PR.AC-1: Tożsamości i poświadczenia są wydawane, zarządzane, weryfikowane, unieważniane i audytowane dla autoryzowanych urządzeń, użytkowników i procesów

- PR.AC-2: Fizyczny dostęp do zasobów jest zarządzany i chroniony

- PR.AC-3: Zdalny dostęp jest zarządzany

- PR.AC-4: Zarządzanie uprawnieniami i autoryzacjami dostępu z uwzględnieniem zasad najmniejszego przywileju i rozdziału obowiązków

- PR.AC-5: Integralność sieci jest chroniona (np. segregacja sieci, segmentacja sieci)

- PR.AC-6: Tożsamości są sprawdzane i powiązane z danymi uwierzytelniającymi oraz potwierdzane w interakcjach

- PR.AC-7: Użytkownicy, urządzenia i inne aktywa są uwierzytelniane (np. Jednoelementowe, wieloczynnikowe) proporcjonalnie do ryzyka transakcji (np. Ryzyko dla bezpieczeństwa i prywatności osób oraz inne ryzyka organizacyjne)

Ze wszystkich 7 podkategorii PR.AC-2 jest dobrym przykładem tego, jak model współdzielonej odpowiedzialności zaczyna mieć znaczenie. W przypadku większości usług w chmurze zabezpieczenia fizyczne są wdrażane i zarządzane przez dostawcę usług w chmurze, a Ty możesz odziedziczyć te mechanizmy kontroli. Dotyczy to AWS z wyjątkiem sytuacji, kiedy korzystasz z usługi chmury hybrydowej, takiej jak AWS Snowball lub AWS Outposts, w przypadku której wysyła się fizyczne urządzenie do użytku w środowisku lokalnym lub w terenie. Jesteś odpowiedzialny za jej fizyczne bezpieczeństwo, podczas gdy urządzenie jest pod Twoją opieką. Jednakże na potrzeby tego artykułu autorzy skupią się na niehybrydowych usługach chmury, więc w tym przypadku użycie PR.AC-2 zostanie pominięte. Klienci zachowują odpowiedzialność za zarządzanie fizycznym bezpieczeństwem swoich centrów danych i zasobów fizycznych, które łączą się z usługami w chmurze i uzyskują do nich dostęp.

Kontekst organizacyjny: Korzystanie z AWS Cloud Adoption Framework – Przygotuj swoją organizację na chmurę

Przetwarzanie w chmurze wprowadza istotną zmianę w sposobie pozyskiwania technologii, dostępu do niej, użytkowania i zarządzania nią. Aby zoperacjonalizować i zoptymalizować Twój program bezpieczeństwa dla chmury, Twoja organizacja musi zrozumieć nowy paradygmat i zaktualizować umiejętności, dostosować istniejące procesy oraz wprowadzić nowe. Platforma AWS Cloud Adoption Framework (CAF) pomaga organizacjom zaplanować udaną migrację do chmury, a nie tylko techniczne aspekty „podnoszenia” i przenoszenia pojedynczej aplikacji, ale z zamiarem ustanowienia podstaw organizacyjnych, ułatwiających wdrażanie obsługi i zabezpieczenie obciążeń na dużą skalę. To może obejmować ustanowienie kultury i procesów DevSecOps, szkolenie personelu i włączenie nowych paradygmatów do przydziałów i pracy, budowanie współdzielonej infrastruktury chmurowej i środowisk usług zarządzania, wdrażanie centralnego zarządzania i rejestrowania oraz inne aspekty, które będą zintegrowane z poszczególnymi aplikacjami i przypadkami użycia. Ścieżka każdej organizacji będzie inna, dlatego to ważne, aby planować wszystko z wyprzedzeniem i łączyć cele biznesowe i pożądane wyniki w zakresie bezpieczeństwa z odpowiednimi procesami i technologiami.

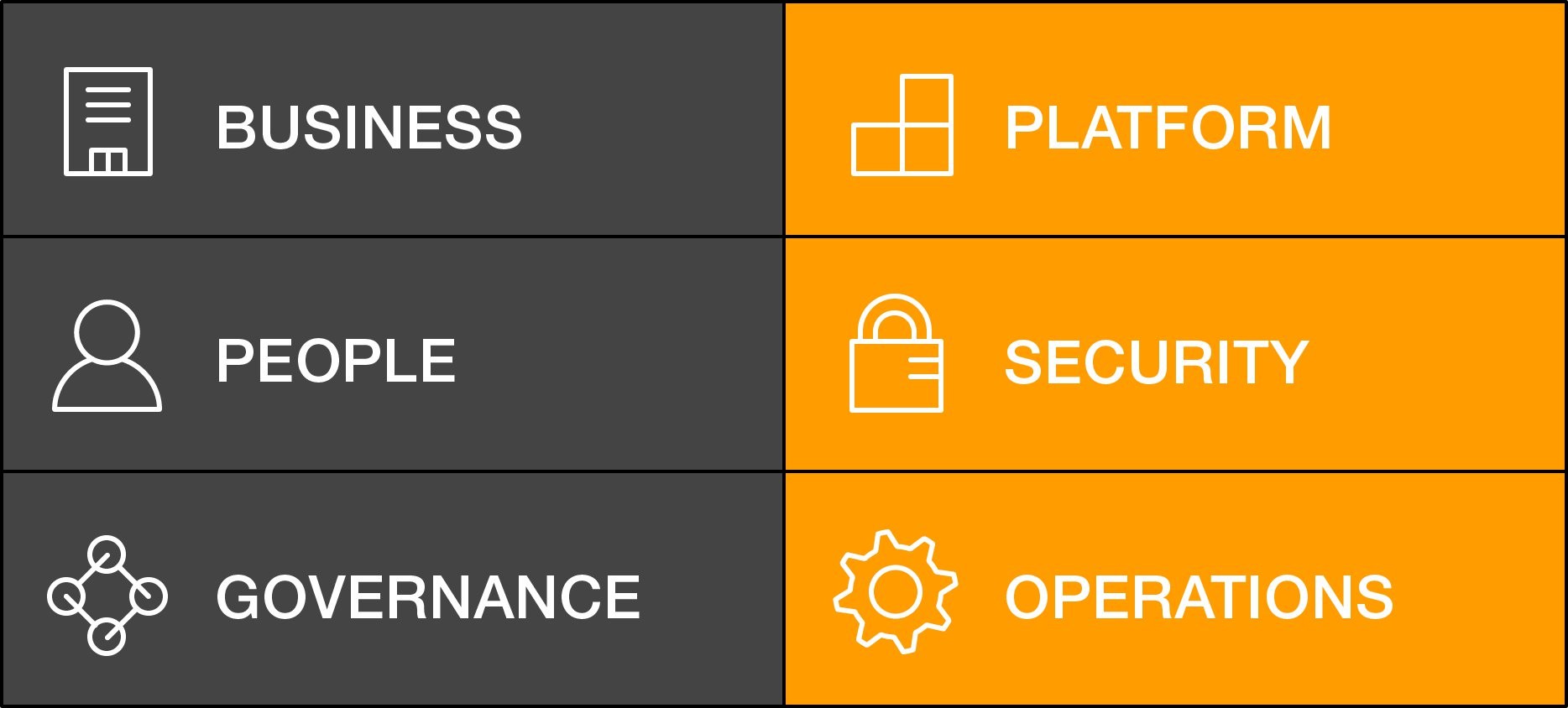

Jak przedstawiono na rysunku nr 2, AWS CAF składa się z sześciu perspektyw, które możesz wykorzystać w celach planowania i rozważań strategicznych, w oparciu o wspólne zasady, które dotyczą większości organizacji. Trzy perspektywy – Biznes, Ludzie i Zarządzanie – koncentrują się na organizacji, podczas gdy aspekty techniczne są rozważane w perspektywie Platformy, Bezpieczeństwa i Operacji. Jak zauważyłeś w przypadku NIST CSF, wszystkie te perspektywy wpływają na zarządzanie zagrożeniami bezpieczeństwa i pomagają osiągnąć wyniki w zakresie bezpieczeństwa. Korzystając z AWS CAF, możesz ustrukturyzować swój program bezpieczeństwa, aby osiągnąć pożądane wyniki dzięki elastyczności, skalowalności, szybkości i innowacjom, które zapewnia AWS. Perspektywa bezpieczeństwa AWS CAF pomaga klientom w realizacji celów bezpieczeństwa dzięki czterem zasadom: Dyrektywy, Zapobiegania, Wykrywania i Reagowania. Podobnie jak w przypadku NIST CSF Identify, zasada Dyrektywy zawiera wskazówki, które pomogą Ci zrozumieć środowisko i dane w chmurze. Preventive zapewnia wskazówki, które pomogą Ci w obsłudze wybranych kontroli bezpieczeństwa w AWS. Detective zapewnia środki do analizy środowiska i ostrzegania o anomaliach i zagrożeniach, a następnie Responsive minimalizuje wykryte ryzyko z naciskiem na automatyzację.

Rysunek nr 2: Perspektywy CAF

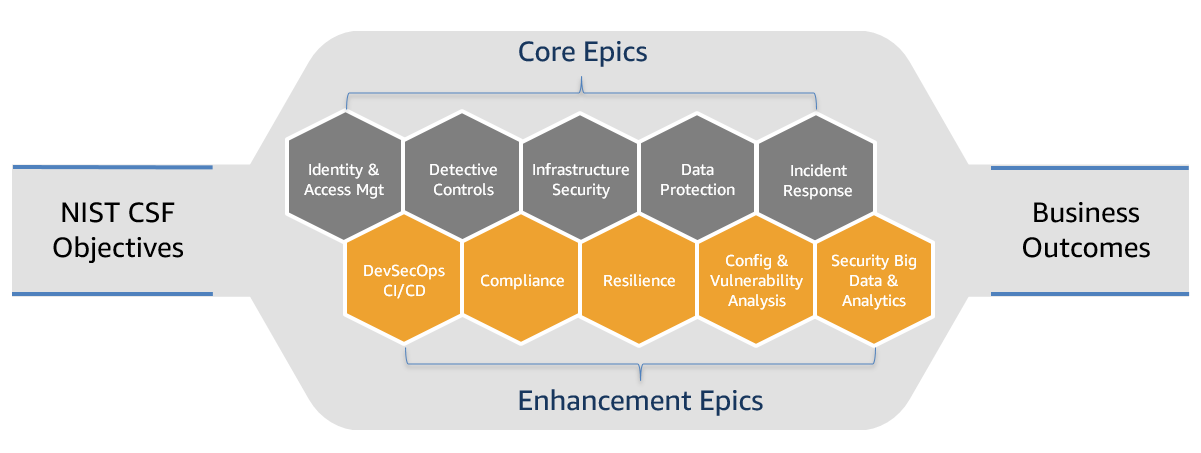

AWS CAF Security Perspective składa się z 5 podstawowych i 5 powiększanych eposów bezpieczeństwa – lub tematów, jak pokazano na rysunku nr 3. Zgodnie z zasadami NIST CSF, podstawowe możliwości organizacji koncentrują się na identyfikowaniu, stosowaniu i skalowaniu najlepszych praktyk bezpieczeństwa w program i poziomy organizacyjne, wspierające wyniki biznesowe. Epopeje bezpieczeństwa zaczynają się od zarządzania tożsamością i dostępem jako podstawą do bezpiecznego wdrażania w chmurze.

Rysunek nr 3: Security epics

Przypadek użycia AWS CAF z tożsamością

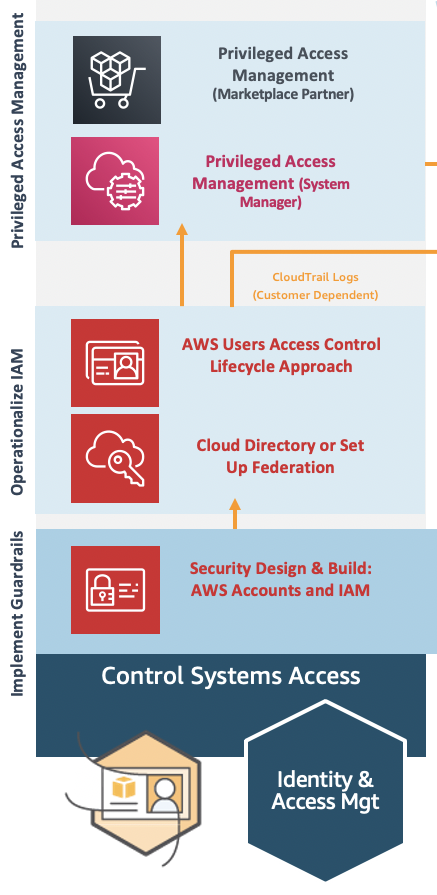

Kiedy spojrzysz na sprint Identity and Access Management (IAM) z AWS CAF Security Epics (Rysunek nr 3), zauważysz, że kilka usług AWS jest stosowanych i skonfigurowanych w celu zarządzania uprawnieniami na dużą skalę. Pracując od podstaw, istnieją 3 poziomy, które należy wziąć pod uwagę podczas projektowania i budowania zabezpieczeń IAM: wdrażania IAM Guardrails, operacjonalizacji IAM i zarządzania Privileged Access Management. W AWS zmienia się sposób myślenia z „blokowania” systemu, co oznacza brak elastyczności, który może mieć wpływ na użyteczność i sprawność biznesową na koncepcję „guardrails”, gdzie bezpieczeństwo jest definiowane przez zewnętrzne granice, które pozwalają na swobodę poruszania się w ramach tych ograniczeń. To z kolei umożliwia programistom i operatorom IT na większą elastyczność w odkrywaniu nowych metod i technologii w celu sprostania dynamicznym zmianom rynkowym. Specjalnie w przypadku AWS IAM zwróć uwagę na wdrażanie barier za pośrednictwem usług, takich jak AWS Organizations, AWS IAM i AWS Control Tower. Na przykład AWS Control Tower zapewnia najprostszy sposób konfiguracji i zarządzania nowym, bezpiecznym, wielokontowym środowiskiem AWS w oparciu o najlepsze praktyki wypracowane w ramach doświadczenia AWS w pracy z tysiącami przedsiębiorstw, które przechodzą do chmury.

Następnie należy zoperacjonalizować IAM poprzez federację z istniejącą usługą katalogową lub tworząc katalog w chmurze i wdrażając cykle życia kont i kontroli dostępu. Na koniec zbadaj możliwości wdrażania rozwiązania do zarządzania dostępem uprzywilejowanym (PAM) w celu ochrony tych ważnych kont. AWS Secrets Manager i Systems Manager Sessions Manager to dwie usługi, które w tym celu mogą okazać się pomocne.

Korzystając z tego małego fragmentu AWS CAF i mając swój wkład w proces, możesz zaprojektować swój AWS IAM tak, aby spełniał podkategorie PR.AC-1, 3, 4, 6, and 7 wymienione powyżej.

Rysunek nr 4: Sprint tożsamości CAF

Bezpieczna i odporna architektura systemu: Korzystanie z AWS Well-Architected Framework do mierzenia i ulepszania architektury obciążenia

AWS Well-Architected Framework pomaga Ci zrozumieć zagadnienia i kluczowe punkty decyzyjne dotyczące budowania systemów w AWS – jest to struktura służąca do kierowania i oceniania architektur obciążeń. Korzystając z AWS Well-Architected, poznasz najlepsze praktyki architektoniczne dotyczące projektowania i obsługi niezawodnych, bezpiecznych, wydajnych i opłacalnych systemów w chmurze. To zapewnia Ci sposób na konsekwentne mierzenie architektur pod kątem najlepszych praktyk i identyfikowanie obszarów wymagających ulepszeń. Proces przeglądu architektury to konstruktywna rozmowa na temat decyzji architektonicznych, a posiadanie systemów AWS Well-Architected zwiększa prawdopodobieństwo sukcesu biznesowego.

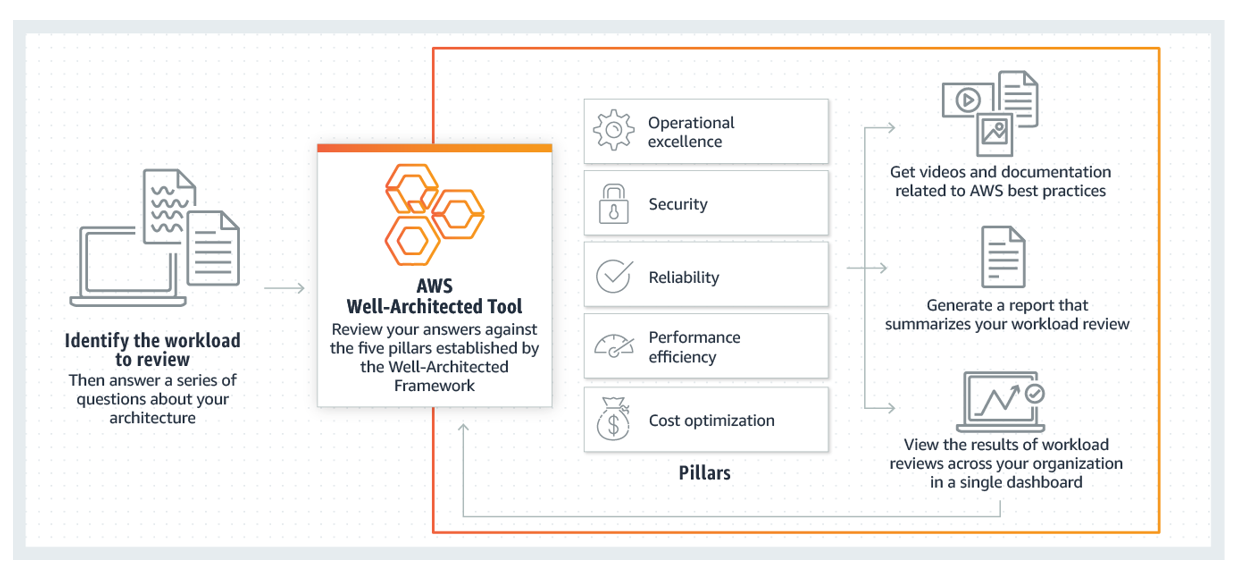

Aby pomóc klientom w dokumentowaniu i mierzeniu ich obciążenia pracą, twórcy oferują narzędzie AWS Well-Architected Tool (zobacz rysunek nr 5) – kwestionariusz dostępny w konsoli zarządzania AWS, który pomaga odpowiedzieć na pytanie „Czy posiadam dobrą architekturę?”. AWS Well-Architected skupia się na poziomie obciążenia – Twojej infrastrukturze, systemach, danych i przetwarzaniu danych, tym samym badając 5 podstawowych filarów: doskonałość operacyjną, bezpieczeństwo, niezawodność, wydajność oraz optymalizację kosztów.

Rysunek nr 5: Well-Architected Tool

Z AWS Well-Architected Tool możesz korzystać w celu projektowania, oceny i ciągłego ulepszania swoich architektur. Po przygotowaniu, zaplanowaniu i skalowaniu migracji do chmury, używając Cloud Adoption Framework, AWS Well-Architected może informować Cię, jak zabezpieczyć określone obciążenia zgodnie z wynikami bezpieczeństwa (i profilem docelowym) zastosowanymi z NIST CSF.

Przypadek użycia AWS Well-Architected wraz z tożsamością

W filarze bezpieczeństwa AWS Well-Architected Framework znajduje się 5 obszarów: Zarządzanie tożsamością i dostępem (IAM), wykrywanie, Ochrona Infrastruktury, Ochrona Danych, Reagowanie na Incydenty. AWS Well-Architected zapewnia wskazówki dotyczące bezpiecznej implementacji i podejść do wyboru odpowiednich usług AWS, aby zastosować te podstawowe praktyki bezpieczeństwa w swoich obciążeniach. Możesz zauważyć, że te obszary są podobne do tych w perspektywie bezpieczeństwa AWS CAF. Dzieje się tak dlatego, ponieważ te zdolności, które zostały zidentyfikowane na poziomie strategicznym, należy zająć się na poziomie technicznym. Ta identyfikowalność od wymagań biznesowych przez strategię techniczną po architekturę techniczną i operacje jest niezbędnym elementem zapewniającym, że bezpieczeństwo jest stosowane na wszystkich poziomach organizacji i spełnia potrzeby biznesowe.

Po zapoznaniu się z filarem bezpieczeństwa IAM dla AWS Well-Architected zauważysz kilka najlepszych praktyk na poziomie obciążenia dla działań jak uwierzytelnianie wieloskładnikowe, użycie tymczasowych poświadczeń, inspekcja i zasady najmniejszego uprzywilejowania. Podążanie za tymi wytycznymi może okazać się dla Ciebie pomocne w znalezieniu podkategorii NIST CSF 1,3,4,6 i 7 dla poszczególnych obciążeń i aplikacji, w razie potrzeby indywidualnie dla każdej z nich.

Na przykład PR.AC-1 zawiera cel audytu dla autoryzowanych urządzeń, użytkowników i usług. Chociaż istnieje kilka opcji do wdrażania audytu i obszarów, na których należy się skoncentrować, jedną z najlepszych praktyk AWS Well-Architected jest okresowa kontrola i rotacja poświadczeń. Postępując zgodnie z ogólnymi wskazówkami zawartymi poniżej, wraz z zaleceniami dotyczącymi usług AWS możesz zaprojektować swoje obciążenie pracą, aby móc spełnić ten wymóg.

Na poparcie tego przypadku użycia AWS Well-Architected zaleca przejście od uprawnień użytkowników i grup do korzystania z dziedziczonych ról dla jednostek użytkownika i maszyn, wycofania długoterminowych poświadczeń i kluczy dostępu dla tymczasowych poświadczeń i uwierzytelniania wielopoziomowego, jeśli to konieczne, a następnie użycia automatyzacji w celu sprawdzenia, czy kontrole są egzekwowane.

Podsumowanie

Korzystając z NIST CSF, AWS CAF i AWS Well-Architected, możesz dopasować swoje podejście, aby uwzględnić najlepsze praktyki zarządzania bezpieczeństwem w trakcie Twojej przygody z chmurą. Te trzy struktury oferują powiązane, ale odrębne punkty widzenia dotyczące podejścia do bezpieczeństwa w organizacji, łącząc cele biznesowe i wyniki z programem zabezpieczeń.

Korzystając z NIST CSF, możesz rozwinąć wiedzę organizacyjną w zakresie zarządzania zagrożeniami bezpieczeństwa. Korzystając z AWS CAF, możesz zaplanować swoje podejście do bezpieczeństwa w chmurze i zmapować działania do kontroli bezpieczeństwa działających w chmurze i skalować je w całej organizacji. To pomoże Ci w zbudowaniu swojej architektury. Możesz wykorzystać AWS Well-Architected w celu konsekwentnego mierzenia obciążenia pracą pod kątem najlepszych praktyk i identyfikować obszary, które mogą wymagać poprawy.

Co dalej?

Intencją tego artykułu było zademonstrowanie, w jaki sposób AWS Cloud Adoption Framework (CAF) i AWS Well-Architected może pomóc Ci w dostosowaniu się i osiągnięciu celów NIST Cybersecurity Framework (CSF), a także zapewnić zrozumienie, według którego wzajemnie się wspierają.

Poniżej znajduje się kilka rekomendacji, które pomogą Ci skorzystać z nowego rozumienia i poprowadzą Cię przez różne struktury, które mogą okazać się pomocne w osiągnięciu celów związanych z bezpieczeństwem i zgodnością:

Pobierz i przejrzyj:

- Aligning to the NIST Cybersecurity Framework w białej księdze AWS Cloud i skojarzonym skoroszycie;

- AWS Cloud Adoption Framework, a konkretniej Security Perspective;

- AWS AWS Well-Architected Framework, w szczególności filary Security and Reliability;

- AWS Service documentation dla usług, z których korzystasz lub rozważasz użycie.

Korzystaj z narzędzia AWS Well-Architected w celu przeprowadzenia samooceny dostosowania do najlepszych praktyk AWS. Jeśli masz pytania dotyczące wyników dobrze zaprojektowanej recenzji i:

- Nie posiadasz planu pomocy technicznej i nie masz przypisanego managera konta AWS, skorzystaj z bezpłatnych forów AWS;

- Posiadasz podstawowe, deweloperskie lub biznesowe wsparcie i przypisanego kierownika konta AWS, poproś o spotkanie z architektem rozwiązań w celu omówienia;

- Posiadasz Enterprise Support, skontaktuj się z managerem konta AWS i managerem wsparcia technicznego (TAM), aby poprosić o spotkanie w celu omówienia problemu;

- Jeśli nie jesteś stałym klientem, rozpocznij swoją podróż z AWS

- Jeśli szukasz wsparcia w zakresie migracji, zapoznaj się z ofertami AWS Professional Services i partnerami konsultingowymi AWS, którzy mogą pomóc we wdrożeniu AWS CAF i WAF jako części strategii migracji do chmury lub optymalizacji

- Jeśli dopiero rozpocząłeś przygodę z AWS, istnieje wiele kursów oraz szkoleń online, jak i certyfikacji oferowanych przez AWS i partnerów

Jeśli posiadasz uwagi do tego artykułu, pozostaw je w sekcji Komentarze znajdującej się poniżej.

źródło: aws.amazon.com