Nowość – AWS CloudTrail Lake obsługuje Ingesting Activity Events ze źródeł innych niż AWS

W listopadzie 2013 roku twórcy AWS zaprezentowali AWS CloudTrail do śledzenia aktywności użytkowników i wykorzystania API.

AWS CloudTrail umożliwia audyt, monitorowanie bezpieczeństwa i rozwiązywanie problemów operacyjnych. CloudTrail rejestruje aktywność użytkownika i wywołania API w usługach AWS jako zdarzenia. Wydarzenia CloudTrail pomagają odpowiedzieć na pytania „kto co, gdzie i kiedy zrobił?”.

W ostatnim czasie poprawiono możliwość uproszczenia audytu i analizy bezpieczeństwa za pomocą AWS CloudTrail Lake. CloudTrail Lake to zarządzane jezioro danych do przechwytywania, przechowywania, uzyskiwania dostępu i analizowania aktywności użytkowników i interfejsów API w AWS w celach audytowych, bezpieczeństwa i operacyjnych. Możesz łączyć i niezmiennie przechowywać zdarzenia związane z działaniami oraz uruchamiać zapytania oparte na języku SQL w celu wyszukiwania i analizowania.

Twórcy AWS wzięli pod uwagę opinie użytkowników świadczące o tym, że agregowanie informacji o aktywności z różnych aplikacji w środowiskach hybrydowych jest złożone i kosztowne, ale ważne dla uzyskania kompleksowego obrazu stanu bezpieczeństwa i zgodności organizacji.

Teraz autorzy prezentują obsługę pozyskiwania zdarzeń aktywności ze źródeł innych niż AWS za pomocą CloudTrail Lake, dzięki czemu jest to pojedyncza lokalizacja niezmiennych zdarzeń aktywności użytkowników i interfejsów API na potrzeby inspekcji i dochodzeń w sprawie bezpieczeństwa. Teraz w jednym miejscu możesz umacniać, przechowywać, wyszukiwać i analizować zdarzenia aktywności ze źródeł AWS i innych niż AWS, takich jak aplikacje wewnętrzne lub SaaS.

Korzystając z nowego API PutAuditEvents w CloudTrail Lake, możesz scentralizować informacje o aktywności użytkowników z różnych źródeł w CloudTrail Lake, umożliwiając tym samym analizowanie, rozwiązywanie i diagnozowanie problemów przy użyciu tych danych. CloudTrail Lake rejestruje wszystkie zdarzenia w ustandaryzowanym schemacie, ułatwiając użytkownikom korzystanie z tych informacji w celu kompleksowego i szybkiego reagowania na incydenty związane z bezpieczeństwem lub żądania audytu.

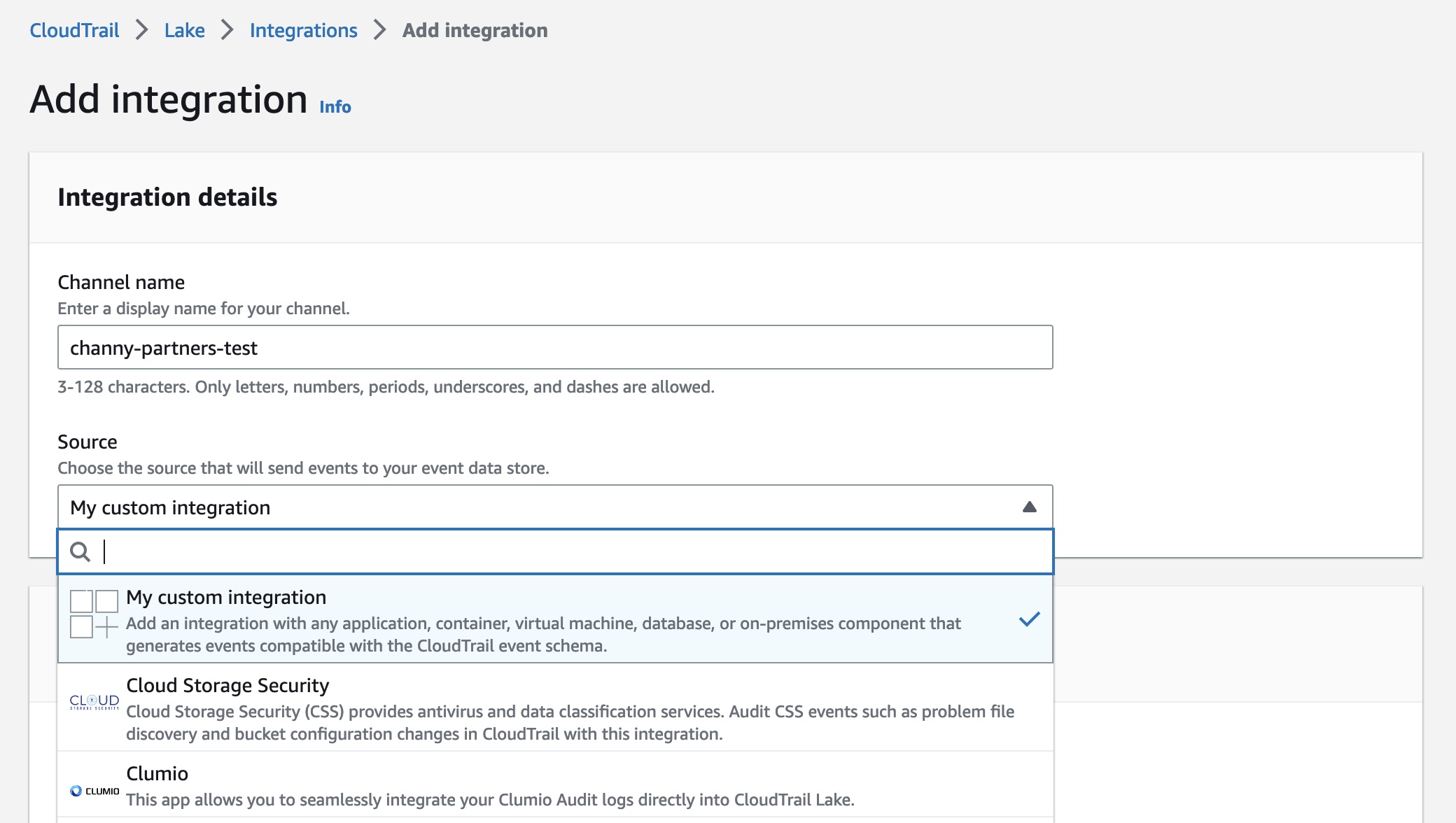

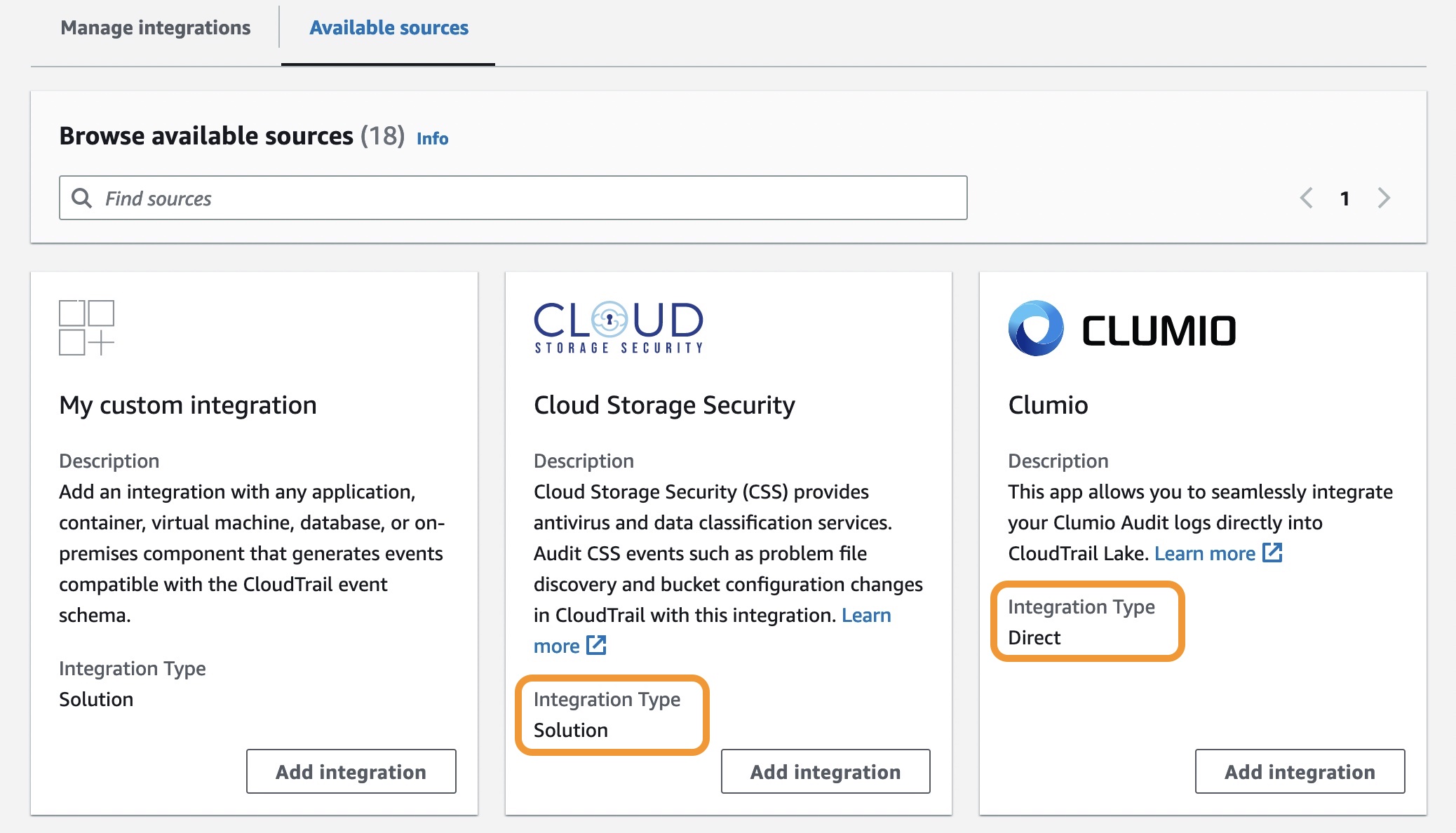

CloudTrail Lake jest również zintegrowany z wybranymi partnerami AWS, takimi jak Cloud Storage Security, Clumio, CrowdStrike, CyberArk, GitHub, Kong Inc, LaunchDarkly, MontyCloud, Netskope, Nordcloud, Okta, One Identity, Shoreline.io, Snyk i Wiz, umożliwiając Ci łatwe aktywowanie rejestrowania kontroli za pośrednictwem konsoli CloudTrail.

Pierwsze kroki z Integrate External Sources

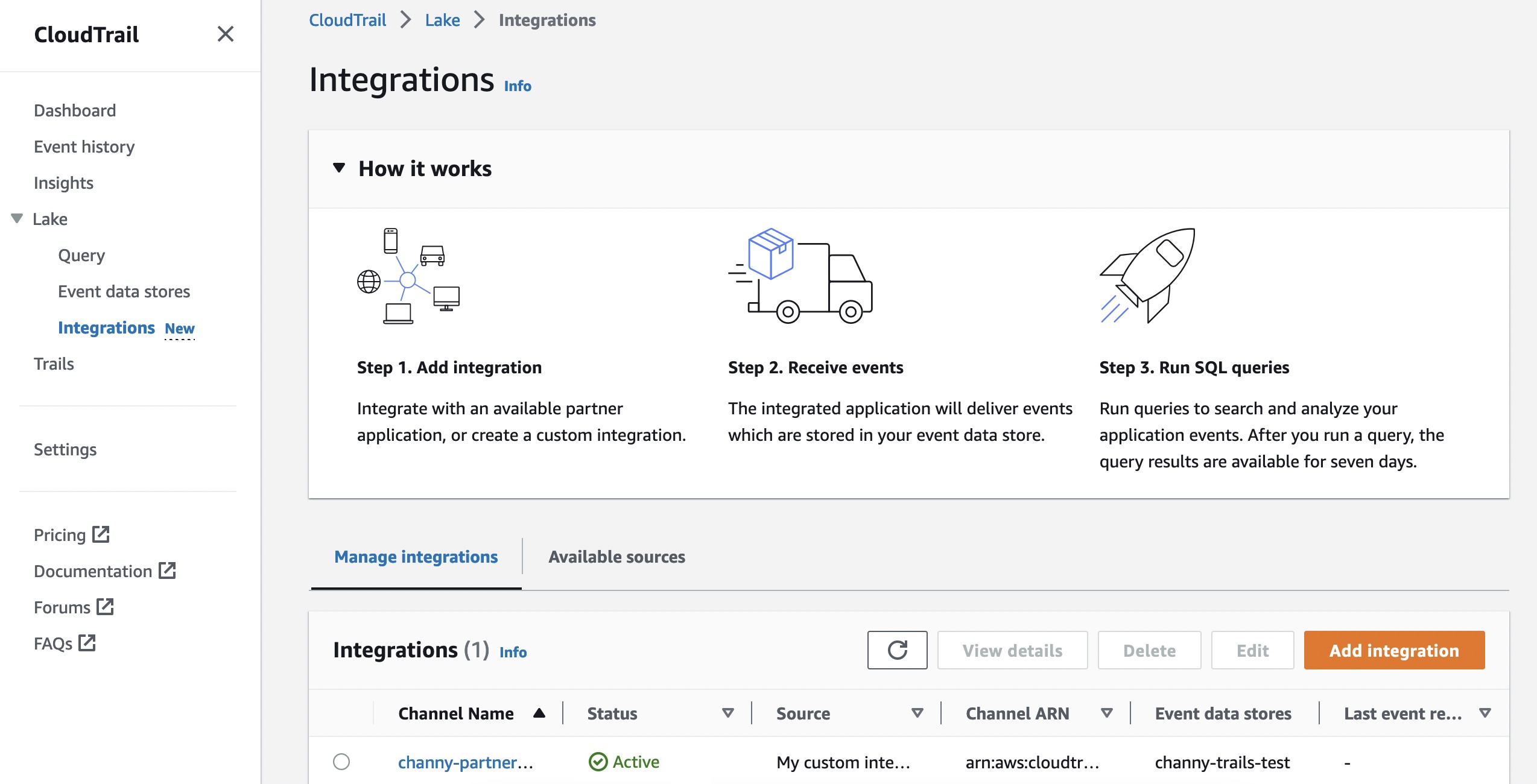

Możesz rozpocząć pozyskiwanie zdarzeń aktywności z własnych źródeł danych lub aplikacji partnerskich, wybierając opcję Integracje w menu Jezioro w konsoli AWS CloudTrail.

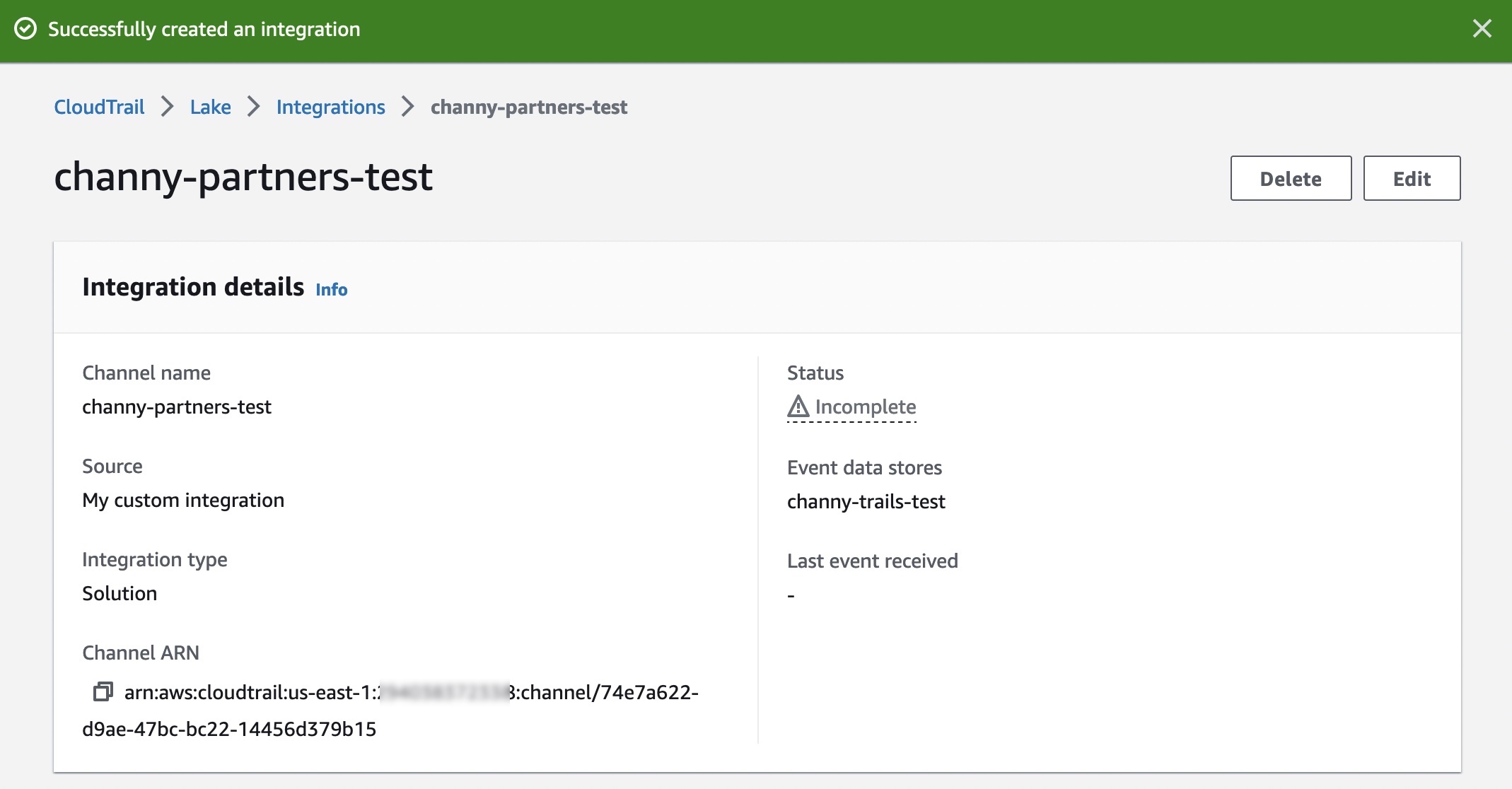

Aby utworzyć nową integrację, wybierz Dodaj integrację i wprowadź nazwę swojego kanału. Możesz wybrać partnerskie źródło aplikacji, z którego chcesz pobierać zdarzenia. Jeśli integrujesz się z wydarzeniami z własnych aplikacji hostowanych lokalnie lub w chmurze, wybierz opcję Moja niestandardowa integracja.

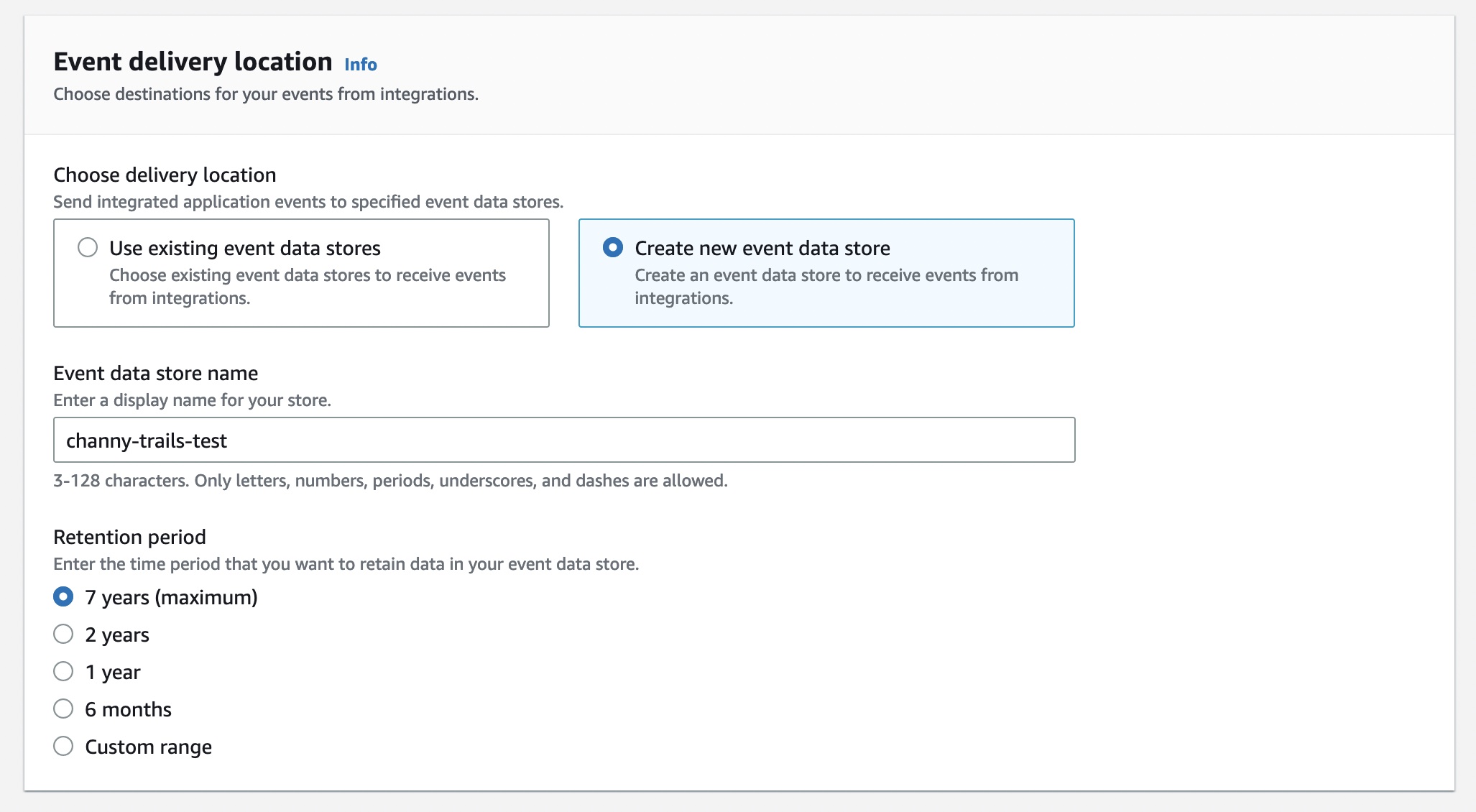

W przypadku lokalizacji wydarzenia możesz wybrać miejsca docelowe dla swoich wydarzeń z tej integracji. Dzięki temu aplikacja lub partnerzy mogą dostarczać zdarzenia do magazynu danych zdarzeń CloudTrail Lake. Magazyn danych o zdarzeniach może przechowywać zdarzenia dotyczące Twojej aktywności przez okres od tygodnia do siedmiu lat. Następnie możesz uruchamiać zapytania w magazynie danych zdarzeń.

Wybierz opcję Użyj istniejących magazynów danych zdarzeń lub Utwórz nowy magazyn danych zdarzeń, aby otrzymywać zdarzenia z integracji. Aby dowiedzieć się więcej o magazynie danych zdarzeń, zobacz Create an event data store w dokumentacji AWS.

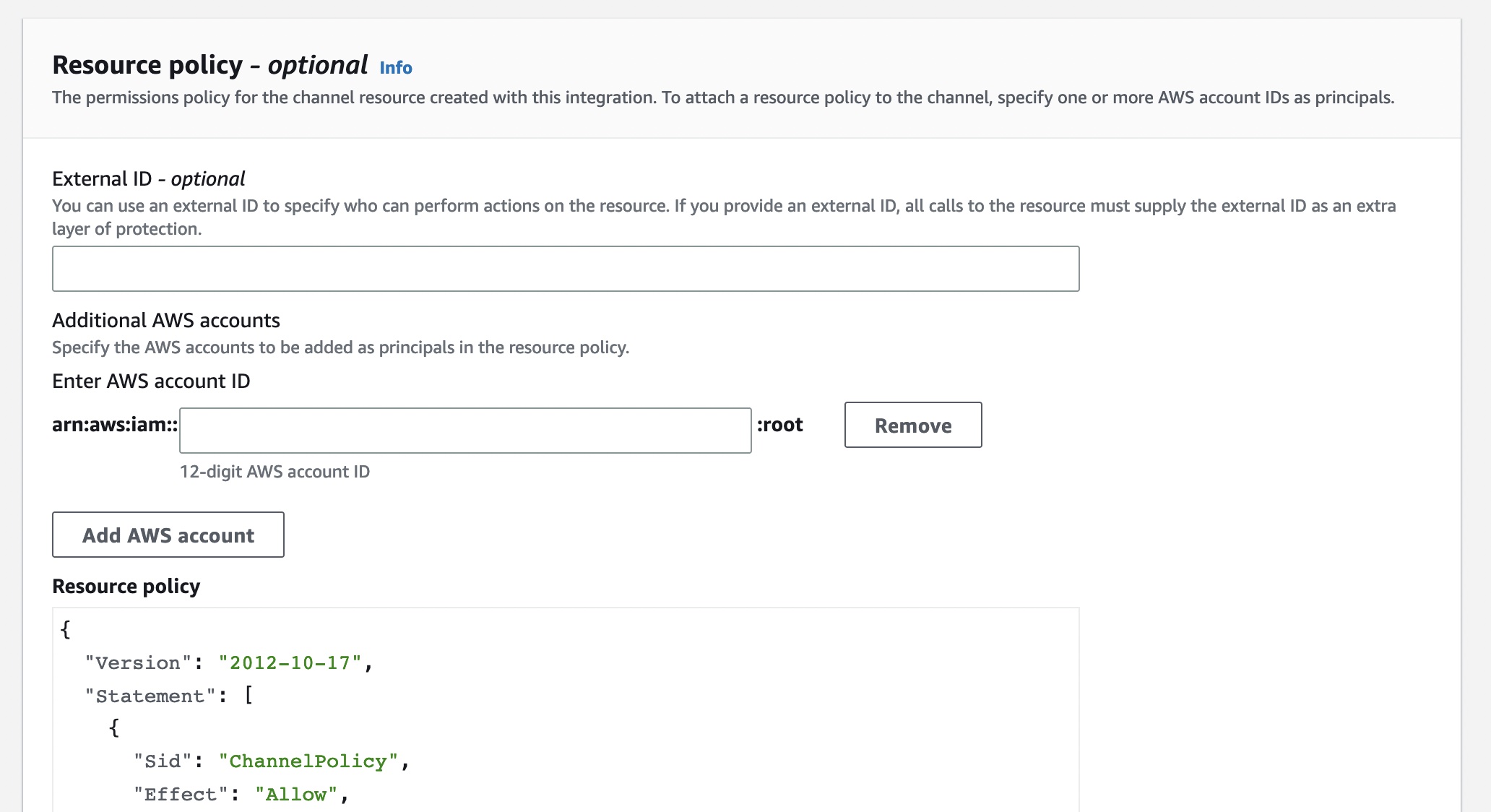

Możesz także skonfigurować zasady uprawnień dla zasobu kanału utworzonego za pomocą tej integracji. Informacje wymagane przez zasady zależą od typu integracji aplikacji poszczególnych partnerów.

Istnieją dwa rodzaje integracji: bezpośrednia i poprzez rozwiązania. W przypadku integracji bezpośrednich partner wywołuje API PutAuditEvents w celu dostarczenia informacji do magazynu danych zdarzeń dla Twojego konta AWS. W takim przypadku musisz podać identyfikator zewnętrzny, czyli unikalny identyfikator konta dostarczony przez partnera. Możesz zobaczyć link do strony partnera, aby uzyskać przewodnik krok po kroku. W przypadku integracji rozwiązań aplikacja działa na Twoim koncie AWS i wywołuje interfejs API PutAuditEvents w celu dostarczania zdarzeń do magazynu danych zdarzeń dla Twojego konta AWS. Polityka jest zależna od typu integracji poszczególnych aplikacji partnerskich.

Aby znaleźć typ integracji dla swojego partnera, wybierz zakładkę Dostępne źródła na stronie integracji.

Po utworzeniu integracji musisz podać ARN tego kanału w aplikacji źródłowej lub partnerskiej. Do czasu zakończenia powyższych kroków status pozostanie niekompletny. Gdy CloudTrail Lake zacznie odbierać zdarzenia dla zintegrowanego partnera lub aplikacji, pole stanu zostanie zaktualizowane, aby odzwierciedlić bieżący stan.

Aby pobrać zdarzenia aktywności aplikacji do integracji, wywołaj interfejs API PutAuditEvents, w celu dodania ładunku zdarzeń. Upewnij się, że w ładunku zdarzenia nie ma informacji wrażliwych ani danych osobowych, zanim przetworzysz je w CloudTrail Lake.

Możesz utworzyć tablicę JSON obiektów zdarzeń, która zawiera wymagany identyfikator wygenerowany przez użytkownika ze zdarzenia, wymagany ładunek zdarzenia jako wartość EventData oraz opcjonalną sumę kontrolną, która pomaga zweryfikować integralność zdarzenia po przetworzeniu do CloudTrail Lake.

{

"AuditEvents": [

{

"Id": "event_ID",

"EventData": "{event_payload}", "EventDataChecksum": "optional_checksum",

},

... ]

}Poniższy przykład pokazuje, jak używać polecenia put-audit-events AWS CLI.

$ aws cloudtrail-data put-audit-events \ --channel-arn $ChannelArn \ --external-id $UniqueExternalIDFromPartner \ --audit-events \ { "Id": "87f22433-0f1f-4a85-9664-d50a3545baef", "EventData":"{\"eventVersion\":\0.01\",\"eventSource\":\"MyCustomLog2\", ...\}", }, { "Id": "7e5966e7-a999-486d-b241-b33a1671aa74", "EventData":"{\"eventVersion\":\0.02\",\"eventSource\":\"MyCustomLog1\", ...\}", "EventDataChecksum":"848df986e7dd61f3eadb3ae278e61272xxxx", }

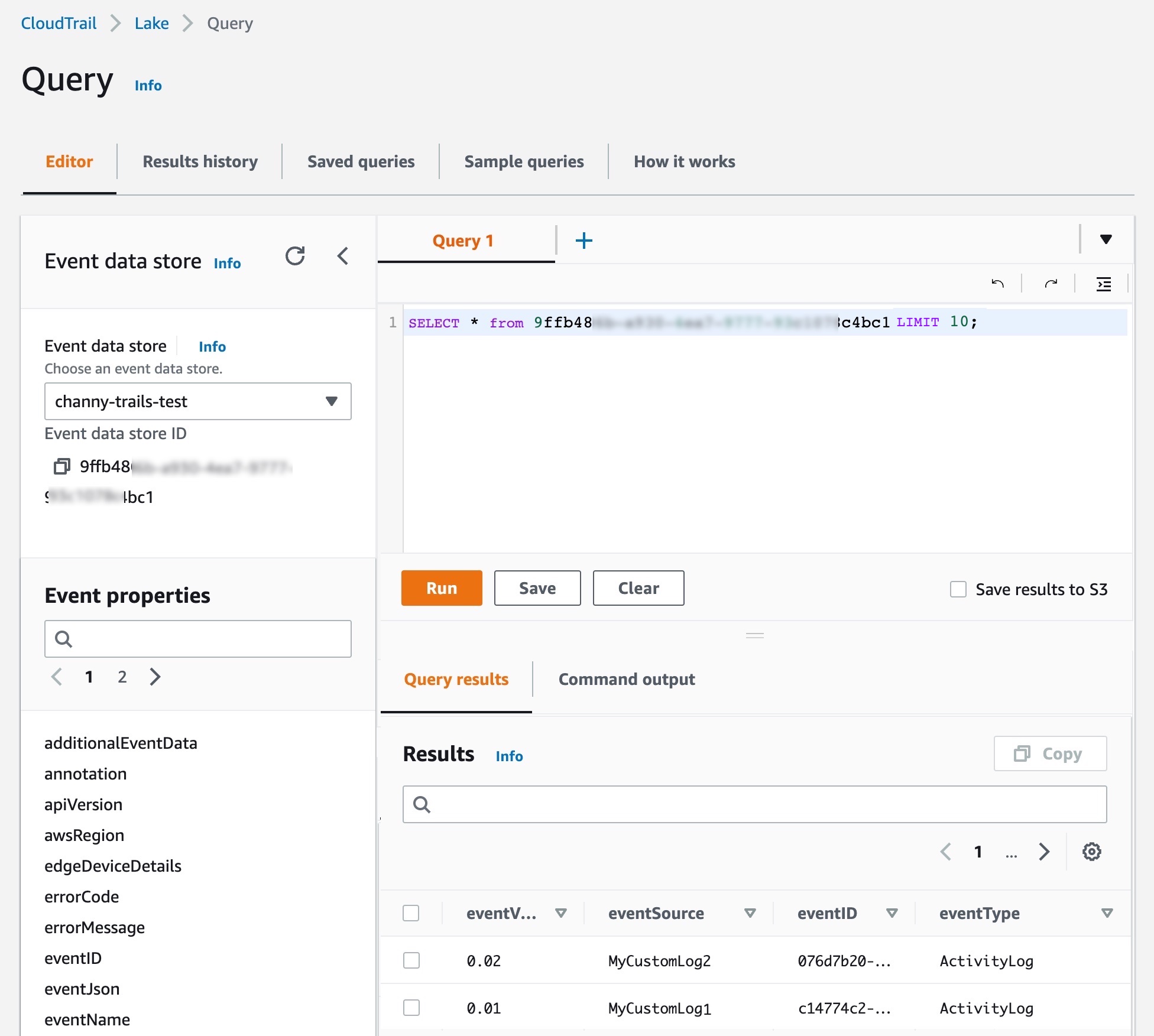

Na karcie Edytor w CloudTrail Lake napisz własne zapytania dotyczące nowego zintegrowanego magazynu danych o zdarzeniach, aby sprawdzić dostarczone dane.

Możesz utworzyć własne zapytanie integracyjne, na przykład uzyskać wszystkie podmioty zlecone w AWS i zasobach zewnętrznych, które wykonały wywołania interfejsu API po określonej dacie:

SELECT userIdentity.principalId FROM $AWS_EVENT_DATA_STORE_ID

WHERE eventTime > '2022-09-24 00:00:00'

UNION ALL

SELECT eventData.userIdentity.principalId FROM $PARTNER_EVENT_DATA_STORE_ID

WHRERE eventData.eventTime > '2022-09-24 00:00:00'Aby dowiedzieć się więcej, zapoznaj się z CloudTrail Lake event schema i przykładowymi zapytaniami.

Launch Partners

Możesz zapoznać się z listą partnerów AWS, którzy obsługują opcję integracji CloudTrail Lake na karcie Dostępne źródła. Oto artykuły dostępne na blogu i ogłoszenia od partnerów, którzy współpracowali przy tej premierze (niektóre zostaną dodane w ciągu najbliższych kilku dni).

- Cloud Storage Security – AWS and CSS Teamed to Deliver Integration for AWS CloudTrail Lake

- Clumio – Introducing Clumio’s integration with AWS CloudTrail Lake

- CrowdStrike – AWS CloudTrail Lake Integration

- CyberArk – CyberArk Identity Security Intelligence Activity Logs in AWS CloudTrail Lake for Enhanced Visibility and Troubleshooting

- GitHub – Audit log streaming to AWS S3 integration with AWS CloudTrail Lake

- LaunchDarkly – Simplify Audits with AWS CloudTrail Lake and LaunchDarkly

- Netskope – An Overview of the Netskope AWS CloudTrail Lake Integration

- Okta – Get visibility into the activity logs for your workforce and customer identities

- Shoreline.io – Shoreline Audit Integration with AWS CloudTrail Lake

- Snyk – Snyk integrates with AWS CloudTrail Lake to simplify security audits

- Wiz – Wiz and AWS CloudTrail Lake: Cloud security and compliance posture audits made easy

Już dostępne

AWS CloudTrail Lake obsługuje teraz pozyskiwanie zdarzeń aktywności ze źródeł zewnętrznych we wszystkich regionach AWS, w których CloudTrail Lake jest obecnie dostępny. Aby dowiedzieć się więcej, zapoznaj się z dokumentacją AWS i przewodnikami wprowadzającymi każdego partnera.

Jeśli chcesz zostać partnerem AWS CloudTrail, możesz skontaktować się ze swoimi tradycyjnymi kontaktami partnerskimi.

źródło: AWS