Dobre praktyki dotyczące międzyregionalnej agregacji ustaleń dotyczących bezpieczeństwa

Usługa AWS Security Hub umożliwia klientom posiadanie scentralizowanego wglądu w stan bezpieczeństwa w ich środowisku AWS poprzez agregowanie alertów bezpieczeństwa z różnych usług AWS i produktów partnerskich w ustandaryzowanym formacie, dzięki czemu możesz łatwiej podejmować działania.

Aby zrealizować ten centralny widok, AWS Security Hub umożliwia wyznaczenie regionu agregacji, który łączy niektóre lub wszystkie regiony z pojedynczym regionem zagregowanym na delegowanym koncie administratora AWS. Wszystkie Twoje ustalenia na wszystkich Twoich kontach i wszystkich połączonych Regionach zostaną przetworzone przez Security Hub w tym jednym regionie. Dzięki tej funkcji możesz korzystać z wielu konfiguracji podczas wprowadzania ustaleń do Security Huba, co przyniesie korzyści operacyjne i zapewni oszczędności.

W tym poście przedstawimy Ci zestaw dobrych praktyk dotyczących korzystania z usługi Security Hub w wielu regionach. Po wdrożeniu zaleceń zawartych w tym poście, będziesz mieć zoptymalizowany i scentralizowany widok ustaleń Security Hub ze wszystkich zintegrowanych usług AWS i produktów partnerskich we wszystkich Regionach na jednym koncie i Regionie AWS.

Uruchomienie międzyregionalnej agregacji

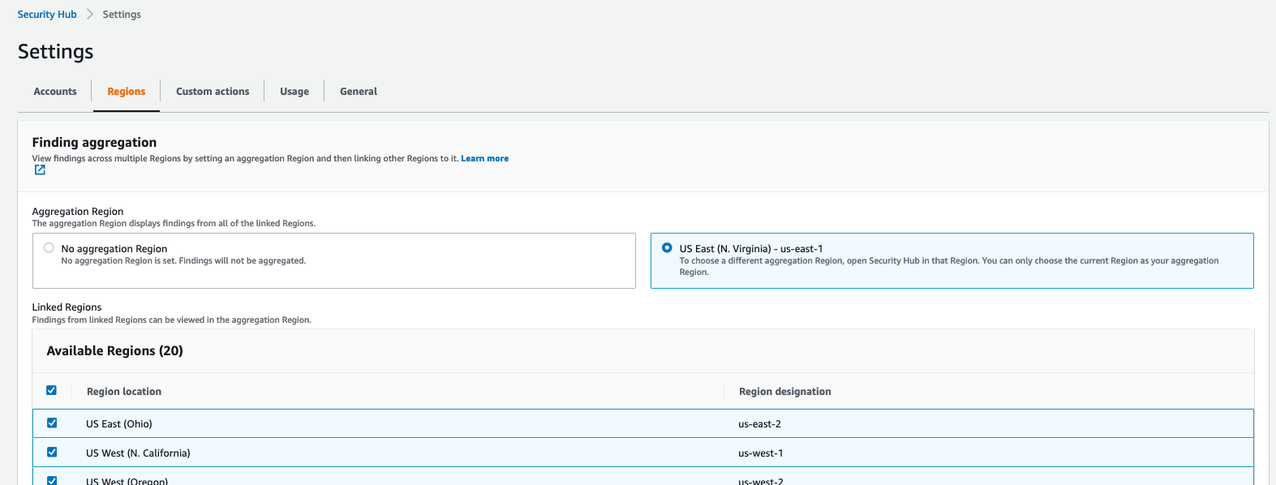

Aby włączyć tę usługę, musisz najpierw włączyć znajdowanie agregacji w Security Hub z regionu, który stanie się regionem agregacji. Nie możesz użyć regionu, który jest domyślnie wyłączony jako regionu agregacji. Aby zapoznać się z listą regionów, które są domyślnie wyłączone, zobacz Włączanie regionu w AWS General Reference.

Możesz uruchomić znajdowanie agregacji AWS Security Hub za pomocą konsoli lub interfejsu CLI. Musisz włączyć wyszukiwanie agregacji z Regionu, który będzie Regionem agregacji.

Uruchomienie usługi agregacji wyszukiwania Security Hub za pomocą konsoli

Uruchomienie tej usługi za pomocą konsoli:

1. Zacznij od przejścia do konsoli AWS Security Hub i wybierz Settings po lewej stronie ekranu. Na stronie ustawień wybierz zakładkę Regions.

2. Zaznacz pole wyboru, aby połączyć przyszłe regiony (Link future Regions). Gdy AWS udostępnia nowe regiony, ich wyniki będą automatycznie agregowane w wyznaczonym regionie. Jeśli to pole wyboru nie jest zaznaczone, wszelkie nowe wydane regiony nie będą agregować wyników z Security Huba w regionie agregacji.

Uruchomienie usługi agregacji wyszukiwania Security Hub za pomocą interfejsu CLI

Alternatywnie, możesz uruchomić usługę korzystając z interfejsu CLI, używając tego polecenia:

aws securityhub create-finding-aggregator –region <aggregation Region> –region-linking-mode ALL_REGIONS | ALL_REGIONS_EXCEPT_SPECIFIED | SPECIFIED_REGIONS –regions <Region list>

Oto przykładowe polecenie umożliwiające uruchomienie usługi:

aws securityhub create-finding-aggregator –region us-east-1 –region-linking-mode SPECIFIED_REGIONS –regions us-west-1,us-west-2

Aby uzyskać więcej informacji na temat agregacji między regionami AWS Security Hub, zobacz Aggregating findings across regions.

Konsolidacja downstream’u SIEM i integracji systemu zgłoszeń

Wyniki z Security Hub dla wszystkich kont AWS w Twoim środowisku powinny być zintegrowane z Security Information and Event Management (SIEM), takim jak Amazon OpenSearch Service, partnerskim SIEM, lub z ustandaryzowanym systemem ticketowym, takim jak JIRA lub ServiceNow.

Aby uprościć ogólne koszty operacyjne, należy wysłać wszystkie wyniki z Security Huba do rozwiązania SIEM lub rozwiązania do obsługi zgłoszeń z jednego punktu agregacji. Chociaż architektury integracji różnią się, przykładowo może to oznaczać skonfigurowanie reguły Amazon EventBridge w celu analizowania i wysyłania wyników do AWS Lambda lub Amazon Kinesis w celu uzyskania niestandardowego punktu integracji z rozwiązaniem SIEM lub ticketowym.

Należy skonfigurować ten punkt integracji na jednym delegowanym koncie administratora na wszystkich kontach AWS członków i zagregowanych regionach. Należy unikać posiadania wielu punktów integracji między każdym regionem Security Hub a systemem SIEM lub rozwiązaniem do obsługi zgłoszeń, aby uniknąć niepotrzebnych kosztów operacyjnych i kosztów zarządzania wieloma punktami integracji i zasobami wymaganymi do przesyłania strumieniowego wyników do systemu SIEM.

Zbieranie wyników z Security Huba w rozwiązaniu SIEM lub rozwiązaniu do obsługi zgłoszeń może pomóc w skorelowaniu wyników w wielu innych źródłach dzienników. Na przykład możesz użyć rozwiązania SIEM do analizy dzienników systemu operacyjnego z instancji Amazon Elastic Compute Cloud (Amazon EC2) w celu skorelowania z ustaleniami GuardDuty zebranymi przez Security Hub w celu zbadania podejrzanej aktywności. Możesz również użyć usługi ServiceNow lub JIRA, aby utworzyć zautomatyzowaną, dwukierunkową integrację między tymi rozwiązaniami ticketowymi, która zapewnia synchronizację wyników i problemów z Security Hub.

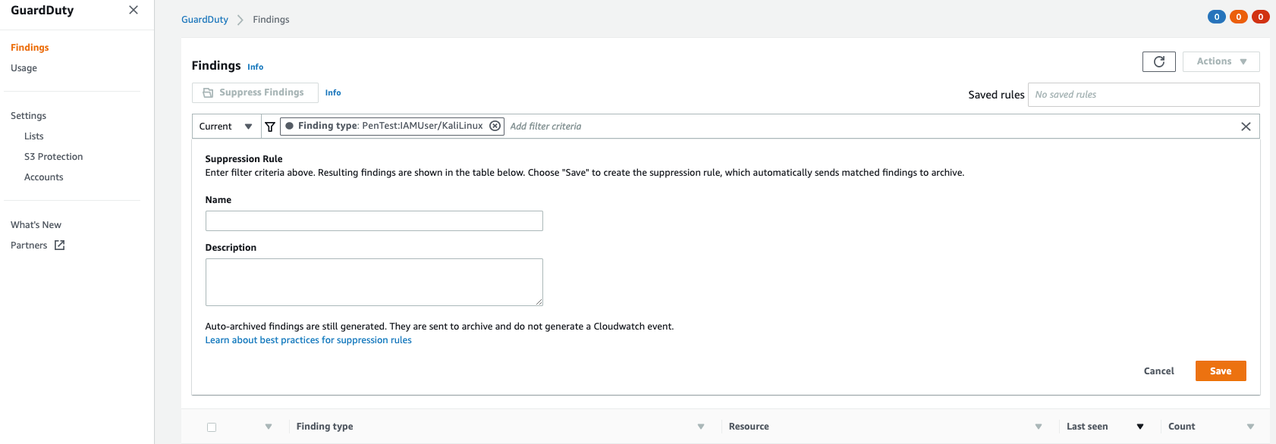

Automatyczne archiwizowanie wyników GuardDuty związanych z zasobami globalnymi

Amazon GuardDuty tworzy wyniki związane z zasobami AWS IAM. Zasoby IAM są zasobami globalnymi, co oznacza, że nie są specyficzne dla regionu. Jeśli GuardDuty generuje wynik dla wywołania interfejsu API IAM, który nie jest specyficzny dla regionu, na przykład ListGroups (na przykład PenTest:IAMUser/KaliLinux), wynik ten jest tworzony we wszystkich regionach GuardDuty i pozyskiwany w Security Hub w każdym regionie. Należy zaimplementować reguły tłumienia w GuardDuty tak, aby nie mieć wielu kopii tego wyniku w delegowanym koncie administratora Security Hub, które znajduje region agregacji.

Wdrożenie reguły pomijania AWS GuardDuty (konsola)

Aby zmniejszyć powielanie wyników w Security Hub, pomiń globalne wyniki GuardDuty we wszystkich regionach z wyjątkiem regionu agregacji Security Hub. Na przykład, jeśli agregujesz wyniki z Security Hub w us-east-1, a Twoje środowisko używa wszystkich komercyjnych regionów AWS w Stanach Zjednoczonych, możesz dodać regułę pomijania w GuardDuty w us-east-2, us-west-1 oraz us-west-2.

Aby utworzyć reguły pomijania AWS GuardDuty za pomocą konsoli AWS:

1. Przejdź do konsoli GuardDuty i wybierz łącze Findings po lewej stronie ekranu.

2. Filtruj, aby wyszukać wyniki, które chcesz pominąć, i kliknij Save / edit na pasku wyszukiwania.

3. Wprowadź nazwę i opis reguły pomijania i zapisz ją.

Wdrożenie reguły pomijania AWS GuardDuty (CLI)

Alternatywnie możesz utworzyć reguły pomijania AWS GuardDuty za pomocą API CreateFilter za pośrednictwem interfejsu CLI.

1. Utwórz plik JSON z żądanymi kryteriami filtru pomijania dla reguły pomijania.

2. Następujące polecenie CLI przetestuje kryteria filtrowania pod kątem wyników AWS GuardDuty, które zostaną pominięte:

aws guardduty list-findings –detector-id 12abc34d567e8fa901bc2d34e56789f0 –finding-criteria file://criteria.json

3. Następujące polecenie CLI utworzy filtr dla wyników AWS GuardDuty, które zostaną pominięte:

aws guardduty create-filter –action ARCHIVE –detector-id 12abc34d567e8fa901bc2d34e56789f0 –name yourfiltername –finding-criteria file://criteria.json

Aby uzyskać więcej informacji na temat tworzenia reguł pomijania AWS GuardDuty, zobacz Creating AWS GuardDuty suppression rules.

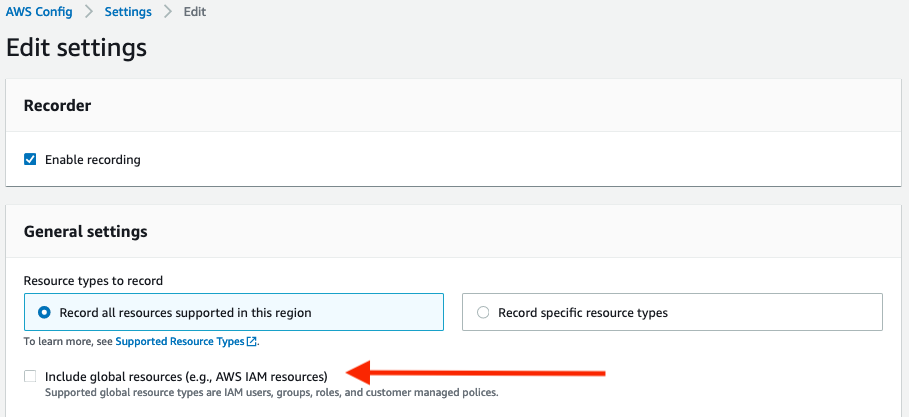

Zmniejszanie kosztów AWS Config, rejestrując globalne zasoby w jednym regionie

Podobnie jak GuardDuty, AWS Config rejestruje również obsługiwane typy zasobów globalnych, które nie są powiązane z określonym Regionem i mogą być używane we wszystkich regionach. Globalne typy zasobów obsługiwane przez usługę AWS Config to użytkownicy, grupy, role IAM i zasady zarządzane przez klienta. Szczegóły konfiguracji dla określonego zasobu globalnego są takie same we wszystkich Regionach. Jeśli masz włączone AWS Security Hub AWS Foundational Best Practices, funkcja ma pewne kontrole zasobów globalnych w AWS Config, które musisz wyłączyć we wszystkich regionach z wyjątkiem regionu zagregowanego.

Dostosowanie konfiguracji AWS do zasobów globalnych

Jeśli dostosujesz AWS Config w wielu Regionach, aby rejestrować globalne zasoby, AWS Config tworzy wiele elementów konfiguracji za każdym razem, gdy zmienia się globalny zasób, jeden element konfiguracji dla każdego Regionu. Koszty dla każdego elementu konfiguracji można znaleźć w cenniku AWS Config. Te elementy konfiguracji będą zawierać identyczne dane. Aby zapobiec duplikowaniu elementów konfiguracji, rozważ dostosowanie konfiguracji AWS tylko w jednym regionie, aby rejestrować zasoby globalne, chyba że chcesz, aby te elementy konfiguracji były dostępne w wielu regionach. Zobacz ten wpis, aby zapoznać się z pełną listą dodatkowych sprawdzonych metod dotyczących konfiguracji AWS.

Dostosowanie konfiguracji AWS do zasobów globalnych (konsola)

Wykonaj poniższe czynności, aby zmienić konfigurację globalnych zasobów AWS Config w konsoli AWS.

- Przejdź do konsoli AWS Config i wybierz Settings po lewej stronie ekranu.

- Kliknij Edit w prawnym górnym rogu.

- Usuń zaznaczenie pola wyboru Include global resources.

- Powtórz te kroki dla każdego regionu AWS Config, z wyjątkiem regionu, w którym chcesz śledzić globalne zasoby.

Dostosowanie konfiguracji AWS do zasobów globalnych (CLI)

Alternatywnie możesz wyłączyć globalne śledzenie zasobów w AWS Config za pomocą CLI.

aws configservice put-configuration-recorder –configuration-recorder name=default,roleARN=arn:aws:iam::123456789012:role/config-role –recording-group allSupported=true,includeGlobalResourceTypes=false

Jeśli wdrożyłeś AWS Config przy użyciu tych szablonów CloudFormation, ustaw IncludeGlobalResourceType na False w AWS::Config::ConfigurationRecorder dla regionów, których nie chcesz śledzić globalnych zasobów, i ustaw wartość na True w zagregowanym regionie, w którym chcesz użyć do śledzenia zasobów globalnych. Możesz użyć funkcji wdrażania wielu regionów AWS CloudFormation StackSets, aby wdrożyć szablon CloudFormation we wszystkich regionach AWS, w których włączono AWS Config.

Aby uzyskać więcej informacji na temat zasobów globalnych AWS Config, zobacz Selecting AWS Config resources to record.

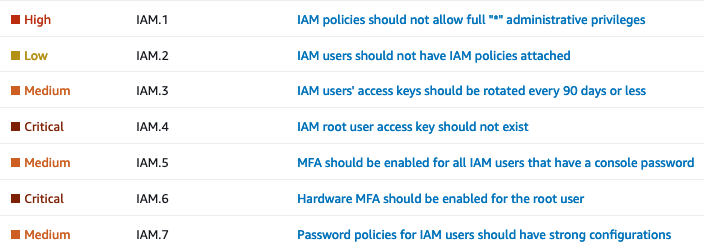

Wyłącz okresowe kontrole AWS Security Hub AWS Foundational Best Practices związane z zasobami globalnymi

AWS Security Hub AWS Foundational Best Practices umożliwiają sprawdzanie zasobów w środowisku AWS przy użyciu reguł AWS Config. Po wyłączeniu zasobów globalnych AWS Config we wszystkich regionach z wyjątkiem regionu, w którym uruchamiane jest nagrywanie globalne, wyłącz kontrolki Security Hub, które zajmują się zasobami globalnymi, jak pokazano na rysunku 5 poniżej.

Możesz wyłączyć kontrolki AWS Security Hub dotyczące zasobów globalnych za pomocą konsoli lub interfejsu CLI.

Wyłączanie kontrolek AWS Security Hub controls (konsola)

Wykonaj poniższe czynności, aby wyłączyć kontrolki Security Hub, które zajmują się zasobami globalnymi w konsoli AWS.

1. Przejdź do konsoli Security Hub i wybierz Security Standards po lewej stronie ekranu.

2. Kliknij standard bezpieczeństwa AWS Foundation Security Best Practices v.1.0.0.

3. Następnie użyj pola filtrowania, aby wyszukać IAM. Teraz powinieneś widzieć kontrolki bezpieczeństwa IAM.1-IAM.7, które są globalnymi kontrolkami Security Hub.

4. Kliknij każdą kontrolkę i wybierz Disable w prawym górnym rogu

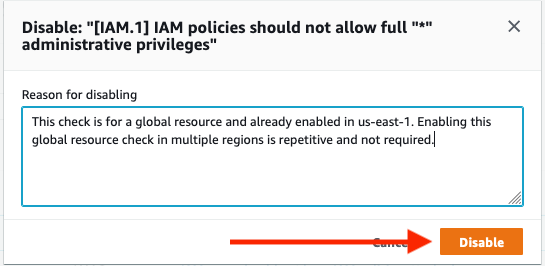

5. Po wyłączeniu zasobów dodaj powód wyłączenia i wybierz Disable.

Wyłączanie kontrolek AWS Security Hub (CLI)

Alternatywnie możesz wyłączyć kontrolki Security Hub, które zajmują się zasobami globalnymi za pomocą interfejsu CLI.

aws securityhub update-standards-control –standards-control-arn <control ARN> –control-status “DISABLED” –disabled-reason <description of reason to disable>

Poniżej przykładowe polecenie CLI wyłącza kontrolki Security Hub, które zajmują się zasobami globalnymi:

aws securityhub update-standards-control –standards-control-arn “arn:aws:securityhub:us-east-1:123456789012:control/aws-foundational-security-best-practices/v/1.0.0/ACM.1” –control-status “DISABLED” –disabled-reason “Not applicable for my service”

Możesz również postępować zgodnie z instrukcjami, aby zaimplementować rozwiązanie, aby wyłączyć określone kontrole Security Hub dla wielu kont AWS.

Pamiętaj, aby wyłączyć kontrolki Security Hub tylko w regionach, w których nagrywanie globalne jest również wyłączone. Sprawdź, czy kontrolki Security Hub powiązane z zasobami globalnymi są włączone w tym samym regionie, w którym włączone są zasoby globalne AWS Config.

Po zakończeniu wyłączania tych kontrolek i rejestrowania zasobów globalnych, przejdź do wyłączenia kontrolki [Config.1] AWS Config should be enabled. Ta konkretna kontrolka wymaga rejestrowania zasobów globalnych w celu przekazania, co nie jest wymagane w wielu regionach.

Aby uzyskać więcej informacji na temat kontrolek AWS Security Hub, zobacz Disabling and enabling individual AWS Security Hub controls.

Wdrażanie automatycznej naprawy z centralnego regionu

Po skonsolidowaniu wyników i przetworzeniu ich w Security Hub na wszystkich kontach AWS w organizacji, należy wdrożyć w miarę możliwości automatyczne naprawianie, w tym wszystko od błędnych konfiguracji zasobów po automatyczną kwarantannę zainfekowanych instancji EC2. Security Hub zapewnia wiele sposobów osiągnięcia tego poprzez kompleksową automatyzację za pomocą EventBridge lub poprzez automatyzację wyzwalaną przez człowieka za pomocą Security Hub Custom Actions. Możesz wdrożyć automatyczne rozwiązania naprawcze w jednym regionie, aby przeprowadzić naprawę między regionami. Pomaga to wdrożyć mniej zasobów, oszczędzając pieniądze i koszty operacyjne. Aby uzyskać więcej informacji na temat włączania rozwiązania dla Security Hub Automated Response and Remediation, zobacz ten wpis.

Jeśli masz obecnie wdrożoną automatyzację, ważne jest, aby zrozumieć, w jaki sposób może to wpłynąć na wyniki z wielu regionów wyzwalających automatyzację. Na przykład możesz mieć funkcję Lambda, która rozwiązuje problemy z bucketami S3, gdzie zakłada, że jest wywoływana w tym samym regionie, co bucket S3, który musi zostać naprawiony. W przypadku agregacji międzyregionalnej, twoja Lambda może potrzebować wywołania międzyregionalnego AWS SDK. Funkcja Lambda będzie działać w regionie, w którym występuje agregacja, ale bucket może znajdować się w innym regionie, więc może być konieczne dostosowanie funkcji do obsługi tej sytuacji. Również rola powiązana z funkcją Lambda mogłaby mieć swoje uprawnienia ograniczone do jednego Regionu. Jeśli chcesz, aby ta sama funkcja działała we wszystkich regionach, możesz potrzebować zmiany zasad IAM dla roli IAM używanej przez Lambdę. Upewnij się, że sprawdziłeś zasady Service Control Policies w organizacjach AWS, jeśli z nich korzystasz, ponieważ mogą one również odmówić działań w jednym regionie, jednocześnie zezwalając na nie w innym regionie.

Włączając agregację wyszukiwania między regionami, musisz zrozumieć, w jaki sposób może to wpłynąć na wszelkie automatyczne środki zaradcze, które mogą być stosowane dzisiaj. Sprawdź swoje funkcje naprawcze na zasobach w różnych Regionach, aby upewnić się, że naprawa działa we wszystkich monitorowanych Regionach.

Podsumowanie

W tym poście opisaliśmy konfiguracje, z których można skorzystać, aby zmniejszyć obciążenie operacyjne i zapewnić oszczędności kosztów, korzystając z agregacji wyszukiwania między regionami w Security Hub.

Podane przykłady dotyczą większości środowisk AWS i mają być elementami działań, których możesz użyć, aby poprawić ogólne bezpieczeństwo i efektywność operacyjną swojego środowiska AWS.

źródło: AWS