Protokół TLS 1.2 będzie wymagany dla wszystkich punktów końcowych AWS FIPS od 31 marca 2021

Aby pomóc Ci spełnić Twoje potrzeby w zakresie zgodności, twórcy aktualizują wszystkie punkty końcowe AWS Federal Information Processing Standard (FIPS) do minimum Transport Layer Security (TLS) 1.2.

Do tej pory zaktualizowali ponad 40 usług, aby wymagały one TLS 1.2, usuwając obsługę TLS 1.0 oraz TLS 1.1. Począwszy od 31 marca 2021 roku, jeśli aplikacja klienta nie obsługuje protokołu TLS 1.2, spowoduje to awarie połączenia. Aby uniknąć przerw w działaniu usługi, twórcy zachęcają do podjęcia działań już teraz, aby upewnić się, że łączysz się z punktami końcowymi AWS FIPS w wersji TLS 1.2. Ta zmiana nie wpływa na punkty końcowe AWS inne niż FIPS.

Amazon WEB Services (AWS) nadal powiadamia klientów, których dotyczy problem, w sposób bezpośredni poprzez wiadomość e-mail oraz Personal Health Dashboard. Jeśli jednak łączysz się w sposób anonimowy ze współdzielonymi zasobami AWS, takimi jak publiczny zasobnik Amazon Simple Storage Service (S3), nie otrzymałeś powiadomienia, ponieważ nie można zidentyfikować anonimowych połączeń.

Dlaczego usunięta zostaje obsługa TLS 1.0 i TLS 1.1. z punktów końcowych FIPS?

Twórcy AWS stale rozszerzają zakres swoich programów zgodności, aby sprostać wymaganiom klientów, którzy chcą korzystać z ich usług w przypadku wrażliwych i regulowanych obciążeń. Programy zgodności, w tym FedRAMP, wymagają minimalnego poziomu TLS 1.2. Aby pomóc Ci spełnić wymagania dotyczące zgodności, aktualizują wszystkie punkty końcowe AWS FIPS do minimum TLS 1.2 we wszystkich regionach AWS. Po tej aktualizacji nie będziesz mógł używać TLS 1.0 ani TLS 1.1. do połączeń z punktami końcowymi FIPS.

Jak mogę sprawdzić, czy używam TLS 1.0 czy TLS 1.1?

Aby wykryć użycie protokołu TLS 1.0 lub 1.1, zaleca się wykonanie analizy kodu, sieci lub dziennika. Jeśli korzystasz z AWS Software Developer Kit (AWS SDK) lub Command Line Interface (CLI), w poprzednim artykule na temat TLS zostały umieszczone hiperłącza do szczegółowych wskazówek dotyczących sprawdzania kodu aplikacji klienta i prawidłowej konfiguracji używanej wersji TLS.

Gdy kod źródłowy aplikacji jest niedostępny, możesz skorzystać z narzędzia sieciowego, takiego jak TCPDump (Linux) lub Wireshark (Linux lub Windows), do analizy ruchu sieciowego w celu znalezienia wersji TLS, których używasz podczas łączenia się z punktami końcowymi AWS. Szczegółowy przykład użycia tych narzędzi znajduje się poniżej.

Jeśli korzystasz z Amazon S2, możesz także użyć dzienników dostępu, aby wyświetlić informacje o połączeniu TLS dla tych usług i zidentyfikować połączenia klientów, które nie są zgodne z TLS 1.2.

Jakie jest najczęstsze zastosowanie TLS 1.0 lub TLS 1.1?

Najpopularniejsze aplikacje klienckie, które korzystają z protokołu TLS 1.0 lub 1.1, to wersje Microsoft .NET Framework wcześniejsze niż 4.6.2. Jeśli korzystasz z .NET Framework, potwierdź, że używasz wersji 4.6.2 lub nowszej. W celu uzyskania informacji na temat aktualizowania i konfigurowania platformy .NET Framework do obsługi TLS 1.2 zapoznaj się z dokumentacją.

Skąd mam wiedzieć, czy korzystam z AWS FIPS endpoint?

Wszystkie usługi AWS oferują zaszyfrowane punkty końcowe TLS 1.2, których możesz używać dla wszystkich wywołań API. Niektóre usługi AWS oferują także punkty końcowe FIPS 140-2 dla tych klientów, którzy muszą używać bibliotek kryptograficznych zatwierdzonych przez FIPS do łączenia się z usługami AWS. Możesz sprawdzić listę wszystkich punktów końcowych AWS FIPS i porównać je z kodem aplikacji, repozytoriami konfiguracji, dziennikami DNS lub innymi dziennikami sieciowymi.

PRZYKŁAD: Wykrywanie wersji TLS przy użyciu przechwytywania pakietów

Aby przechwycić pakiety, wiele źródeł online, takich jak ten artykuł, zawiera wskazówki dotyczące konfigurowania TCPDump w systemie operacyjnym Linux. W systemie operacyjnym Windows narzędzie WireShark zapewnia możliwości analizy pakietów i może być wykorzystywane do analizowania pakietów przechwyconych za pomocą TCPDump lub może również bezpośrednio przechwytywać pakiety.

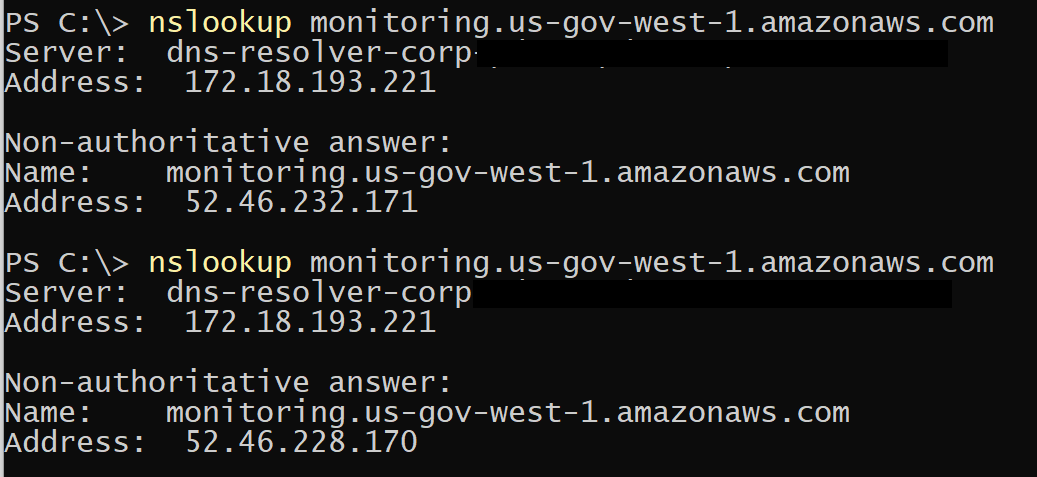

W tym przykładzie zakłada się, że istnieje aplikacja klienta z lokalnym adresem IP 10.25.35.243, która wykonuje wywołania API do punktu końcowego CloudWatch FIPS API w regionie AWS GovCloud. Aby przeanalizować ruch, najpierw wyszukaj adres URL w AWS FIPS endpoint list. W tym przykładzie punkt końcowy URL to monitoring.us-gov-west-1.amazonaws.com. Następnie użyj NSLookup, aby znaleźć adresy IP wykorzystywane przez punkt końcowy FIPS.

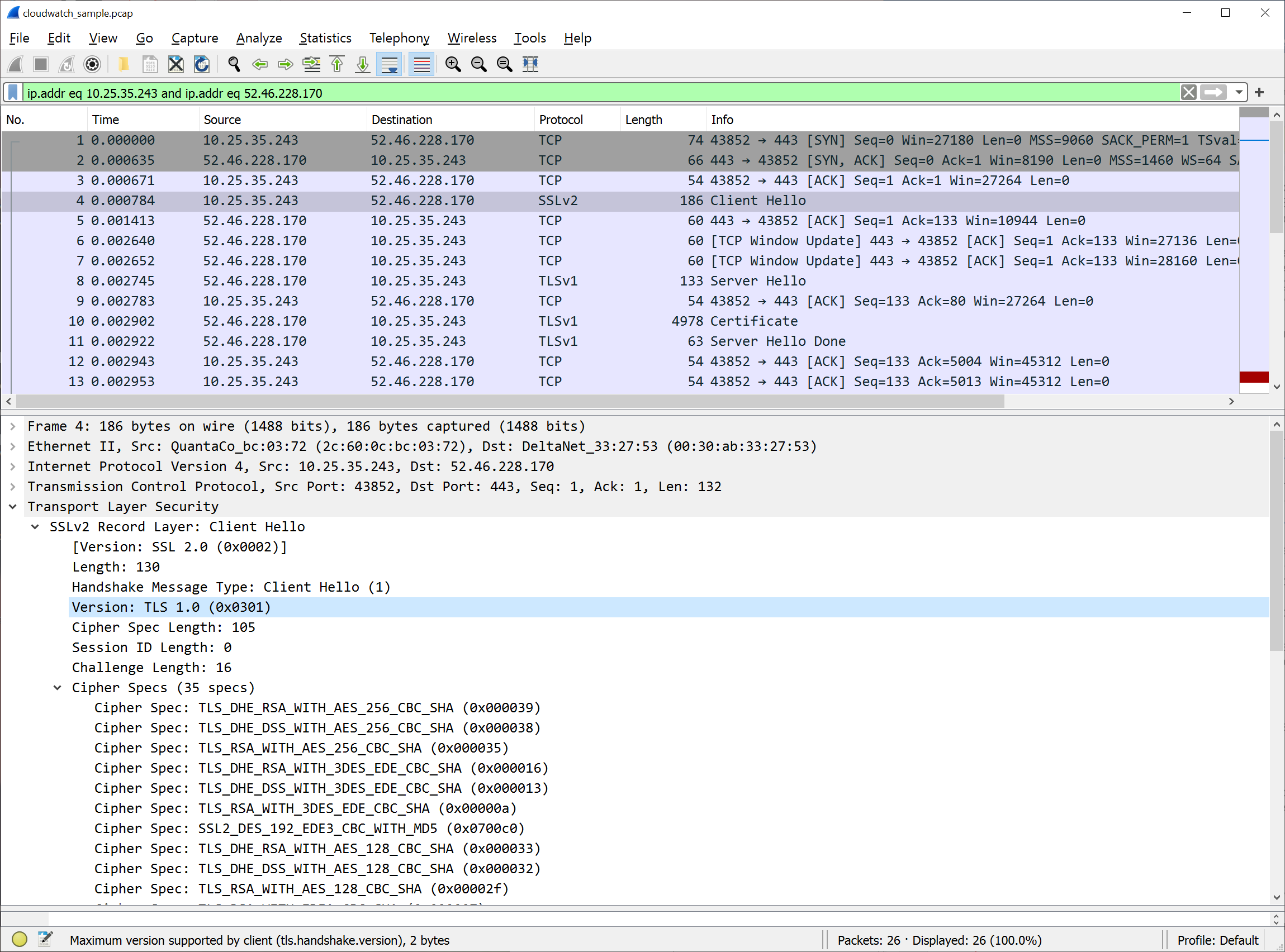

Wireshark jest następnie używany do otwierania przechwyconych pakietów i filtrowania pakietów z odpowiednim adresem IP. Można to zrobić w sposób automatyczny, wybierając jeden z pakietów w górnej sekcji, a następnie klikając prawym przyciskiem myszy, aby użyć opcji Conversation filter/IPv4.

Po tym, jak wyniki zostają przefiltrowane tylko do odpowiednich adresów IP, następny krok to znalezienie pakietu, którego opis w kolumnie „info” to „Client Hello”. W dolnym obszarze szczegółów pakietu rozwiń sekcję Transport Layer Security, aby znaleźć wersję, która w tym przykładzie jest ustawiona na TLS 1.0 (0x0301). Oznacza to, że klient obsługuje tylko protokół TLS 1.0 i musi zostać zmodyfikowany, aby obsługiwał połączenie TLS 1.2.

Czy dostępna jest dodatkowa pomoc?

Jeśli masz jakieś pytania lub problemy, możesz rozpocząć nowy wątek na jednym z forów AWS lub skontaktować się ze wsparciem technicznym AWS bądź managerem konta technicznego TAM. Wsparcie techniczne AWS obejmuje zagadnienia związane z wdrażaniem i produkcją produktów oraz usług AWS, a także inne kluczowe komponenty. Wsparcie techniczne AWS nie obejmuje tworzenia kodu dla aplikacji klienckich.

Dodatkowo możesz skorzystać z AWS IQ, aby znaleźć, bezpiecznie współpracować i płacić certyfikowanym przez AWS ekspertom zewnętrznym za pomoc na żądanie w zakresie aktualizacji komponentów klienta TLS. Odwiedź stronę AWS IQ, aby uzyskać informacje o tym, jak złożyć wniosek, uzyskać odpowiedzi od ekspertów i wybrać eksperta z odpowiednimi umiejętnościami i doświadczeniem. Zaloguj się do konsoli i rozpocznij pracę z AWS IQ.

źródło: AWS