Automatycznie blokuj podejrzany ruch dzięki AWS Network Firewall i Amazon GuardDuty

Zgodnie z AWS Security Incident Response Guide, korzystając z automatyzacji reakcji bezpieczeństwa, możesz zwiększyć zarówno skalę, jak i efektywność Twoich operacji bezpieczeństwa.

Automatyzacja pomaga Ci także w bardziej proaktywnym podejściu do zabezpieczania obciążeń w AWS. Na przykład, zamiast tracić czas na ręcznym reagowaniu na alerty zabezpieczeń, możesz skupić się na aktywnościach takich jak ulepszanie warstw ochrony aplikacji i ulepszanie programu bezpieczeństwa.

W tym artykule zostanie pokazane, w jaki sposób używać AWS Network Firewall do automatycznego reagowania na potencjalne zdarzenia związane z bezpieczeństwem w środowisku Amazon Web Services (AWS), które są wykrywane przez Amazon GuardDuty. Celem jest szybkie powstrzymanie wpływu zdarzeń związanych z bezpieczeństwem przy jednoczesnym zapewnieniu dodatkowego czasu na dalsze dochodzenie.

Dzięki kodowaniu kroków odpowiedzi za pomocą usług takich jak AWS Lambda i AWS Step Functions, Twój czas odpowiedzi można skrócić do minut, a nawet sekund. Ten czas odpowiedzi różni się od odpowiedzi manualnej, która często zajmuje kilka godzin lub nawet dłużej. Ten artykuł zawiera przykład wykorzystania automatyzacji do skalowania procesów zabezpieczeń w chmurze.

Kiedy planujesz odpowiedzi na zdarzenia związane z bezpieczeństwem, najlepiej udokumentować procedury odpowiedzi w elementach runbooks. Elementy Runbooks szczegółowo opisują kroki procedury i kolejność ich wykonywania. Kroki mogą być wykonywane ręcznie lub wyrażone w kodzie i zautomatyzowane; implementacja przynajmniej niektórych kroków w kodzie gwarantuje, że te kroki wykonywane są konsekwentnie.

Omówienie rozwiązania

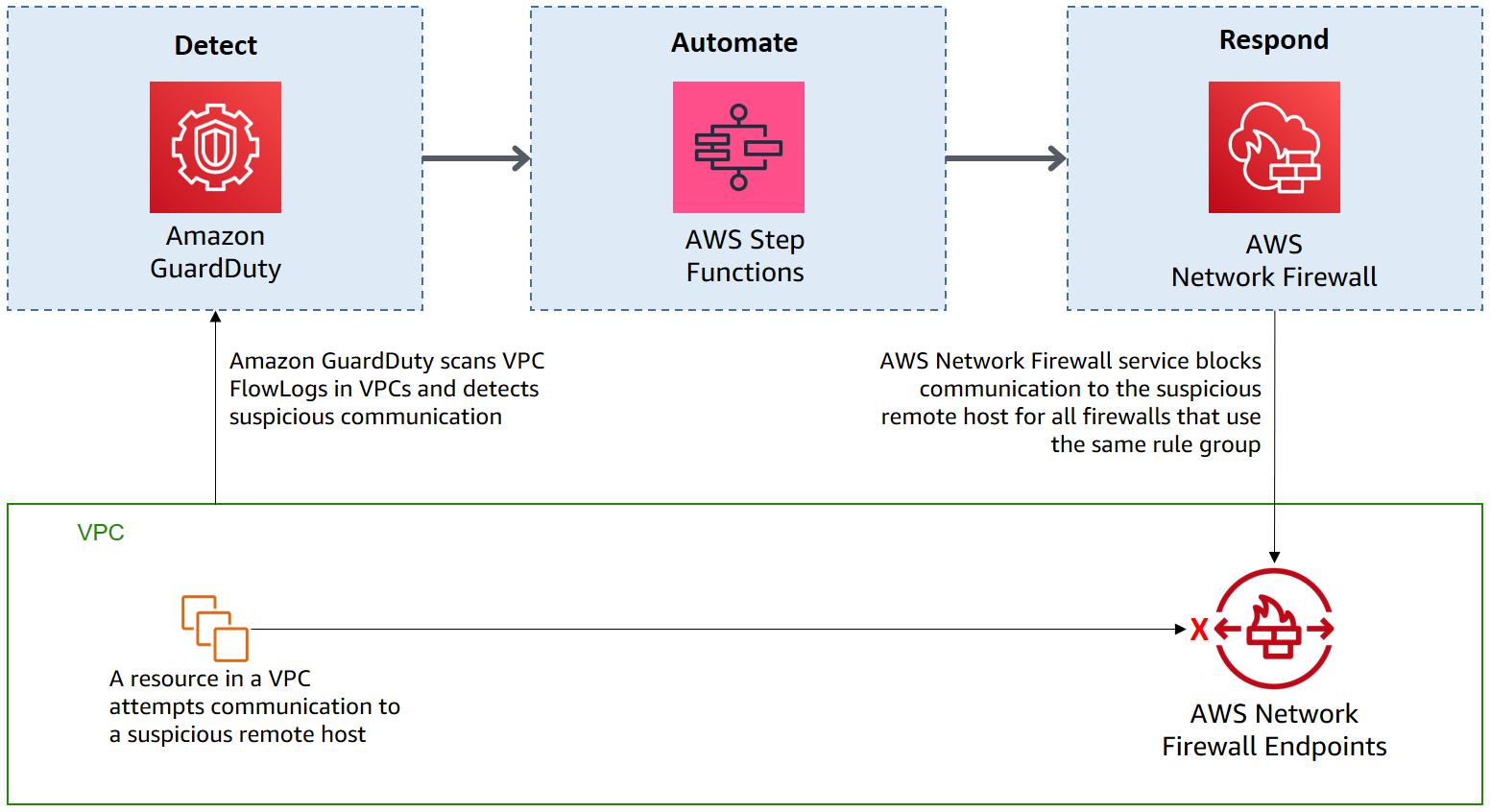

Przykład automatyzacji przedstawiony w tym artykule jest skupiony na blokowaniu ruchu do i z podejrzanych hostów zdalnych, np. adresów IP powiązanych ze znanymi serwerami dowodzenia i kontroli botnetów. Wykrycie przez GuardDuty niezamierzonej komunikacji ze zdalnymi hostami wyzwala szereg kroków, w tym blokowanie ruchu sieciowego do tych hostów za pomocą zapory sieciowej i powiadamianie operatorów zabezpieczeń.

Rysunek nr 1: Omówienie rozwiązania wysokiego poziomu

Poniżej znajdują się kluczowe elementy składowe tego artykułu:

AWS Network Firewall to usługa zarządzana, która ułatwia wdrażanie niezbędnych zabezpieczeń sieciowych dla wszystkich wirtualnych chmur prywatnych (VPC). Usługa skaluje się w sposób automatyczny wraz z ruchem sieciowym, więc nie musisz martwić się o wdrażanie i zarządzanie żadną infrastrukturą. Elastyczny mechanizm reguł zapory sieciowej umożliwia definiowanie reguł zapory, które zapewniają precyzyjną kontrolę nad ruchem sieciowym. Oprócz filtrowania ruchu przychodzącego zapora sieciowa zapewnia filtrowanie ruchu wychodzącego opartego na adresach URL, IP i domenach, co pomaga spełnić wymagania zgodności, zapobiegać niezamierzonemu dostępowi do danych i blokować komunikację z nieautoryzowanymi hostami zdalnymi.

Istnieją 3 główne składniki zapory sieciowej:

- Grupa reguł – zawiera kolekcję kryteriów wielokrotnego użytku do inspekcji ruchu oraz obsługi pakietów i przepływów ruchu, które spełniają kryteria danej inspekcji. Rozwiązanie przedstawione w tym artykule automatycznie dodaje zasady do bezstanowej grupy reguł w przypadku wykrycia podejrzanej komunikacji. Okresowy proces czyszczenia automatycznie usuwa reguły z tej grupy reguł po określonym okresie przechowywania;

- Zasady zapory – definiuje zestaw bezstanowych i stanowych grup wielokrotnego użytku wraz z niektórymi ustawieniami zachowania na poziomie zasad. Grupy reguł zarządzane przez to rozwiązanie można używać jako części co najmniej jednej zasady zapory;

- Zapora (Firewall) – łączy reguły inspekcji w zasadach zapory z VPC, które te reguły chronią.

Amazon GuardDuty jest usługą ciągłego monitorowania, która analizuje i przetwarza dane z Dzienników Przepływu (Flow Logs) Amazon Virtual Private Cloud (Amazon VPC), dzienników DNS, AWS CloudTrail Management Events i AWS CloudTrial S3 Data Events. W oparciu o powyższe dane GuardDuty zapewnia analizę i wykrywanie przy użyciu źródeł informacji o zagrożeniach, sygnatur, wykrywania anomalii i uczenia maszynowego w AWS Cloud. W tym rozwiązaniu to właśnie wykrycie zagrożeń przez GuardDuty uruchamia zautomatyzowaną procedurę naprawczą, udokumentowaną w tym artykule.

AWS Step Functions jest bezserwerową usługą orkiestracji, która pozwala Ci na łączenie funkcji AWS Lambda i innych usług AWS w celu stworzenia krytycznych aplikacji biznesowych. To rozwiązanie wykorzystuje funkcje Step Functions i usługi Lambda w celu zapewnienia, że kroki reakcji na incydenty są uruchamiane we właściwej kolejności. Usługa Step Functions dodatkowo zapewnia logikę ponawiania i obsługi błędów, podczas gdy funkcje Lambda współdziałają z kontrolkami sieciowymi w celu blokowania ruchu oraz z bazą danych do przechowywania danych o zablokowanych zdalnych adresach IP.

Jak to działa

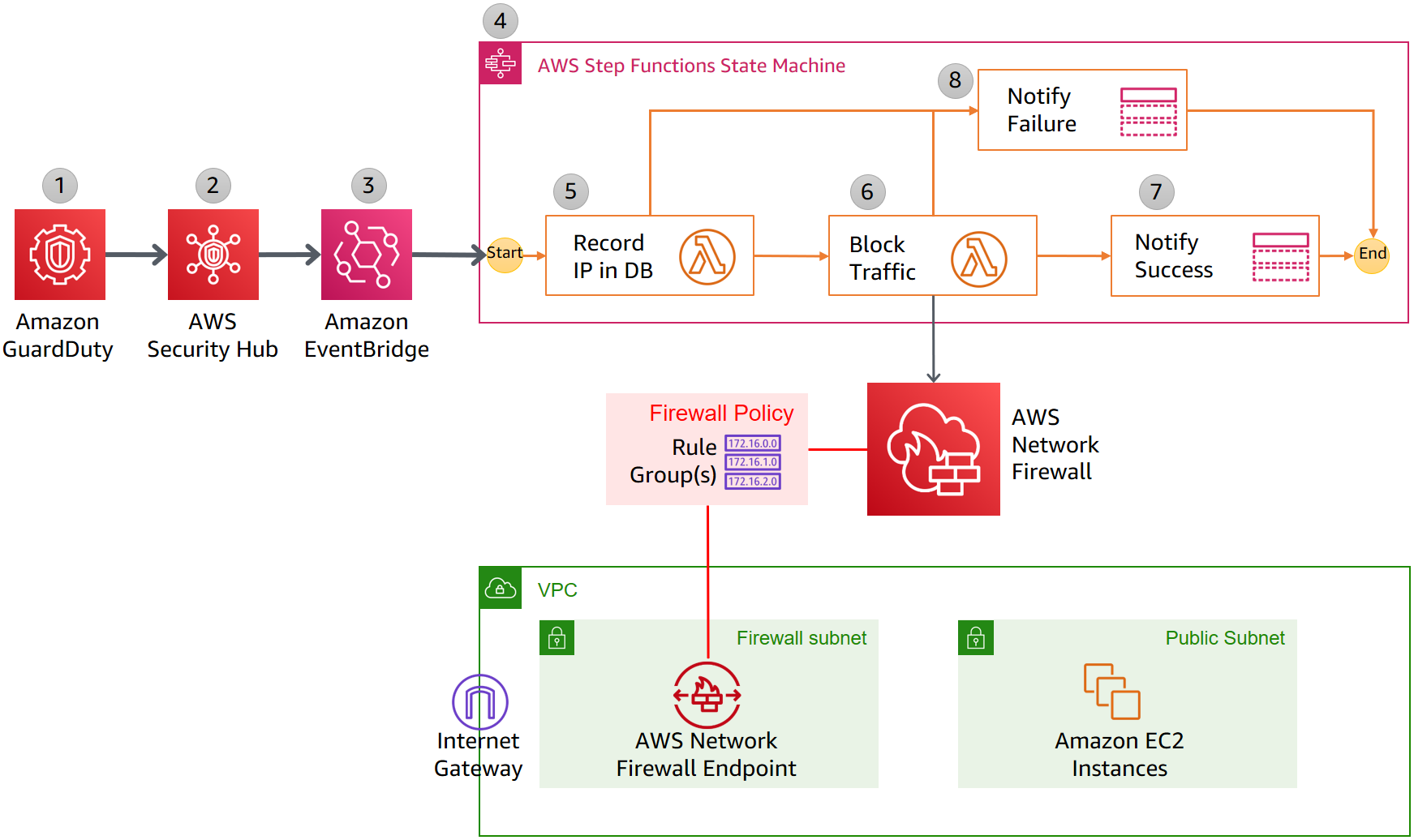

Rysunek nr 2 przedstawia szczegółowo automatyczny przebieg działań naprawczych:

Rysunek nr 2: Szczegółowy diagram przepływu pracy: Automatyczne blokowanie podejrzanego ruchu za pomocą zapory sieciowej i funkcji GuardDuty

Rozwiązanie jest wdrażane w następujący sposób:

1. GuardDuty wykrywa nieoczekiwane zachowanie, które obejmuje adres IP zdalnego hosta. GuardDuty generuje wynik w formacie JSON, który zawiera szczegóły, takie jak identyfikator instancji EC2 (jeśli dotyczy), informacje o koncie, rodzaj ataku, zdalny adres IP i inne. Poniżej znajduje się przykładowy wynik (niektóre pola zostały usunięte ze względu na zwięzłość przekazu).

{

"schemaVersion": "2.0",

"accountId": "123456789012",

"id": "0123442370ea5fc5c29aa8a8e72abcde",

"type": "Backdoor:EC2/C&CActivity.B",

"service": {

"serviceName": "guardduty",

"action": {

"actionType": "NETWORK_CONNECTION",

"remoteIpDetails": {

"ipAddressV4": "198.51.100.0"

}

}

}

}2. Security Hub przyjmuje wyniki wygenerowane przez GuardDuty i konsoliduje je z wynikami innych usług bezpieczeństwa AWS. Security Hub dodatkowo publikuje także zawartość wyszukiwania w domyślnej magistrali Amazon EventBridge. Poniżej znajduje się fragment przykładowego zdarzenia opublikowanego w Amazon EventBridge.

{

"id": "12345abc-ca56-771b-cd1b-710550598e37",

"detail-type": "Security Hub Findings - Imported",

"source": "aws.securityhub",

"account": "123456789012",

"time": "2021-01-05T01:20:33Z",

"region": "us-east-1",

"detail": {

"findings": [ {

"ProductArn": "arn:aws:securityhub:us-east-1::product/aws/guardduty",

"Types": ["Software and Configuration Checks/Backdoor:EC2.C&CActivity.B"],

"LastObservedAt": "2021-01-05T01:15:01.549Z",

"ProductFields": {"aws/guardduty/service/action/networkConnectionAction/remoteIpDetails/ipAddressV4": "198.51.100.0"}

}]}}3. EventBridge posiada regułę z wzorcem zdarzenia, która pasuje do zdarzeń GuardDuty zawierających zdalny adres IP. Kiedy zdarzenie pasujące do wzorca jest publikowane na domyślnej magistrali, EventBridge kieruje to zdarzenie do wyznaczonego celu, w tym przypadku do maszyny stanu Step Functions. Poniżej znajduje się fragment kodu AWS CloudFormation, który definiuje regułę EventBridge.

# EventBridge Event Rule - For Security Hub event published to EventBridge:

GuardDutytoFirewallStateMachineEvent:

Type: "AWS::Events::Rule"

Properties:

Description: "Security Hub GuardDuty findings with remote IP"

EventPattern:

source:

- aws.securityhub

detail:

findings:

ProductFields: aws/guardduty/service/action/networkConnectionAction/remoteIpDetails/ipAddressV4:

- "exists": true

State: "ENABLED"

Targets:

-

Arn: !GetAtt GuardDutytoFirewallStateMachine.Arn

RoleArn: !GetAtt GuardDutytoFirewallStateMachineEventRole.Arn

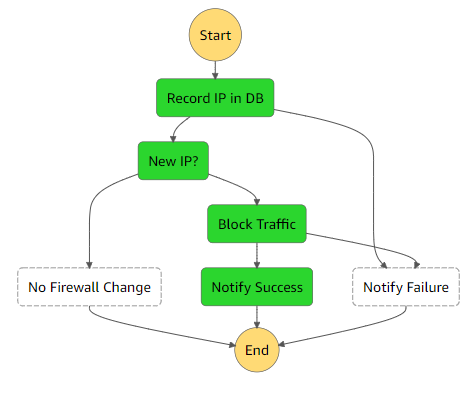

Id: "GuardDutyEvent-StepFunctions-Trigger"4. Maszyna stanu Step Functions pozyskuje szczegóły Security Hub opublikowanej w EventBridge i organizuje odpowiedź korygującą za pośrednictwem zdefiniowanego przepływu pracy. Rysunek nr 3 przedstawia graficzne przedstawienie przepływu pracy automatu stanowego.

Rysunek nr 3: Przepływ pracy maszyny stanu funkcji AWS Step Functions

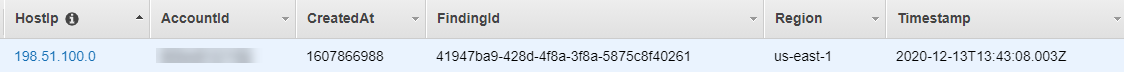

5. Pierwszy krok automatu stanowego „Record IP in DB” wywołuje funkcję Lambda, która tworzy rekord w tabeli Amazon DynamoDB wraz z istotnymi szczegółami, takimi jak IP podejrzanego złośliwego hosta i sygnatura czasowa ostatniej aktywności. Pruning state machine (omówiona w sekcji Skracanie starych rekordów) wykorzystuje tę sygnaturę czasową w celu usunięcia nieaktualnych wpisów z zapory sieciowej. Poniżej znajduje się przykładowy element przechowywany w tabeli DynamoDB (pole CreatedAt to znacznik czasu w epoce systemu Unix).

Rysunek nr 4: Wpis w tabeli DynamoDB

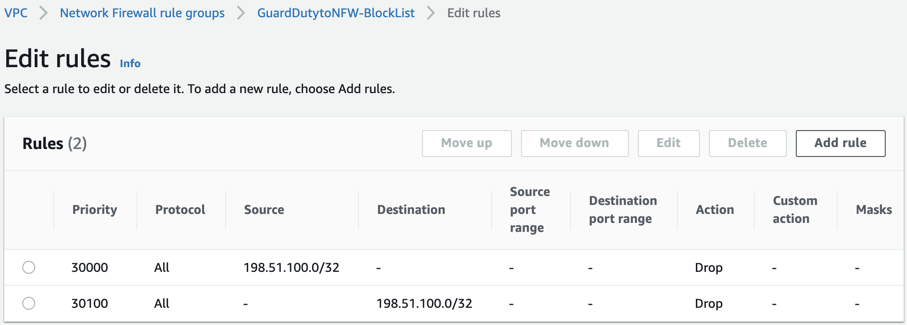

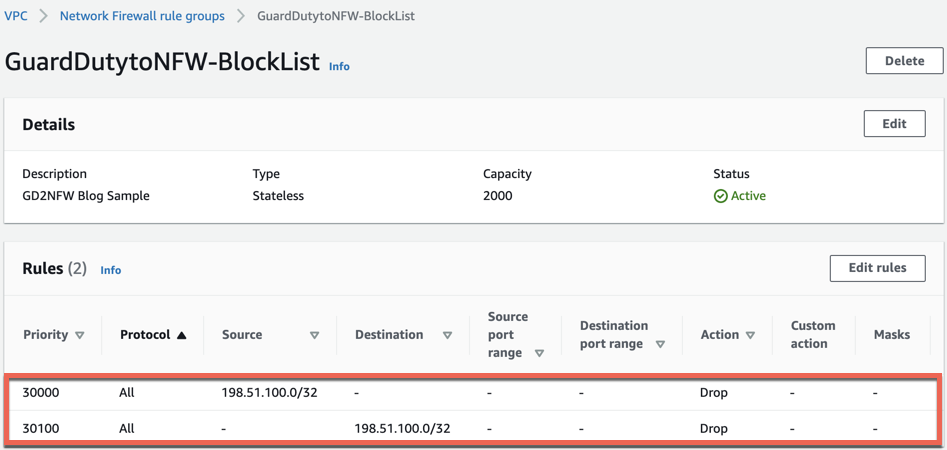

6. Następny krok, „Blokuj ruch”, wywołuje funkcję Lambda, która aktualizuje grupę reguł zapory sieciowej za pomocą bezstanowej reguły blokującej ruch do zdalnego adresu IP. Poniżej znajduje się przykład reguły bezstanowej, która zostanie dodana do grupy reguł zapory sieciowej.

Rysunek nr 5: Przykładowe reguły w grupie reguł zapory sieciowej

Jeśli ten krok zostanie zakończony powodzeniem, automat stanowy przechodzi do kroku „Powiadom o sukcesie”.

7. Krok Powiadom o sukcesie automatu stanowego używa tematu Amazon Simple Notification Service (Amazon SNS) w celu wysłania wiadomości, że automat to naprawił.

From: AWS Notifications <no-reply@sns.amazonaws.com>

Subject: AWS Notification Message

Body:

{"Blocked":"true","Input":{"HostIp":"198.51.100.0","FindingId":"12345abc-ca56-771b-cd1b-710550598e37","Timestamp":"2021-01-05T01:10:28.891Z","AccountId":"123456789012","Region":"us-east-1"}}8. Jeśli wystąpił błąd w krokach „Record IP” lub „Block Traffic”, automat stanowy uruchomi krok „Notify Failure”. Automat stanowy publikuje komunikat w temacie SNS, według którego automatyczny przepływ działań naprawczych nie zakończył się i może być wymagana fizyczna interwencja.

From: AWS Notifications <no-reply@sns.amazonaws.com>

Subject: AWS Notification Message

Body:

{"Blocked":"false","Input":{"HostIp":"198.51.100.0","FindingId":"12345abc-ca56-771b-cd1b-710550598e37","Timestamp":"2021-01-05T01:10:28.891Z","AccountId":"123456789012","Region":"us-east-1"}}Teraz, kiedy wiesz już, w jaki sposób działa to rozwiązanie, możesz rozpocząć testowanie go na swoim koncie AWS.

Wdrożenie rozwiązania

Skonfigurowanie tego rozwiązania obejmuje następujące kroki:

- Zweryfikuj wymagania wstępne na swoim koncie AWS

- Wdróż szablon CloudFormation

- Utwórz testowe zdarzenie Security Hub

- Potwierdź wpis w grupie reguł zapory sieciowej

- Potwierdź powiadomienie SNS

- Zastosuj grupę reguł do zasobów za pomocą zapory sieciowej

Krok 1: Zweryfikuj wymagania wstępne na swoim koncie AWS

Przykładowe rozwiązanie przedstawione na tym blogu wymaga od Ciebie aktywacji zarówno GuardDuty, jak i Security Hub na Twoim koncie AWS. Jeśli jedna z tych usług nie jest aktywowana na Twoim koncie, postępuj według poniższych kroków:

- GuardDuty: Dowiedz się więcej na temat bezpłatnej wersji próbnej i cenach tej usługi, a następnie postępuj zgodnie z instrukcjami w dokumentacji Amazon GuardDuty w celu skonfigurowania usługi i rozpoczęcia monitorowania swojego konta;

- Security Hub: Dowiedz się więcej na temat bezpłatnej wersji próbnej oraz cenach tej usługi, a następnie postępuj zgodnie z instrukcjami zawartymi w dokumentacji AWS Security Hub, aby aktywować i skonfigurować tę usługę.

Uwaga: Rozwiązanie jest przeznaczone do zastosowania w istniejącej konfiguracji Network Firewall. Chociaż możesz przetestować zautomatyzowane działania naprawcze tego rozwiązania bez tworzenia zapory sieciowej za pośrednictwem Network Firewall, jest to wymagane do pełnego wdrożenia. Informacje na temat tego, jak zacząć, oraz pojęć dotyczących zapory sieciowej znajdziesz w dokumentacji.

Krok 2: Wdróż szablon CloudFormation

W tym kroku upewnij się, że wdrożyłeś szablon na koncie AWS i regionie AWS, w którym chcesz monitorować wyniki GuardDuty.

Aby wdrożyć stos CloudFormation:

1. Wybierz przycisk Uruchom stos (Launch Stack), aby uruchomić stos CloudFormation na swoim koncie.

Uwaga: Stos zostanie uruchomiony w regionie Północnej Wirginii. Ukończenie stosu CloudFormation zajmuje około 15 minut. Aby wdrożyć to rozwiązanie w innych regionach AWS, pobierz szablon CloudFormation i wdróż go w wybranym regionie. Pamiętaj jednak, że Network Firewall obecnie nie jest dostępna we wszystkich regionach. W celu uzyskania dokładniejszych informacji na temat tego, gdzie obecnie dostępna jest zapora sieciowa, zobacz listę punktów końcowych usługi.

2. W konsoli AWS CloudFormation wybierz formularz Wybierz Szablon, a następnie wybierz Dalej;

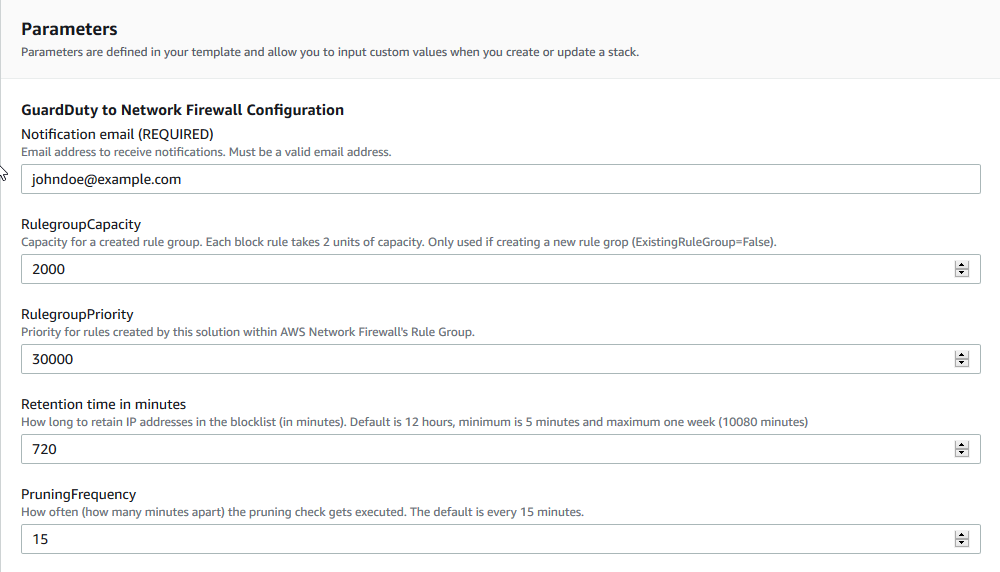

3. Na stronie Określ Szczegóły (Specify Details) podaj następujące parametry wejściowe. Możesz modyfikować wartości domyślne, aby dostosować rozwiązanie do swojego środowiska.

|

Parametr wejściowy |

Opis parametru wejściowego |

|

AdminEmail |

Adres e-mail do otrzymywania powiadomień. Musi być to prawidłowy adres e-mail. Brak wartości domyślnej. |

|

RulegroupPriority |

Priorytet, który będzie używany dla reguł dodanych przez to rozwiązanie do grupy reguł zapory sieciowej. Wybierz wartość, która nie będzie kolidować z zasadami wprowadzonymi poza tym rozwiązaniem. Wartość domyślna to 30000. |

|

RulegroupCapacity |

Wartość domyślna to 2000. Zauważ, że każda reguła blokowania utworzona w tym rozwiązaniu wykorzystuje dwie jednostki pojemności. Aby uzyskać więcej informacji, zobacz Pojemność grupy reguł w zaporze sieciowej AWS Network Firewall. |

|

Retention |

Jak długo zachowywać ma adresy IP na liście zablokowanych (w grupie reguł). Wartość domyślna to 720 minut (12 godzin). |

|

PruningFrequency |

Jak często pruning state machine usuwa stare rekordy z listy blokowanych w grupie reguł. Wartość domyślna to co 15 minut. |

Rysunek nr 6 przedstawia przykład wartości wprowadzonych na ekranie Parametry:

Rysunek nr 6: Przykładowe parametry stosu AWS CloudFormation

4. Po wprowadzeniu wartości dla wszystkich parametrów wejściowych wybierz Dalej.

5. Na stronie Opcje zachowaj wartości domyślne, a potem wybierz Dalej.

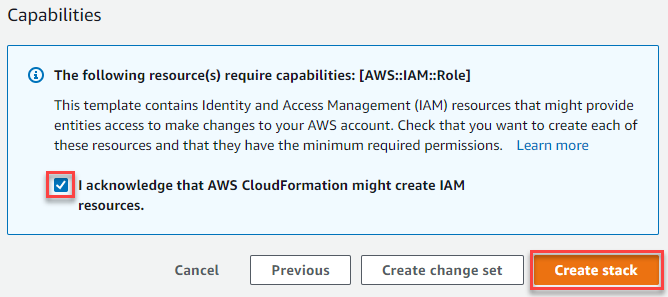

6. Na stronie Recenzja, w sekcji Wydajności, zaznacz pole wyboru obok „Potwierdzam, że AWS CloudFormation może tworzyć zasoby IAM”, a następnie wybierz Utwórz.

Rysunek 7: Potwierdzenie wydajności AWS CloudFormation

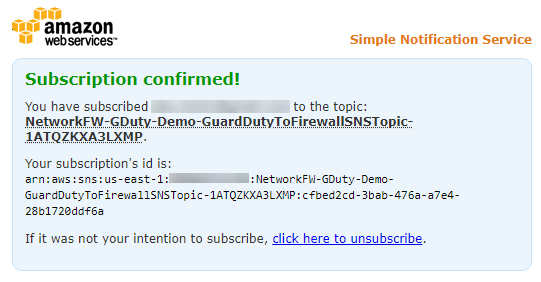

7. Podczas tworzenia stosu sprawdź skrzynkę odbiorczą, która odpowiada wartości podanej dla parametru AdminEmail. Poszukaj wiadomości e-mail o temacie „Powiadomienie AWS – Potwierdzenie subskrypcji”. Wybierz łącze, aby potwierdzić subskrypcję tematu SNS. Powinien pojawić się komunikat potwierdzający podobny do poniższego:

Rysunek nr 8: Przykładowe potwierdzenie subskrypcji SNS

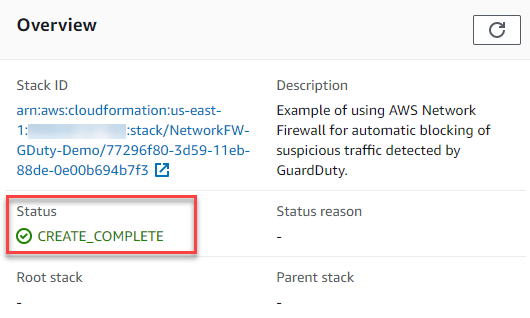

8. Po zmianie pola Status stosu CloudFormation stos zmienia się na CREATE_COMPLETE, tak jak przedstawiono na rysunku nr 9; rozwiązanie jest zaimplementowane i gotowe do testowania.

Rysunek nr 9: Ukończenie wdrażania stosu AWS CloudFormation

Krok 3: Utwórz testowe zdarzenie Security Hub

Po tym, jak wdrażanie stosu CloudFormation zostało ukończone, możesz przetestować funkcjonalność poprzez tworzenie zdarzenia testowego w takim samym formacie, jaki zostałby opublikowany przez Security Hub.

Aby utworzyć testowe uruchomienie rozwiązania:

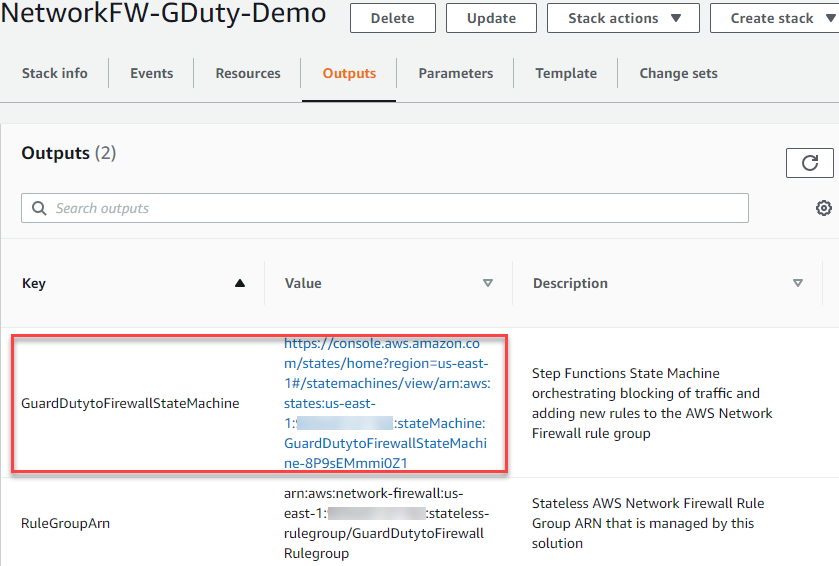

1. W konsoli zarządzania AWS wybierz Usługi> CloudFormation> NetworkFW-GDuty-Demo stack;

2. Na karcie Outputs dla stosu poszukaj wpisu GuardDutytoFirewallStateMachine. Powinien wyglądać w podobny sposób do poniższego zrzutu ekranu.

Rysunek nr 10: Wyjścia stosu AWS CloudFormation

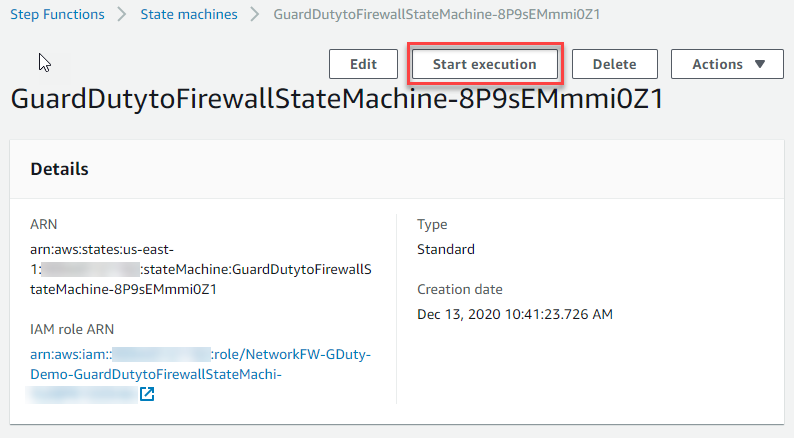

3. Wybierz link we wpisie. Zostaniesz przekierowany do konsoli Step Functions, gdzie maszyna stanu jest już otwarta, podobnie jak na poniższym zrzucie ekranu. Wybierz Rozpocznij wykonywanie.

Rysunek nr 11: AWS Step Functions state machine

4. Aby ułatwić testowanie, twórcy udostępnili plik zdarzeń testowych. Na stronie Rozpocznij wykonywanie, w sekcji Wejścia, wklej podany plik JSON zdarzenia testowego.

5. W okolicach linii 55 znajdź pole eventLastSeen i edytuj znacznik czasu na aktualny czas w strefie czasowej UTC+0. Zanotuj adres IP 198.51.100.0 dla zdalnego hosta zidentyfikowanego w wynikach GuardDuty w zdarzeniu testowym w linii 44. Rozwiązanie powinno zablokować ruch z tego adresu IP w kolejnych krokach.

Rysunek nr 12: Przykładowe dane wejściowe dla wykonania Step Functions

6. Wybierz Rozpocznij wykonywanie, aby rozpocząć przetwarzanie zdarzenia testowego.

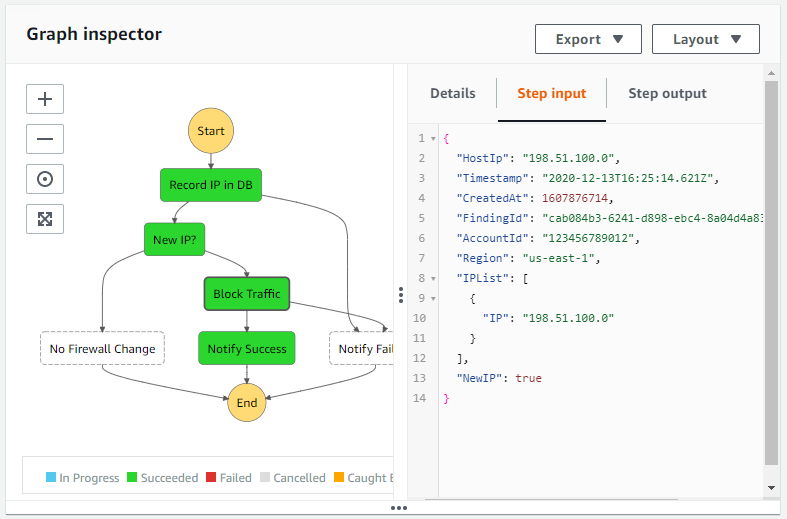

7. Teraz możesz śledzić przetwarzanie przez maszynę stanu zdarzenia testowego. Przetwarzanie powinno zakończyć się w przeciągu kilku sekund. Możesz wybrać różne kroki w wizualnym Graph inspector, aby wyświetlić dane wejściowe i wyjściowe. Poniższy przykład przedstawia dane wejściowe dla kroku Blokuj Ruch, uruchamiającego funkcję Lambda, która z kolei współdziała z zaporą Network Firewall.

Rysunek nr 13: Szczegóły kolejnych kroków state machine Step Functions

Krok nr 4: Potwierdź wpis w grupie reguł zapory sieciowej

Teraz, gdy zdarzenie testowe zostało przetworzone przez maszynę stanową, możesz sprawdzić, czy grupa reguł zapory sieciowej będzie blokować ruch do zdalnego adresu IP zidentyfikowanego w wynikach GuardDuty.

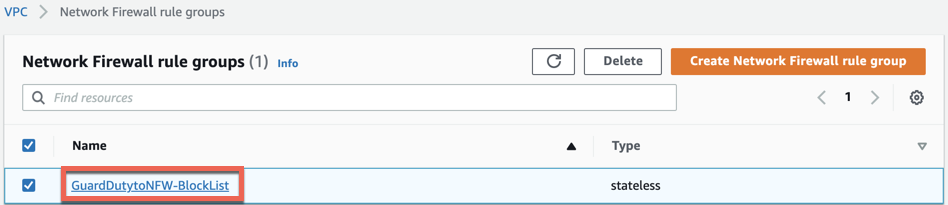

Aby sprawdzić wpisy w grupie reguł Zapory Sieciowej:

1. W konsoli zarządzania AWS wybierz Usługi, a następnie VPC. W sekcji NetworkFirewall na lewym pasku nawigacji wybierz Grupy reguł zapory sieciowej.

2. Wybierz grupę reguł utworzoną przez rozwiązanie.

Rysunek nr 14: Wybieranie grupy reguł zapory sieciowej

3. Potwierdź, że zostały utworzone reguły blokujące ruch ze źródła i do docelowego adresu IP, który określiłeś w zdarzeniu testowym. Lista grup reguł powinna wyglądać podobnie do poniższego zrzutu ekranu.

Rysunek nr 15: Weryfikacja wpisów w grupie reguł zapory sieciowej

Krok nr 5: Potwierdź powiadomienie SNS

W tym kroku zobaczysz powiadomienia SNS wysyłane na skonfigurowany przez Ciebie adres e-mail.

Przejrzyj skrzynkę odbiorczą poczty e-mail pod kątem parametrów AdminEmail i szukaj widomości z tematem „AWS Notifiacation Message”. Elementy wiadomości z Amazon SNS powinny być podobne do poniższych:

{"Blocked":"true","Input":{"HostIp":"198.51.100.0","FindingId":"cab084b3-6241-d898-ebc4-8a04d4a839a5","Timestamp":"2020-12-13T16:25:14.621Z","AccountId":" 123456789012","Region":"us-east-1"}}Krok 6: Zastosuj grupę reguł do zasobów korzystając z zapory sieciowej Network Firewall

Ostatnim zadaniem jest skojarzenie grupy reguł z dołączonymi zasadami zapory do zapór sieciowych, które mają być automatycznie aktualizowane za pomocą tego rozwiązania. Aby dowiedzieć się, jak wykonywać to zadanie, zobacz Firewall policies w AWS Network Firewall.

Po tym, jak poprawnie skonstruowałeś zasadę zapory, możesz zastosować te reguły do zapory sieciowej w celu ochrony zasobów w VPC. Zobacz Deployment models for AWS Network Firewall, aby poznać opcje integracji zapory sieciowej z kilkoma różnymi wzorcami architektury sieci.

Gratulacje! Udało Ci się poprawnie wdrożyć oraz przetestować zautomatyzowaną korekcję przy użyciu GuardDuty i Network Firewall. Aby w pełni wdrożyć to rozwiązanie, musisz dodać grupę reguł do konfiguracji zapory sieciowej w VPC. Jeśli jeszcze nie wdrożyłeś Zapory sieciowej, możesz dowiedzieć się więcej o pojęciach i rozpocząć od dokumentacji Network Firewall.

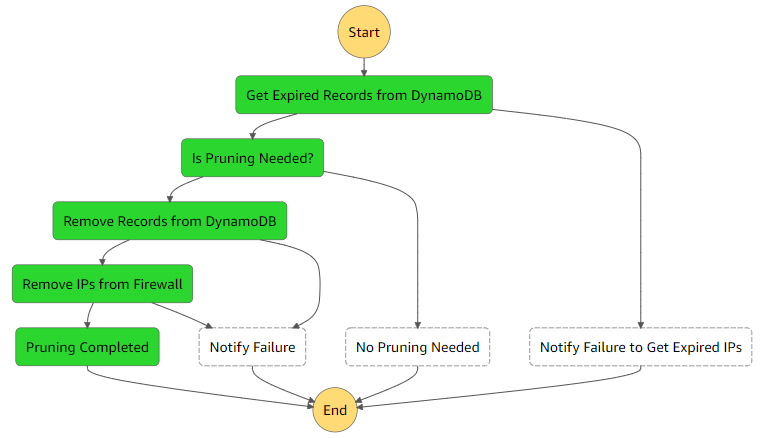

Skracanie starych rekordów

Automat czyszczący uruchamia się okresowo w celu wyczyszczenia starych rekordów z listy blokowanych. Usuwa rekordy zarówno z tabeli Dynamo DB oraz grupy reguł zapory sieciowej. Okres przechowywania i częstotliwość operacji oczyszczania można konfigurować za pomocą parametrów wejściowych w stosie CloudFormation. Jeśli przejrzysz poprzednie uruchomienia pruning state machine, powinieneś być w stanie zobaczyć diagram Graph inspector podobny do poniższego.

Rysunek nr 16: Przepływ pruning state machine funkcji Step Functions

Podsumowanie

Dowiedziałeś się, w jaki sposób zintegrować AWS Network Firewall i Amazon GuardDuty w celu zautomatyzowanej ochrony zdarzeń. Możesz użyć tego przykładowego rozwiązania, aby automatycznie blokować komunikację z podejrzanymi hostami wykrytymi przez GuardDuty oraz możesz zastosować te blokady we wszystkich skonfigurowanych zaporach sieciowych na swoim koncie.

Cały kod dla tego rozwiązania jest dostępny w serwisie GitHub. Bez jakichkolwiek przeszkód możesz bawić się z kodem – twórcy mają nadzieję, że pomoże Ci to dowiedzieć się więcej o automatycznych naprawach zabezpieczeń. Możesz dostosować kod, aby lepiej pasował do Twojego unikalnego środowiska lub rozszerzyć go o dodatkowe kroki. Na przykład możesz modyfikować rozwiązanie tak, by wykorzystywało stanową grupę reguł, aby jednocześnie umożliwić rejestrowanie filtrowania ruchu lub dodać krok w celu utworzenia zgłoszenia w systemie zarządzania incydentami w celu lepszego śledzenia i dokumentowania procesu reagowania na incydenty.

Jeśli posiadasz pytania na temat tego artykułu, pozostaw je w sekcji Komentarze znajdującej się poniżej. Jeśli posiadasz pytania co do tego, jak korzystać z tego rozwiązania, rozpocznij wątek na forach Network Firewall lub GuardDuty, bądź skontaktuj się z pomocą techniczną.

źródło: AWS