Pozyskuj, przekształcaj i dostarczaj zdarzenia opublikowane przez Amazon Security Lake do usługi Amazon OpenSearch Service

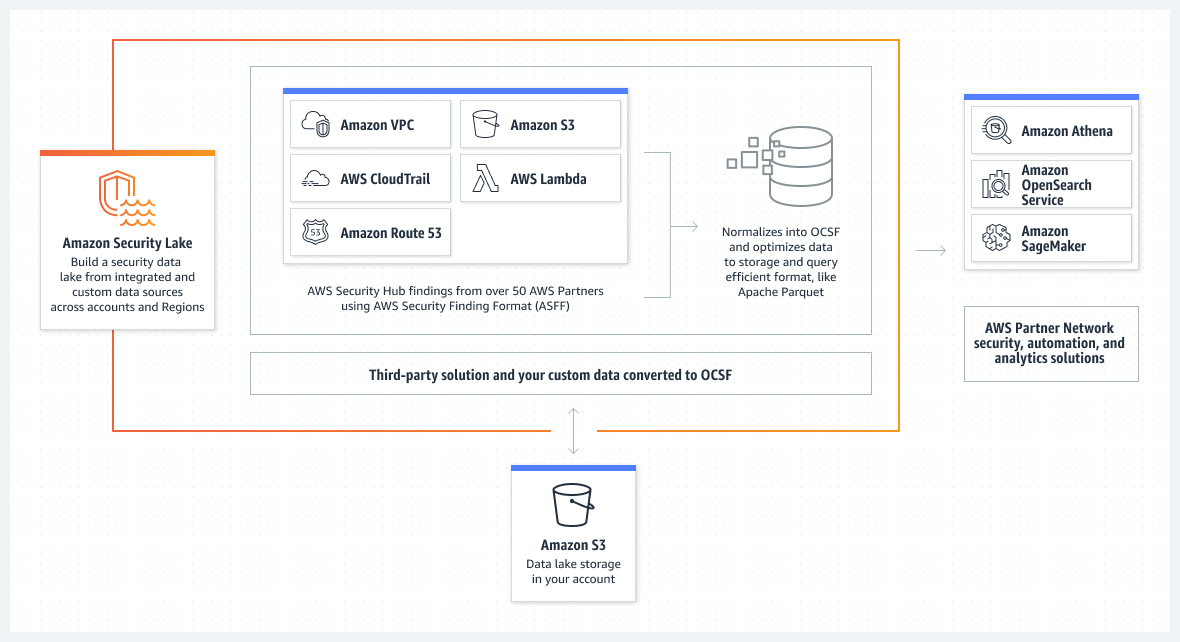

Dzięki niedawnemu wprowadzeniu Amazon Security Lake dostęp do wszystkich danych związanych z bezpieczeństwem w jednym miejscu nigdy nie był prostszy. Niezależnie od tego, czy są to ustalenia z AWS Security Hub, dane zapytań DNS z Amazon Route 53, zdarzenia sieciowe, takie jak dzienniki przepływu VPC, czy integracje innych firm zapewniane przez partnerów, takich jak Barracuda Email Protection, Cisco Firepower Management Center lub dzienniki tożsamości Okta, teraz zyskujesz scentralizowane środowisko, w którym można skorelować zdarzenia i ustalenia za pomocą szerokiej gamy narzędzi w AWS i ekosystemu partnerów.

Security Lake automatycznie centralizuje dane bezpieczeństwa ze źródeł w chmurze, zarówno lokalnych i niestandardowych w specjalnie utworzonym jeziorze danych przechowywanym na Twoim koncie. Dzięki Security Lake możesz uzyskać pełniejszy obraz danych bezpieczeństwa w całej organizacji. Możesz także poprawić ochronę swoich obciążeń, aplikacji i danych. Security Lake przyjęło Open Cybersecurity Schema Framework (OCSF), otwarty standard. Dzięki obsłudze OCSF usługa może normalizować i łączyć dane bezpieczeństwa z AWS i szerokiego zakresu źródeł danych bezpieczeństwa przedsiębiorstwa.

Jeśli chodzi o analizę danych docierających do Security Lake w czasie zbliżonym do rzeczywistego i reagowanie na zdarzenia związane z bezpieczeństwem, na których zależy Twojej firmie, usługa Amazon OpenSearch zapewnia niezbędne narzędzia, które pomogą Ci zrozumieć dane znalezione w Security Lake.

Usługa OpenSearch to w pełni zarządzana i skalowalna struktura analizy logów, która jest używana przez klientów do pozyskiwania, przechowywania i wizualizacji danych. Klienci korzystają z usługi OpenSearch do różnych zestawów danych, w tym danych dotyczących opieki zdrowotnej, informacji o transakcjach finansowych, danych o wydajności aplikacji, danych dotyczących obserwowalności i wielu innych. Ponadto klienci korzystają z usługi zarządzanej ze względu na jej wydajność pozyskiwania, skalowalność, małe opóźnienia zapytań i możliwość analizowania dużych zestawów danych.

W tym artykule przedstawiono, jak pozyskiwać, przekształcać i dostarczać dane usługi Security Lake do usługi OpenSearch do użytku przez zespoły SecOps. Autorzy przeprowadzą Cię również przez proces korzystania z serii gotowych wizualizacji do przeglądania zdarzeń w wielu źródłach danych AWS dostarczanych przez Security Lake.

Zrozumienie danych zdarzeń znalezionych w usłudze Security Lake

Security Lake przechowuje znormalizowane zdarzenia bezpieczeństwa OCSF w formacie Apache Parquet – zoptymalizowanym, kolumnowym formacie przechowywania danych z wydajną kompresją danych i zwiększoną wydajnością do masowej obsługi złożonych danych. Format Parquet jest podstawowym formatem w ekosystemie Apache Hadoop i jest zintegrowany z usługami AWS, takimi jak Amazon Redshift Spectrum, AWS Glue, Amazon Athena i Amazon EMR. Jest to przenośny format kolumnowy, przystosowany do obsługi dodatkowych kodowań w miarę rozwoju technologii i obsługuje wiele języków, takich jak Python, Java i Go. A najlepsze jest to, że Apache Parquet jest open source!

Intencją OCSF jest zapewnienie wspólnego języka dla naukowców i analityków danych, którzy pracują z wykrywaniem i badaniem zagrożeń. Dzięki zróżnicowanemu zestawowi źródeł możesz zbudować pełny obraz swojego stanu bezpieczeństwa w AWS za pomocą Security Lake i usługi OpenSearch.

Zrozumienie architektury zdarzeń dla usługi Security Lake

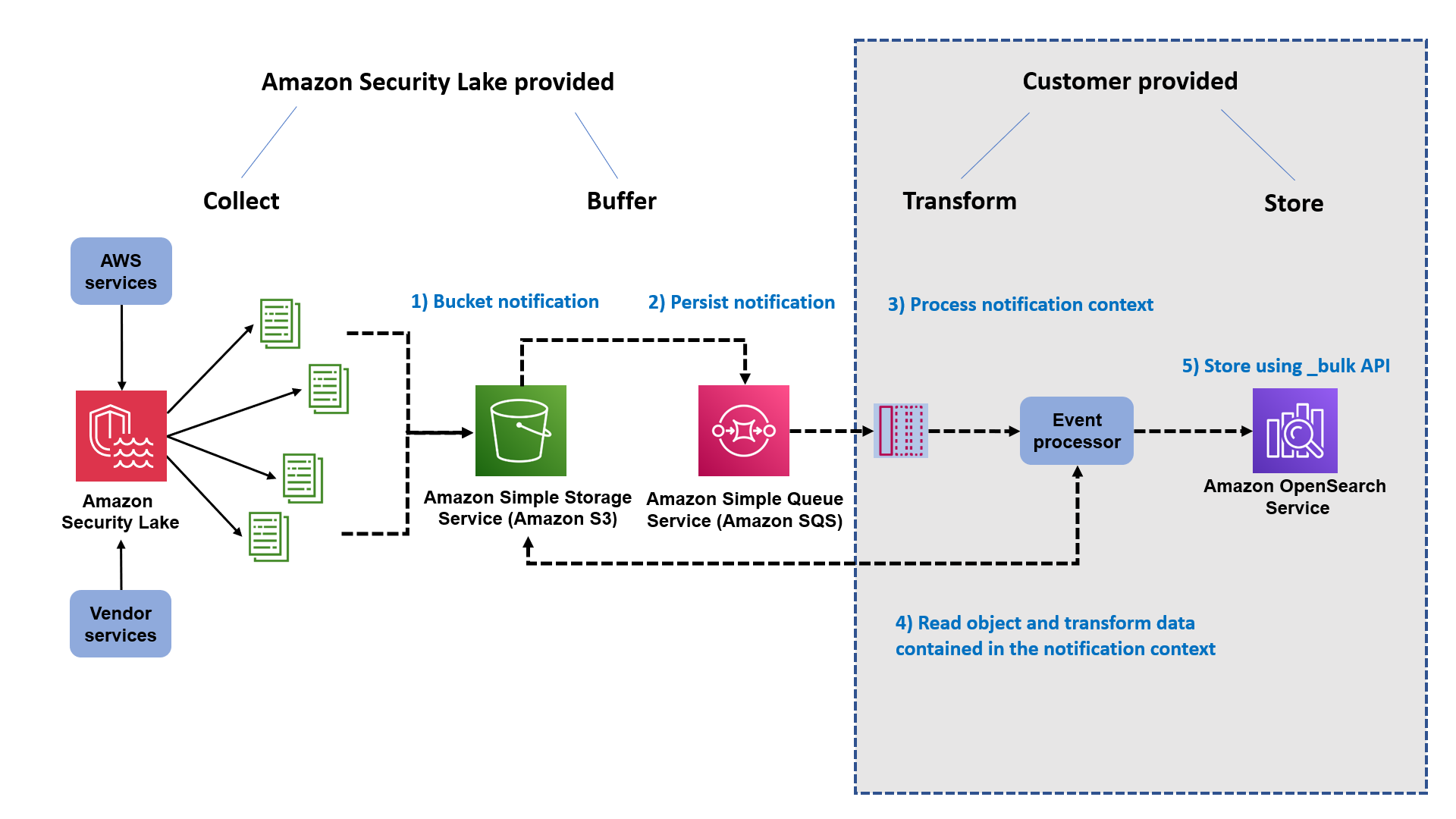

Security Lake zapewnia framework abonenta zapewniający dostęp do danych przechowywanych w Amazon S3. Usługi takie jak Amazon Athena i Amazon SageMaker korzystają z dostępu do zapytań. Rozwiązanie opisane w tym artykule używa dostępu do danych w celu reagowania na zdarzenia generowane przez Security Lake.

Gdy subskrybujesz dostęp do danych, zdarzenia docierają za pośrednictwem usługi Amazon Simple Queue Service (Amazon SQS). Każde zdarzenie SQS zawiera obiekt powiadomienia, który ma „wskaźnik” poprzez dane używane do utworzenia adresu URL do obiektu Parquet na Amazon S3. Twój subskrybent przetwarza zdarzenie, analizuje dane znalezione w obiekcie i przekształca je do dowolnego formatu, który ma sens dla Twojej implementacji.

Rozwiązanie, które jest omawiane w tym artykule wykorzystuje subskrybenta do dostępu do danych. Pora na szczegóły by dowiedzieć się, jak wygląda implementacja i zrozumieć, jak to wszystko działa.

Omówienie rozwiązania

Architektura wysokiego poziomu integracji usługi Security Lake z usługą OpenSearch jest następująca.

Przepływ pracy obejmuje następujące kroki:

- Security Lake przechowuje dane w formacie Parquet w zasobniku S3 zgodnie z ustaleniami administratora Security Lake.

- W Amazon SQS umieszczane jest powiadomienie, które opisuje klucz dostępu do obiektu.

- Kod Java w funkcji AWS Lambda odczytuje powiadomienie SQS i przygotowuje się do odczytu obiektu opisanego w powiadomieniu.

- Kod Java korzysta z bibliotek Hadoop, Parquet i Avro w celu pobrania obiektu z usługi Amazon S3 i przekształcenia rekordów w obiekcie Parquet w dokumenty JSON do indeksowania w domenie usługi OpenSearch.

- Dokumenty są gromadzone, a następnie wysyłane do Twojej domeny usługi OpenSearch, gdzie szablony indeksów odwzorowują strukturę na schemat zoptymalizowany pod kątem logów Security Lake w formacie OCSF.

Kroki 1–2 są zarządzane przez Security Lake; krokami 3–5 zarządza klient. Zacieniowane komponenty są Twoją odpowiedzialnością. Implementacja subskrybenta dla tego rozwiązania korzysta z usługi Lambda i OpenSearch, a Ty zarządzasz tymi zasobami.

Jeśli oceniasz to jako rozwiązanie dla swojej firmy, pamiętaj, że Lambda ma maksymalny czas wykonania 15 minut w momencie pisania tego tekstu. Security Lake może tworzyć obiekty o rozmiarze do 256 MB, a to rozwiązanie może nie być efektywne dla potrzeb Twojej firmy na dużą skalę. Różne dźwignie w Lambdzie mają wpływ na koszt rozwiązania do dostarczania logów. Podejmuj więc decyzje uwzględniające koszty podczas oceny przykładowych rozwiązań. Ta implementacja przy użyciu Lambda jest odpowiednia dla mniejszych firm, w których ilość logów dla logów przepływu CloudTrail i VPC jest bardziej odpowiednia dla podejścia opartego na Lambda, gdzie koszt przekształcenia i dostarczenia logów do usługi Amazon OpenSearch jest bardziej przyjazny dla budżetu.

Teraz, gdy masz już pewien kontekst, pora zacząć budowę implementację usługi OpenSearch!

Wymagania wstępne

Utworzenie Security Lake dla kont AWS jest warunkiem wstępnym do zbudowania tego rozwiązania. Security Lake integruje się z kontem AWS Organizations, aby umożliwić oferowanie wybranych kont w organizacji. W przypadku pojedynczego konta AWS, które nie korzysta z organizacji, możesz włączyć Security Lake bez potrzeby organizacji. Aby wykonać te operacje, musisz mieć dostęp administracyjny. W przypadku wielu kont zaleca się delegowanie działań usługi Security Lake do innego konta w organizacji. Aby uzyskać więcej informacji na temat włączania usługi Security Lake na swoich kontach, zapoznaj się z sekcją Pierwsze kroki.

Ponadto może być konieczne skorzystanie z dostarczonego szablonu i dostosowanie go do określonego środowiska. Przykładowe rozwiązanie dotyczy dostępu do publicznego zasobnika S3 hostowanego dla tego artykułu, więc w przypadku korzystania z punktów końcowych S3 mogą być wymagane modyfikacje reguł ruchu wychodzącego i uprawnień.

To rozwiązanie zakłada, że używasz domeny wdrożonej w VPC. Dodatkowo zakłada, że masz włączoną szczegółową kontrolę dostępu w domenie, aby zapobiec nieautoryzowanemu dostępowi do danych przechowywanych w ramach integracji z Security Lake. Domeny wdrożone przez VPC są rutowalne prywatnie i z założenia nie mają dostępu do publicznego Internetu. Jeśli chcesz uzyskać dostęp do swojej domeny w bardziej publicznym miejscu, musisz utworzyć serwer proxy NGINX, aby pośredniczyć w przesyłaniu żądań między ustawieniami publicznymi i prywatnymi.

Pozostałe sekcje w tym artykule poświęcone są temu, jak stworzyć integrację z usługą OpenSearch.

Utwórz subskrybenta

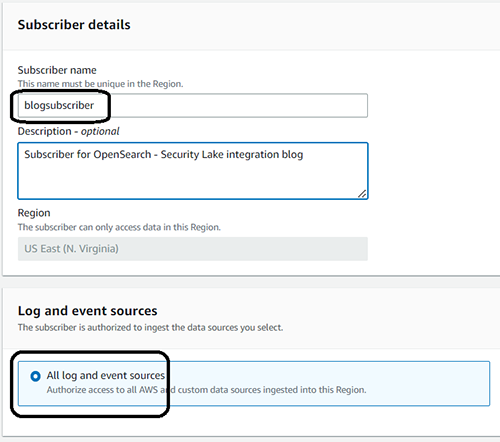

Aby utworzyć subskrybenta, wykonaj następujące kroki:

- W konsoli Security Lake wybierz opcję Subscribers w okienku nawigacji.

- Wybierz Create subscriber.

- W obszarze Subscriber details wprowadź zrozumiałą nazwę i opis.

- W obszarze Log and event sources określ, do czego subskrybent jest upoważniony. W tym artykule wybierane są wszystkie źródła dzienników i zdarzeń.

- Jako Data access method wybierz S3.

- W obszarze Subscriber credentials podaj identyfikator konta oraz identyfikator zewnętrzny, do którego konta AWS chcesz zapewnić dostęp.

- W obszarze Notification details wybierz opcję SQS queue.

- Wybierz opcję Create po zakończeniu wypełniania formularza.

Zainicjowanie struktury subskrybenta, takiej jak integracja SQS i wygenerowanie uprawnień, aby można było uzyskać dostęp do danych z innego konta AWS, zajmie około minuty.Gdy status zmieni się z Tworzący na Utworzony, masz dostęp do punktu końcowego subskrybenta w Amazon SQS.

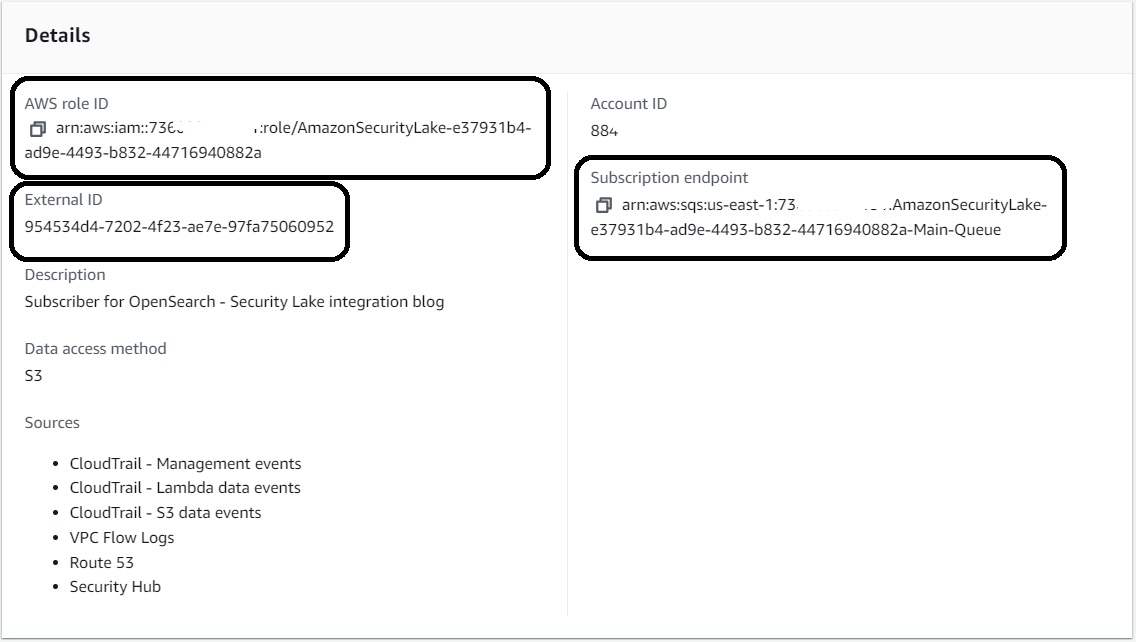

- Zapisz następujące wartości znalezione w sekcji subscriber Details:

- AWS role ID

- External ID

- Subscription endpoint

Użyj AWS CloudFormation, aby udostępnić integrację Lambda między dwiema usługami

Szablon AWS CloudFormation zajmuje się dużą częścią konfiguracji integracji. Tworzy niezbędne komponenty do odczytywania danych z Security Lake, przekształcania ich w JSON, a następnie indeksowania ich w domenie usługi OpenSearch. Szablon zapewnia również niezbędne role AWS Identity and Access Management (IAM) do integracji, narzędzia do tworzenia zasobnika S3 dla pliku Java JAR używanego w rozwiązaniu firmy Lambda oraz małą instancję Amazon Elastic Compute Cloud (Amazon EC2) do ułatwić dostarczanie szablonów w Twojej domenie usługi OpenSearch.

Aby wdrożyć zasoby, wykonaj następujące kroki:

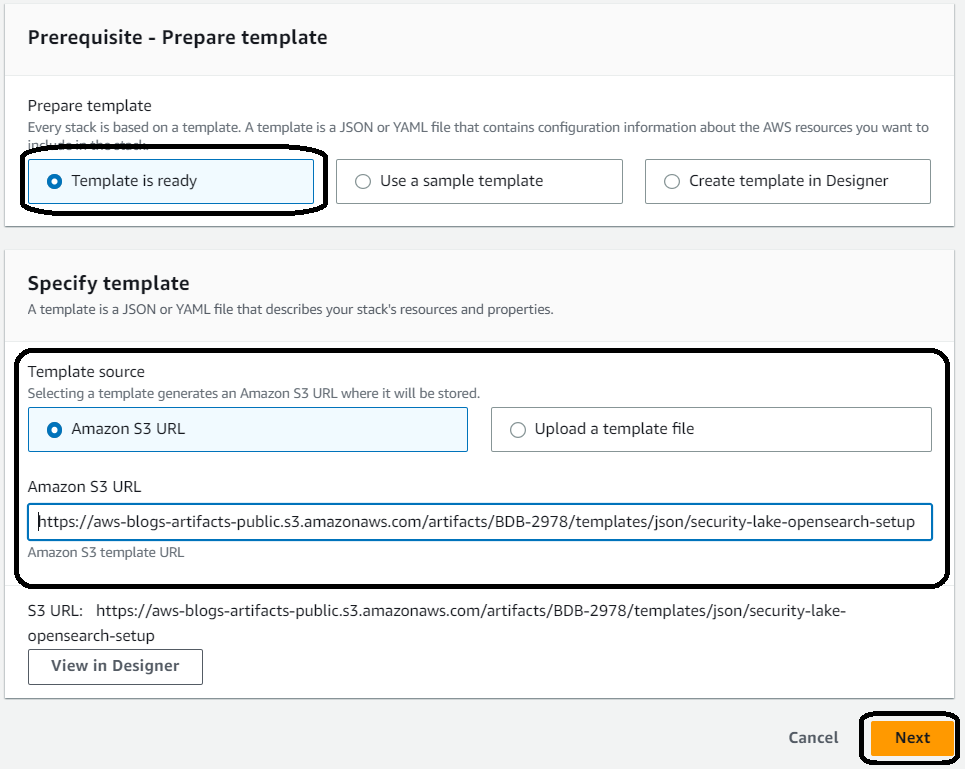

- W konsoli AWS CloudFormation utwórz nowy stos.

- W polu Prepare template wybierz Template is ready.

- Określ źródło szablonu jako adres URL Amazon S3.

Możesz zapisać szablon na dysku lokalnym lub skopiować link do użycia w konsoli AWS CloudFormation. W tym przykładzie autorzy używają adresu URL szablonu, który wskazuje szablon przechowywany na Amazon S3. Możesz użyć adresu URL na Amazon S3 lub zainstalować go ze swojego urządzenia.

- Wybierz Next.

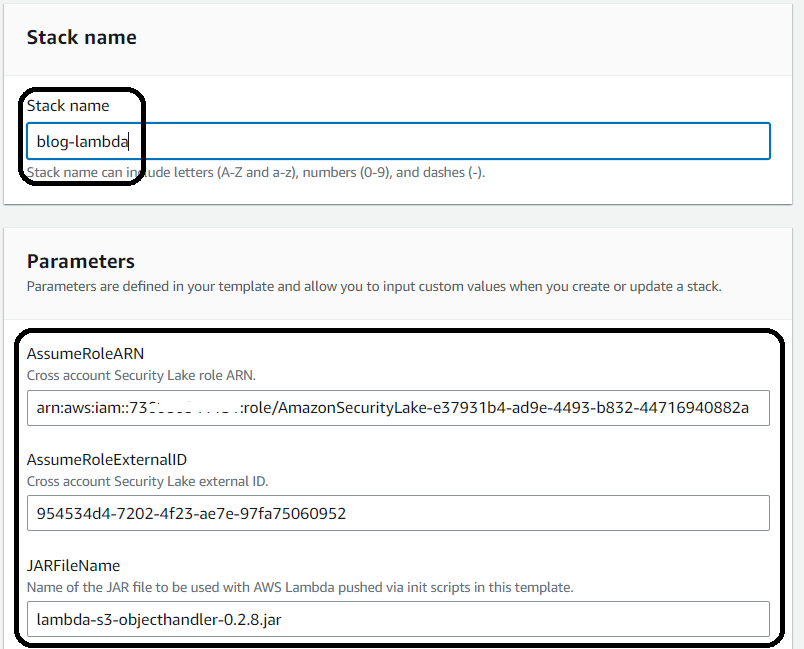

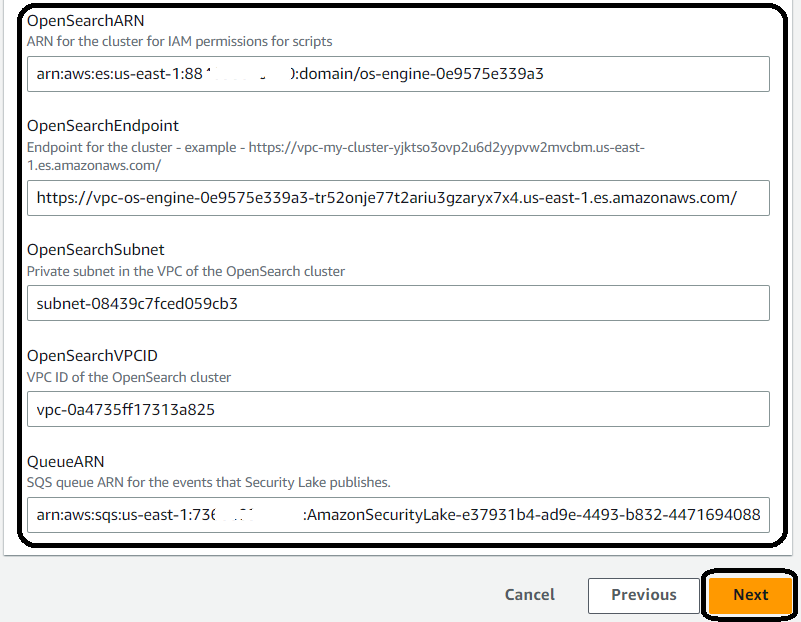

- Wprowadź nazwę stosu. W tym artykule autorzy nazwali stos blog-lambda. Zacznij wypełniać swoje parametry na podstawie wartości skopiowanych z Security Lake i OpenSearch Service. Upewnij się, że punkt końcowy domeny OpenSearch ma ukośnik / na końcu adresu URL kopiowanego z usługi OpenSearch.

- Wypełnij parametry wartościami zapisanymi lub skopiowanymi z usługi OpenSearch i Security Lake, a następnie wybierz Dalej.

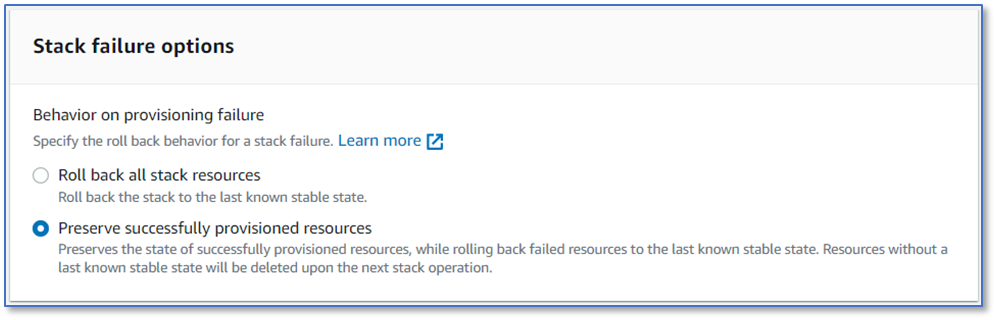

- Wybierz opcję Preserve successfully provisioned resources, aby zachować zasoby na wypadek ponownego ułożenia ról w celu debugowania problemów.

- Przewiń do dołu strony i wybierz Dalej.

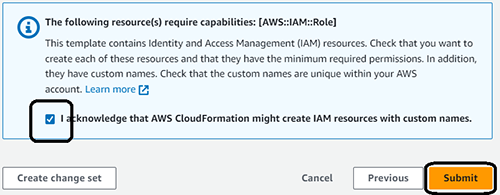

- Na stronie podsumowania zaznacz pole wyboru potwierdzające, że zasoby IAM zostaną utworzone i użyte w tym szablonie.

- Wybierz Submit.

Wdrożenie stosu zajmie kilka minut.

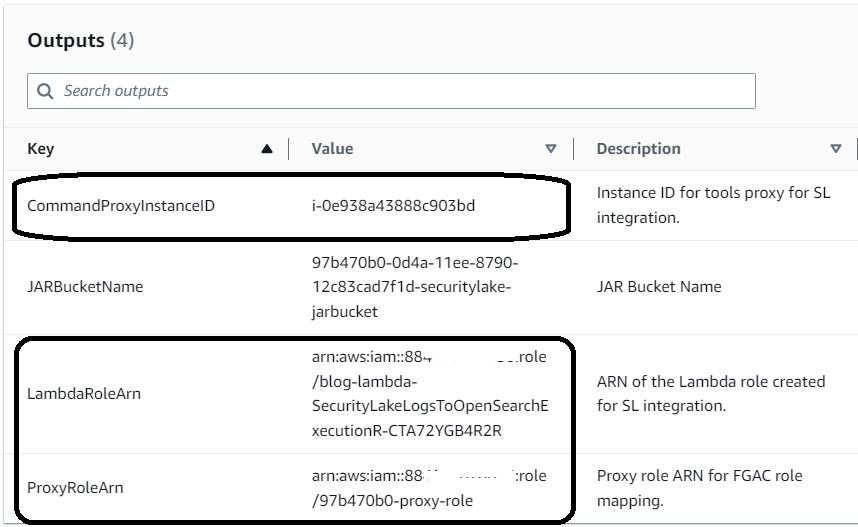

- Po wdrożeniu stosu przejdź do zakładki Outputs dla utworzonego stosu.

- Zapisz CommandProxyInstanceID do wykonywania skryptów i zapisz dwie ARN roli do użycia w kroku mapowania ról.

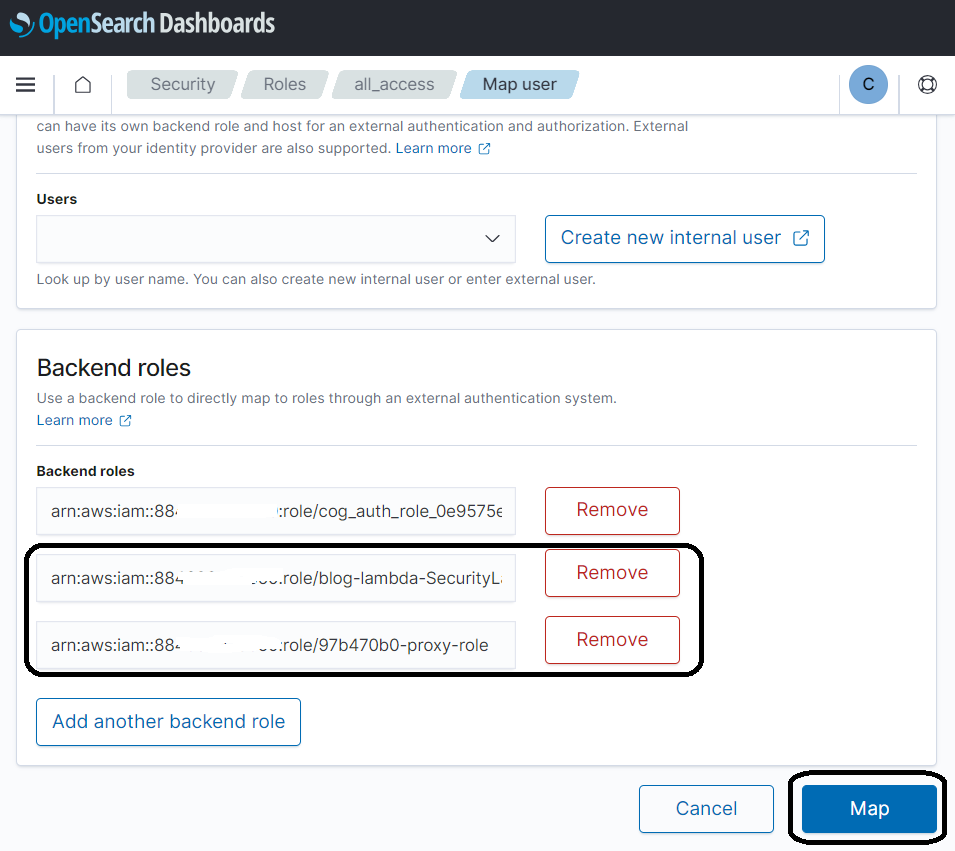

Musisz powiązać role IAM dla instancji narzędziowej i funkcji Lambda z rolami zabezpieczeń usługi OpenSearch, aby procesy mogły współpracować z klastrem i znajdującymi się w nim zasobami.

Zabezpiecz mapowanie ról na potrzeby integracji z usługą OpenSearch

W przypadku ról IAM generowanych przez szablony należy zmapować role za pomocą mapowania ról w klastrze usługi OpenSearch. Powinieneś sprecyzować dokładne wykorzystanie ról i upewnić się, że są one zgodne z wymaganiami Twojej firmy.

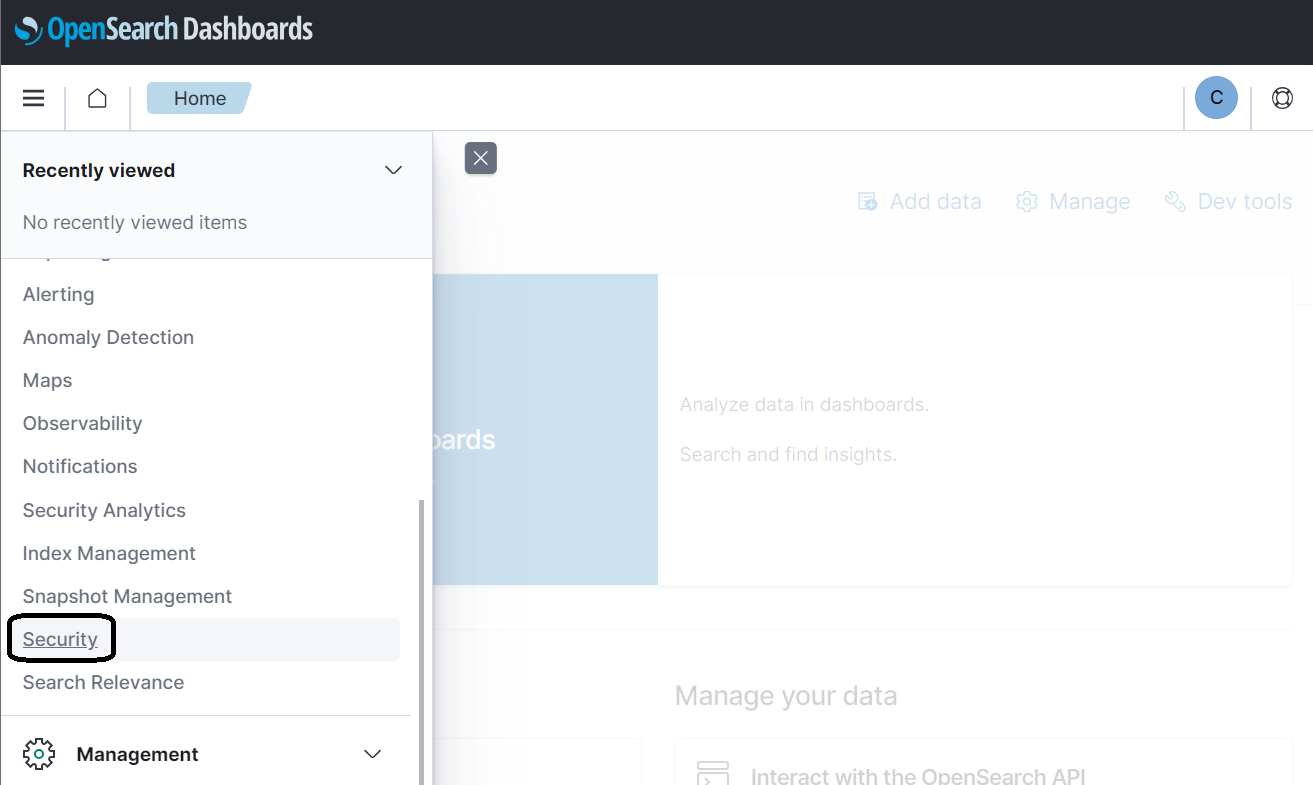

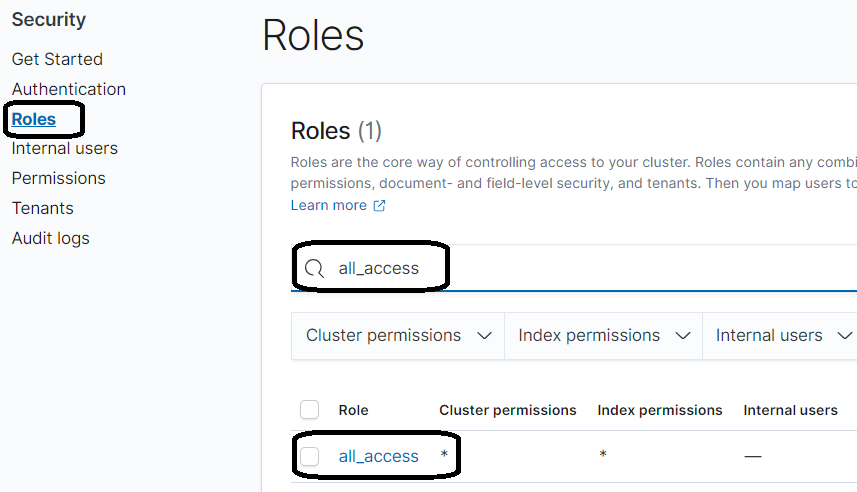

- W OpenSearch Dashboards wybierz Security w okienku nawigacji.

- Wybierz Roles w okienku nawigacji i wyszukaj rolę all_access.

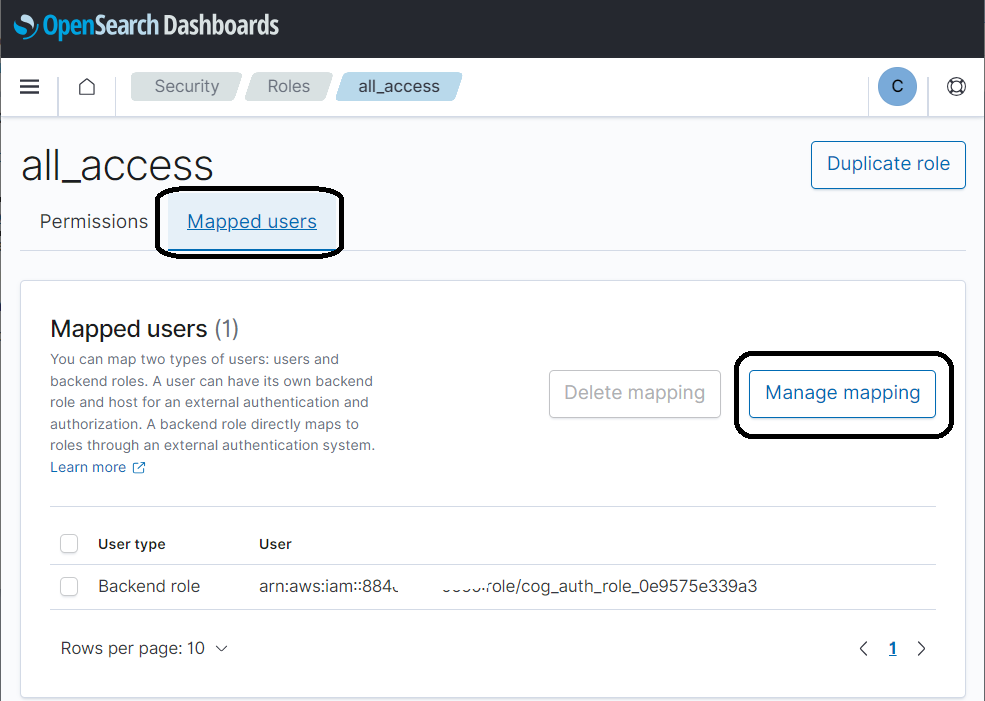

- Na stronie szczegółów roli, na karcie Mapped users wybierz opcję Manage mapping.

- Dodaj dwie role IAM znalezione w danych wyjściowych szablonu CloudFormation, a następnie wybierz opcję Map.

Udostępnij szablony indeksu używane dla formatu OCSF w usłudze OpenSearch

Szablony indeksów zostały dostarczone w ramach wstępnej konfiguracji. Te szablony mają kluczowe znaczenie dla formatu danych, dzięki czemu pozyskiwanie jest wydajne i dostosowane do agregacji i wizualizacji. Dane pochodzące z Security Lake są przekształcane do formatu JSON, a format ten jest oparty bezpośrednio na standardzie OCSF.

Na przykład każda kategoria OCSF ma wspólną klasę Base Event, która zawiera wiele obiektów reprezentujących szczegóły, takie jak dostawca chmury w obiekcie Cloud, wzbogacanie danych za pomocą obiektu Enrichment, który ma wspólną strukturę dla różnych zdarzeń, ale może mieć różne wartości w oparciu o event, a nawet bardziej złożone struktury, które mają obiekty wewnętrzne, które same mają więcej obiektów wewnętrznych, takich jak obiekt Metadata, nadal będący częścią klasy Base Event. Klasa Base Event jest podstawą dla wszystkich kategorii w OCSF i pomaga w skorelowaniu zdarzeń zapisanych w Security Lake i przeanalizowanych w OpenSearch.

OpenSearch jest technicznie pozbawiony schematów. Nie musisz więc definiować schematu z góry. Silnik OpenSearch spróbuje odgadnąć typy danych i mapowania znalezione w danych pochodzących z Security Lake. Jest to znane jako mapowanie dynamiczne. Silnik OpenSearch zapewnia również możliwość wstępnego zdefiniowania danych, które mają być indeksowane. Jest to znane jako mapowanie jawne. Korzystanie z jawnych mapowań w celu identyfikowania typów źródeł danych i sposobu ich przechowywania w czasie pozyskiwania jest kluczem do uzyskiwania wydajności pozyskiwania dużej ilości danych zorientowanych na czas, indeksowanych przy dużym obciążeniu.

Podsumowując, szablony mapowania wykorzystują szablony, które można komponować. W tej konstrukcji rozwiązanie ustanawia wydajny schemat dla standardu OCSF i daje możliwość korelowania zdarzeń i specjalizacji w określonych kategoriach w standardzie OCSF.

Ładujesz szablony za pomocą narzędzi proxy utworzonych przez szablon CloudFormation.

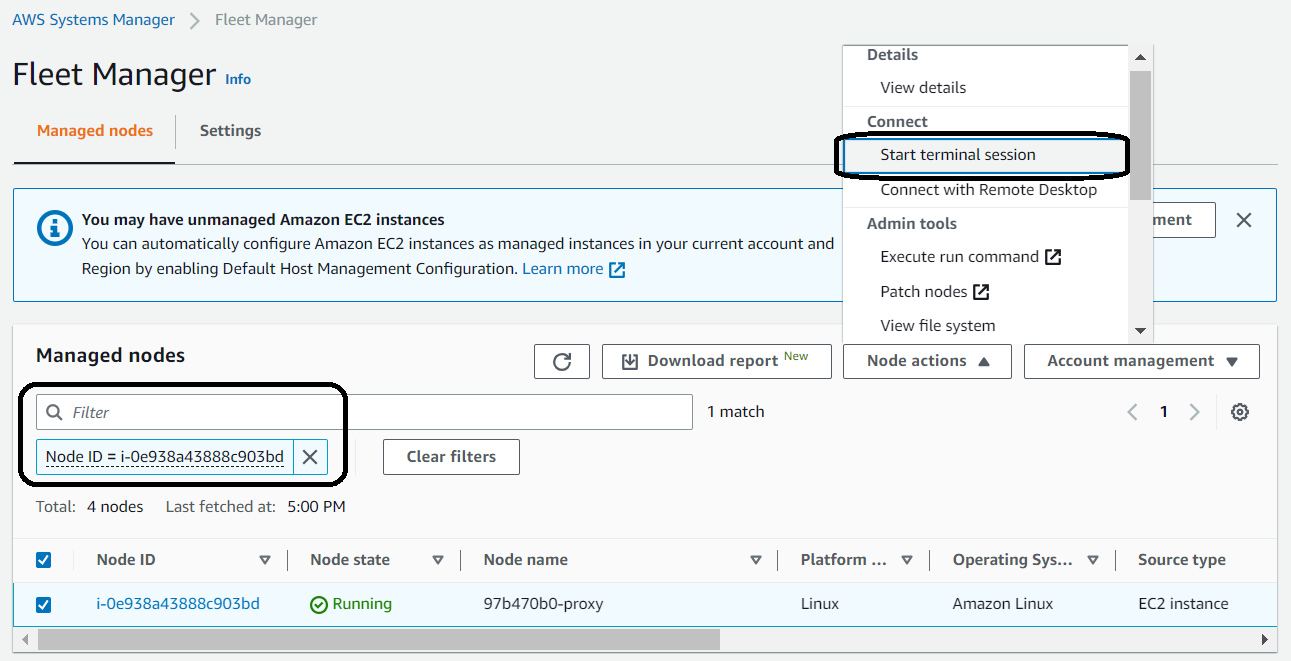

- Na karcie Outputs stosu znajdź parametr CommandProxyInstanceID

Autorzy używają tej wartości, aby znaleźć instancję w AWS Systems Manager.

- W konsoli Systems Manager wybierz Fleet manager w okienku nawigacji.

- Zlokalizuj i wybierz zarządzany węzeł.

- W menu Node actions wybierz Start terminal session.

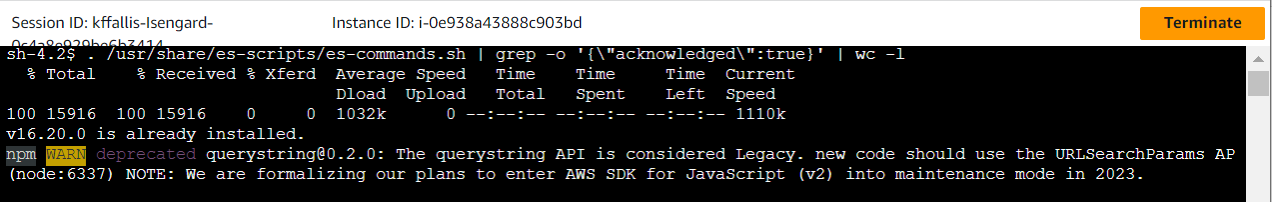

- Po nawiązaniu połączenia z instancją uruchom następujące polecenia:

Powinieneś zobaczyć końcowy wynik 42 wystąpień {“acnowledged”:true}, który pokazuje, że wysłane polecenia powiodły się. Zignoruj wyświetlane ostrzeżenia dotyczące migracji. Ostrzeżenia nie mają wpływu na skrypty i od tego momentu nie można ich wyciszyć.

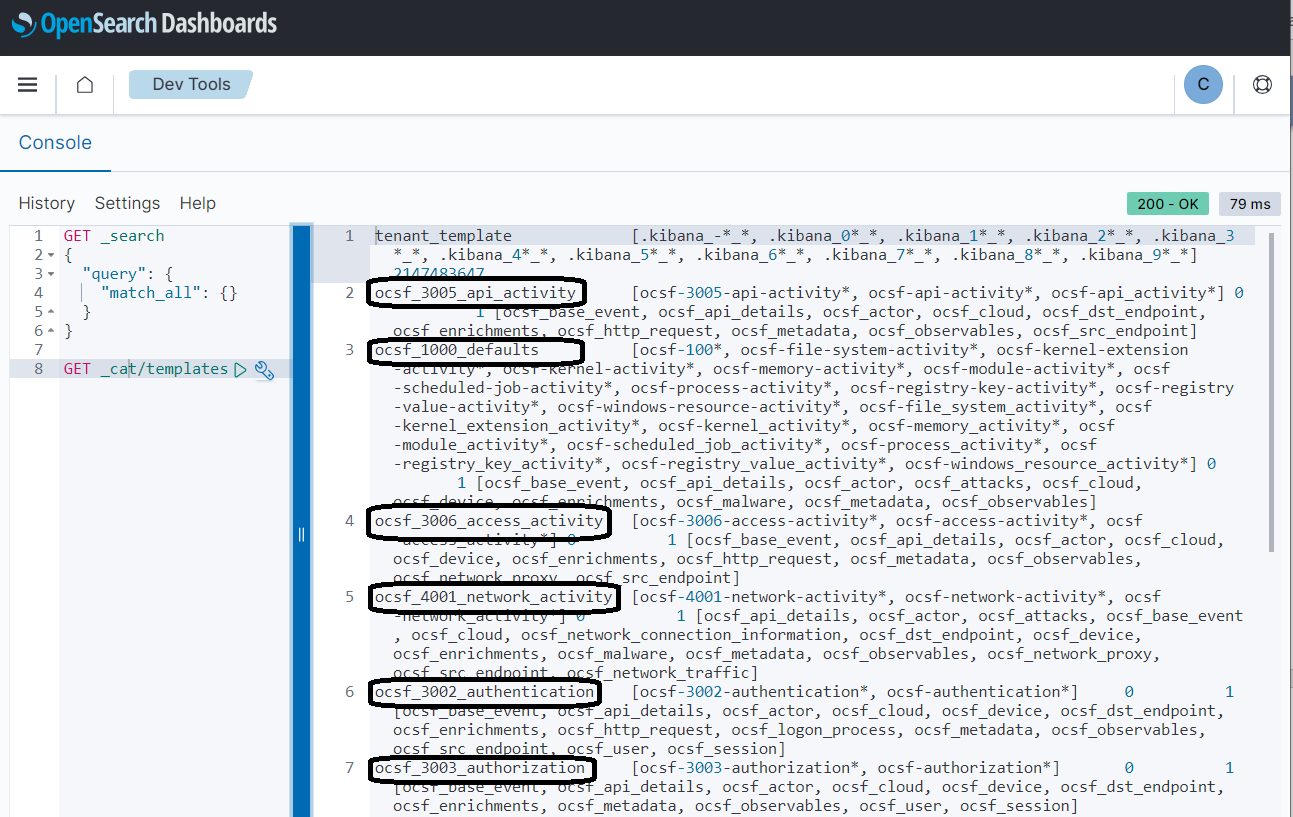

- Przejdź do Dev Tools w OpenSearch Dashboards i uruchom następujące polecenie:

Potwierdza to, że skrypty powiodły się.

Zainstaluj wzorce indeksów, wizualizacje i pulpity nawigacyjne dla rozwiązania

W przypadku tego rozwiązania autorzy przygotowali kilka wizualizacji, dzięki którym możesz zrozumieć swoje dane. Pobierz wizualizacje na lokalny pulpit, a następnie wykonaj następujące czynności:

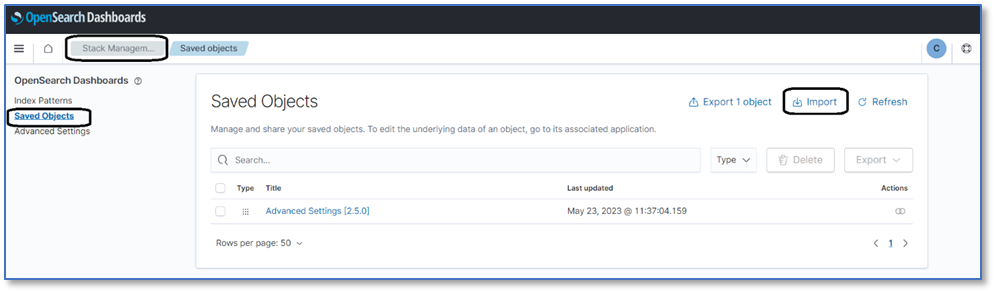

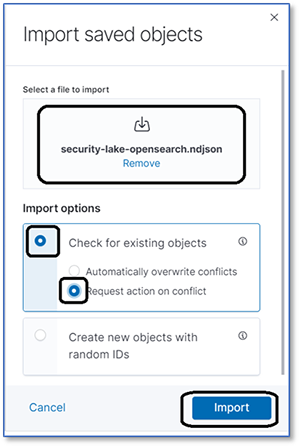

- W Pulpitach nawigacyjnych OpenSearch przejdź do Stack Management i Saved Objects.

- Wybierz Import.

- Wybierz plik z urządzenia lokalnego, wybierz opcje importu i wybierz opcję Import.

Zobaczysz wiele obiektów, które zaimportowałeś. Z wizualizacji można korzystać po rozpoczęciu importu danych.

Włącz funkcję Lambda, aby rozpocząć przetwarzanie zdarzeń w usłudze OpenSearch.

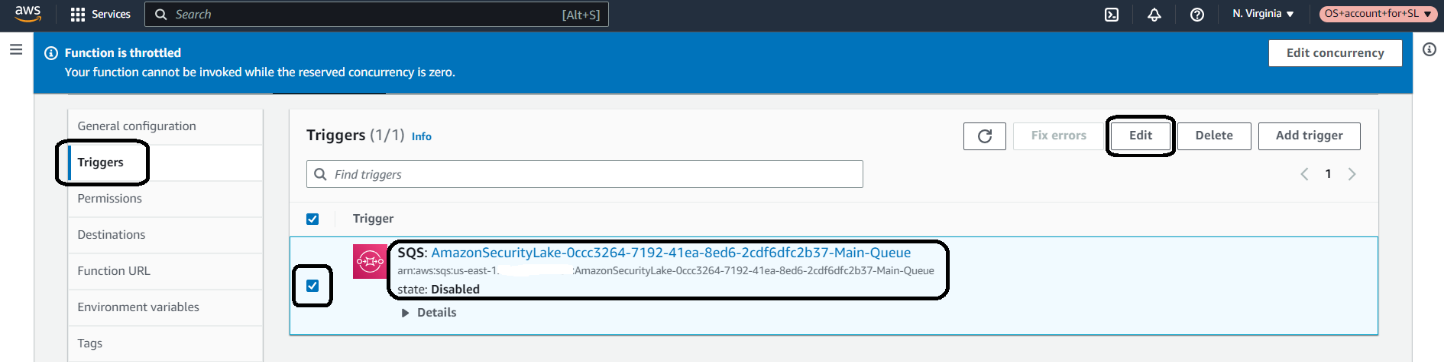

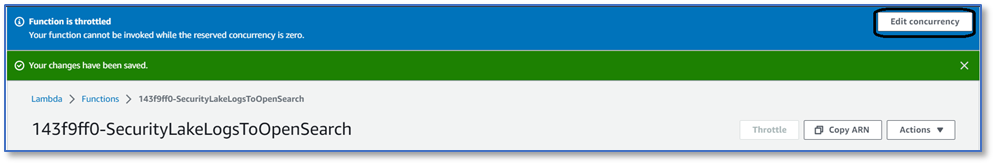

Ostatnim krokiem jest przejście do konfiguracji funkcji Lambda i włączenie wyzwalaczy, aby można było odczytać dane z frameworka subskrybenta w Security Lake. Wyzwalacz jest obecnie wyłączony; musisz go włączyć i zapisać konfigurację. Zauważysz, że funkcja jest ograniczona, co jest zgodne z projektem. Musisz posiadać szablony w klastrze OpenSearch, aby dane indeksowały się w żądanym formacie.

- W konsoli Lambda przejdź do swojej funkcji.

- Na karcie Configurations, w sekcji Triggers wybierz wyzwalacz SQS i wybierz opcję Edit.

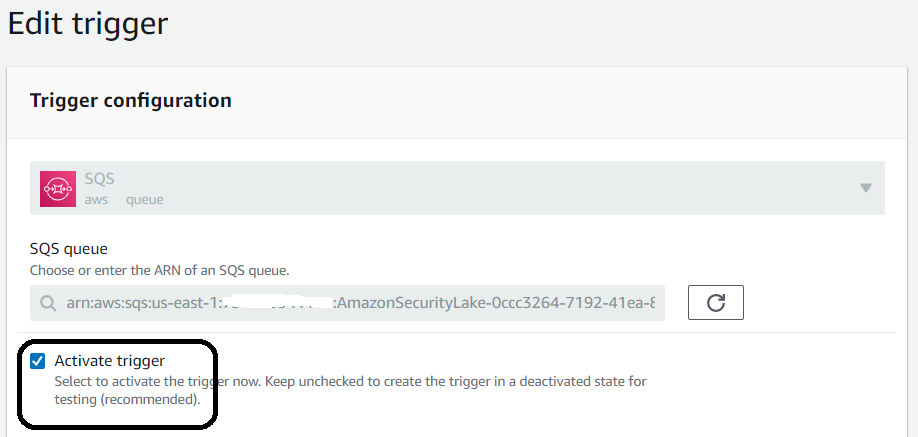

- Wybierz Activate trigger i zapisz ustawienie.

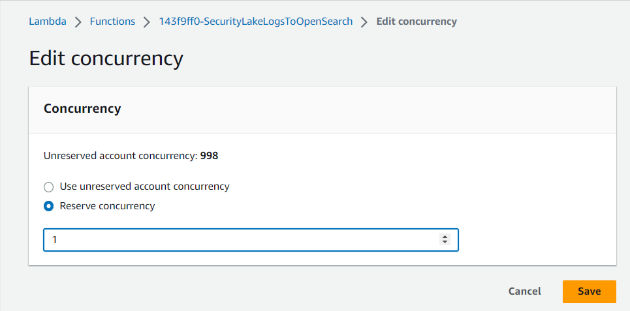

- Wybierz opcję Edit concurrency.

- Skonfiguruj konkurencję i wybierz Save.

Włącz tę funkcję, ustawiając ustawienie współbieżności na 1. Możesz dostosować ustawienie zgodnie z wymaganiami swojego środowiska.

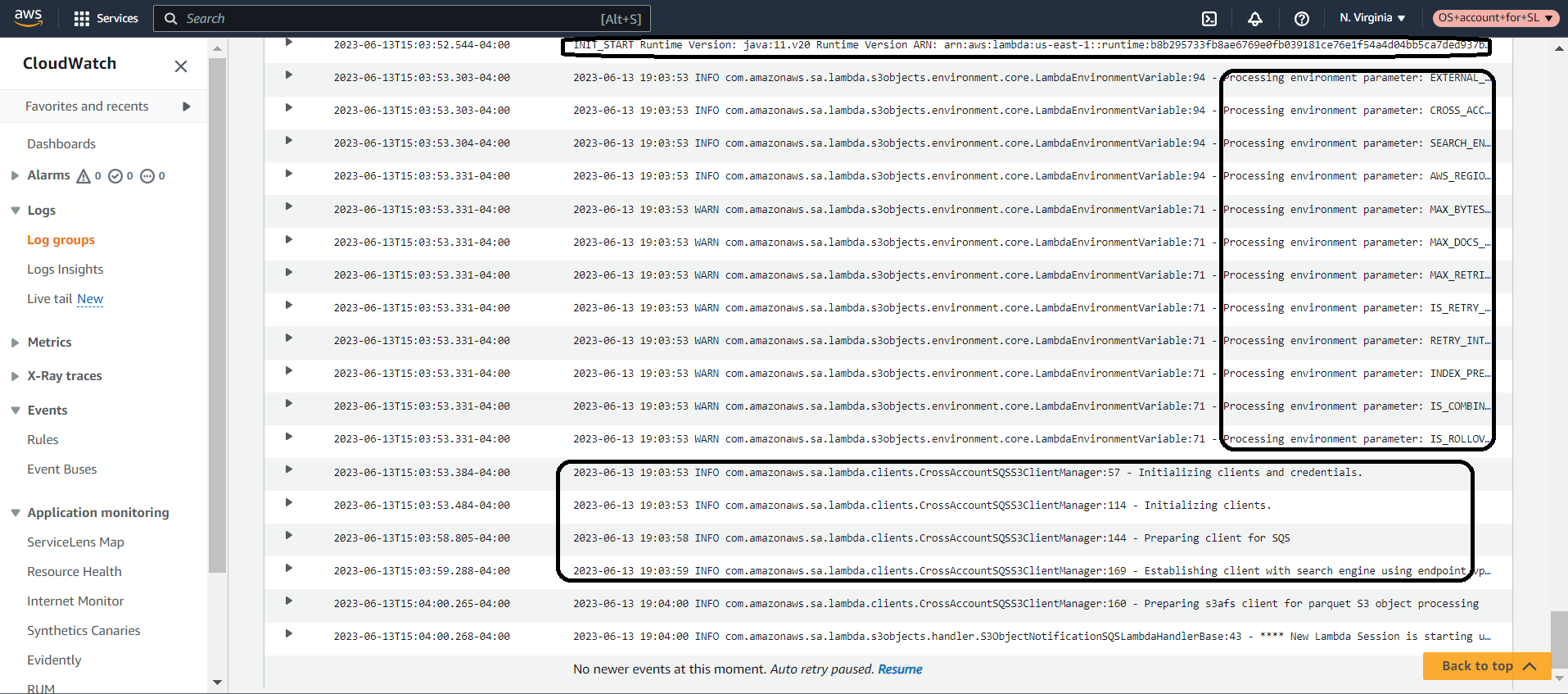

Możesz przejrzeć dzienniki Amazon CloudWatch w konsoli CloudWatch, aby potwierdzić, że funkcja działa.

Powinieneś zobaczyć komunikaty startowe i inne informacje o zdarzeniach wskazujące, że dzienniki są przetwarzane. Dostarczony plik JAR jest ustawiony na rejestrowanie poziomu informacji, a jeśli to konieczne, w celu debugowania wszelkich problemów, dostępna jest pełna wersja pliku JAR do debugowania, której można użyć. Twoje opcje pliku JAR to:

- Info-level settings for the Lambda code (default deployment) – lambda-s3-objecthandler-0.2.8.jar

- Debug-level settings for the Lambda code – lambda-s3-objecthandler-0.2.8-debug.jar

Jeśli zdecydujesz się wdrożyć wersję debugowania, szczegółowość kodu pokaże niektóre szczegóły poziomu błędu w bibliotekach Hadoop. Dla jasności, kod Hadoop będzie wyświetlał wiele wyjątków w trybie debugowania, ponieważ testuje ustawienia środowiska i szuka rzeczy, które nie są obsługiwane w twoim środowisku Lambda, takich jak kolektor metryk Hadoop. Większość z tych błędów uruchamiania nie jest fatalna i można je zignorować.

Wizualizuj dane

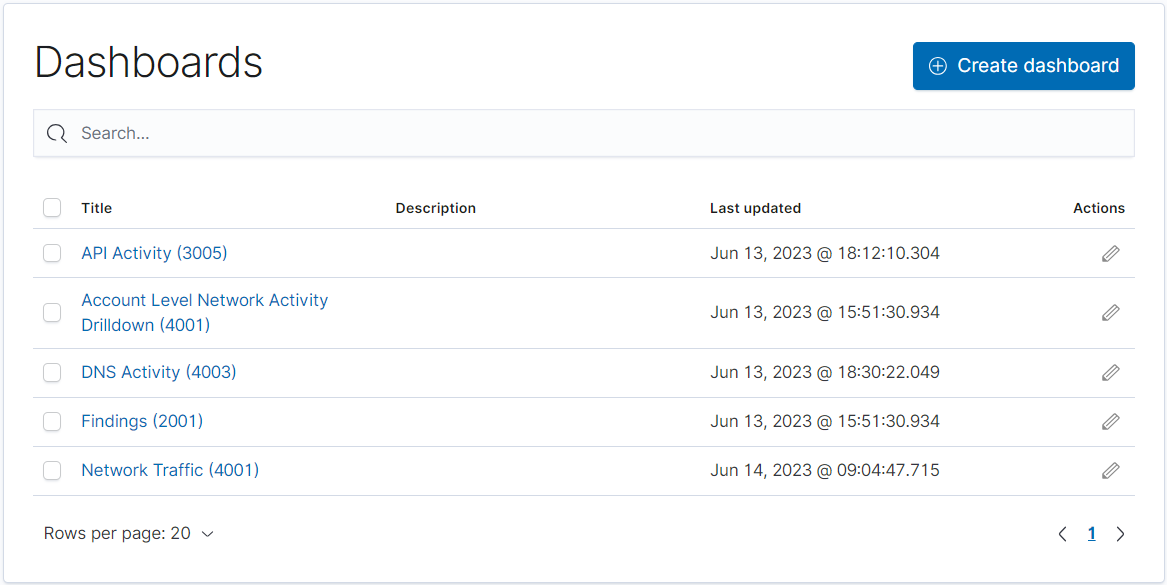

Teraz, gdy dane wpływają do usługi OpenSearch z Security Lake przez Lambda, nadszedł czas, aby zaimportowane wizualizacje zaczęły działać. W Pulpitach nawigacyjnych OpenSearch przejdź do strony Dashboards.

Zobaczysz cztery główne pulpity nawigacyjne ustawione wokół kategorii OCSF, dla której są obsługiwane. Cztery obsługiwane kategorie wizualizacji dotyczą aktywności DNS, ustaleń bezpieczeństwa, aktywności sieciowej i AWS CloudTrail przy użyciu Cloud API.

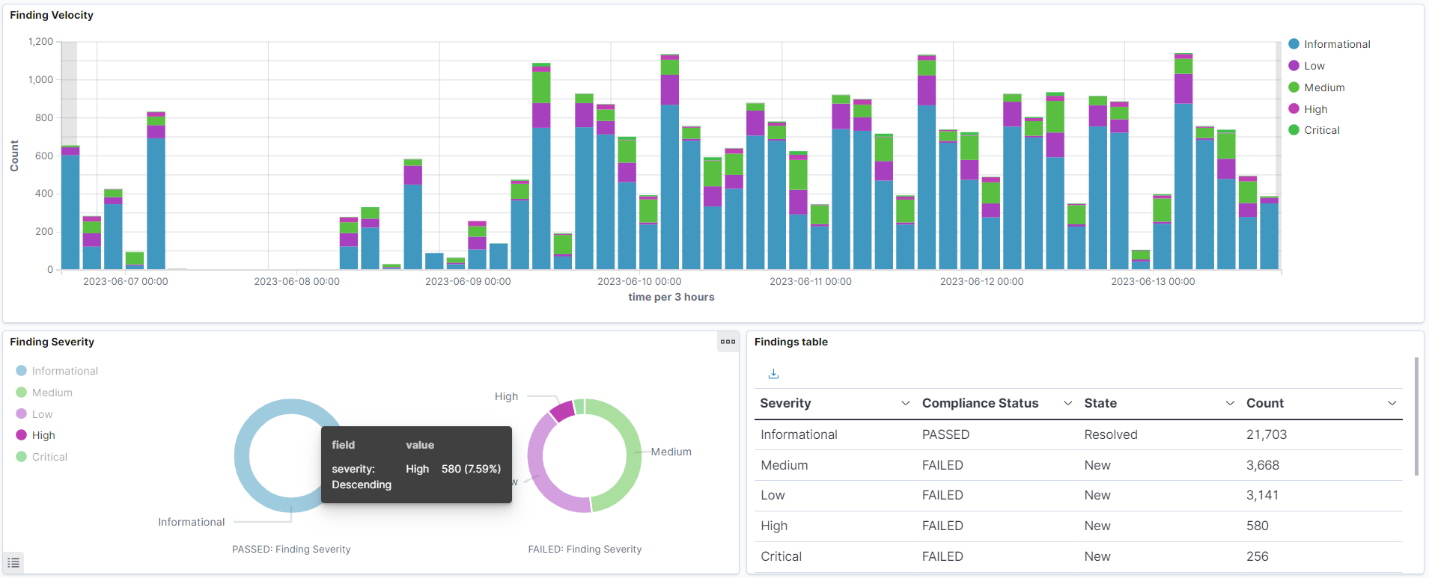

Security findings

Pulpit nawigacyjny wyników to seria podsumowań wysokiego poziomu, których używasz do wizualnej inspekcji wyników AWS Security Hub w oknie czasowym określonym przez Ciebie w filtrach pulpitu nawigacyjnego. Wiele z hermetyzowanych wizualizacji umożliwia filtrowanie po kliknięciu, dzięki czemu można zawęzić zakres wyszukiwań. Poniższy zrzut ekranu przedstawia przykład.

Wizualizacja Finding Velocity przedstawia wyniki w czasie na podstawie ważności. Wizualizacja Finding Severity pokazuje, które „wyniki” zakończyły się sukcesem lub niepowodzeniem, a Wizualizacja tabeli wyników to widok tabelaryczny z rzeczywistymi liczbami. Twoim celem jest zbliżenie się do zera we wszystkich kategoriach oprócz wyników informacyjnych.

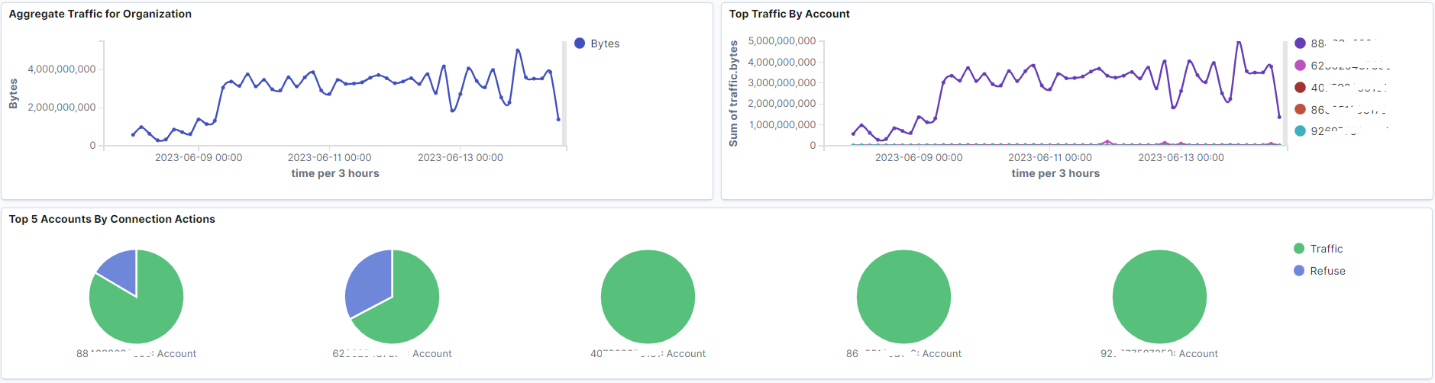

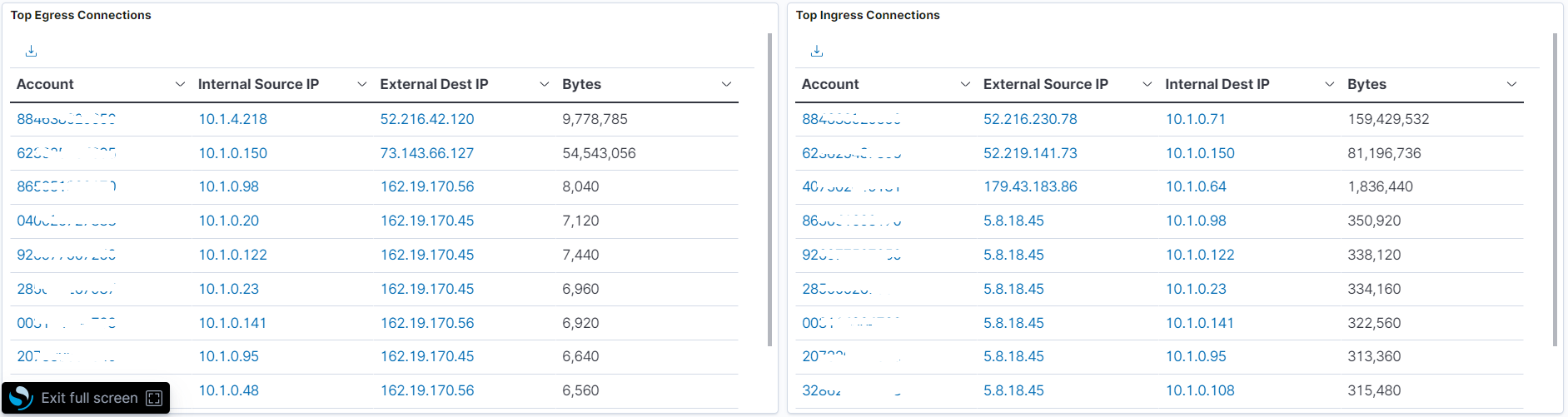

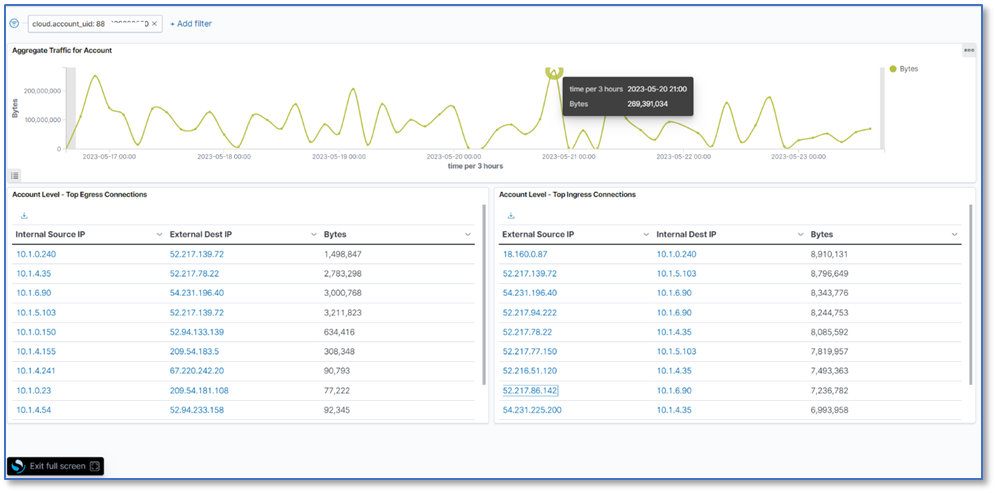

Network activity

Pulpit nawigacyjny ruchu sieciowego zawiera przegląd wszystkich kont w organizacji, które mają włączoną usługę Security Lake. Poniższy przykład dotyczy monitorowania 260 kont AWS, a ten pulpit podsumowuje najważniejsze konta z działaniami sieciowymi. Zagregowany ruch, najważniejsze konta generujące ruch oraz konta o największej aktywności znajdują się w pierwszej sekcji wizualizacji.

Ponadto najważniejsze konta są podsumowywane według działań zezwalających i odrzucających dla połączeń. W poniższej wizualizacji znajdują się pola, które można przejrzeć w innych wizualizacjach. Niektóre z tych wizualizacji zawierają łącza do witryn osób trzecich, które mogą, ale nie muszą być dozwolone w Twojej firmie. Możesz edytować linki w Saved objects we wtyczce Stack Management.

W przypadku drążenia danych możesz przejść do szczegółów, wybierając identyfikator konta, aby uzyskać podsumowanie według konta. Lista ruchu wychodzącego i przychodzącego w ramach jednego konta AWS jest posortowana według ilości bajtów przesłanych między dowolnymi dwoma adresami IP.

Wreszcie, jeśli wybierzesz adresy IP, zostaniesz przekierowany do Project Honey Pot, gdzie możesz sprawdzić, czy adres IP stanowi zagrożenie, czy nie.

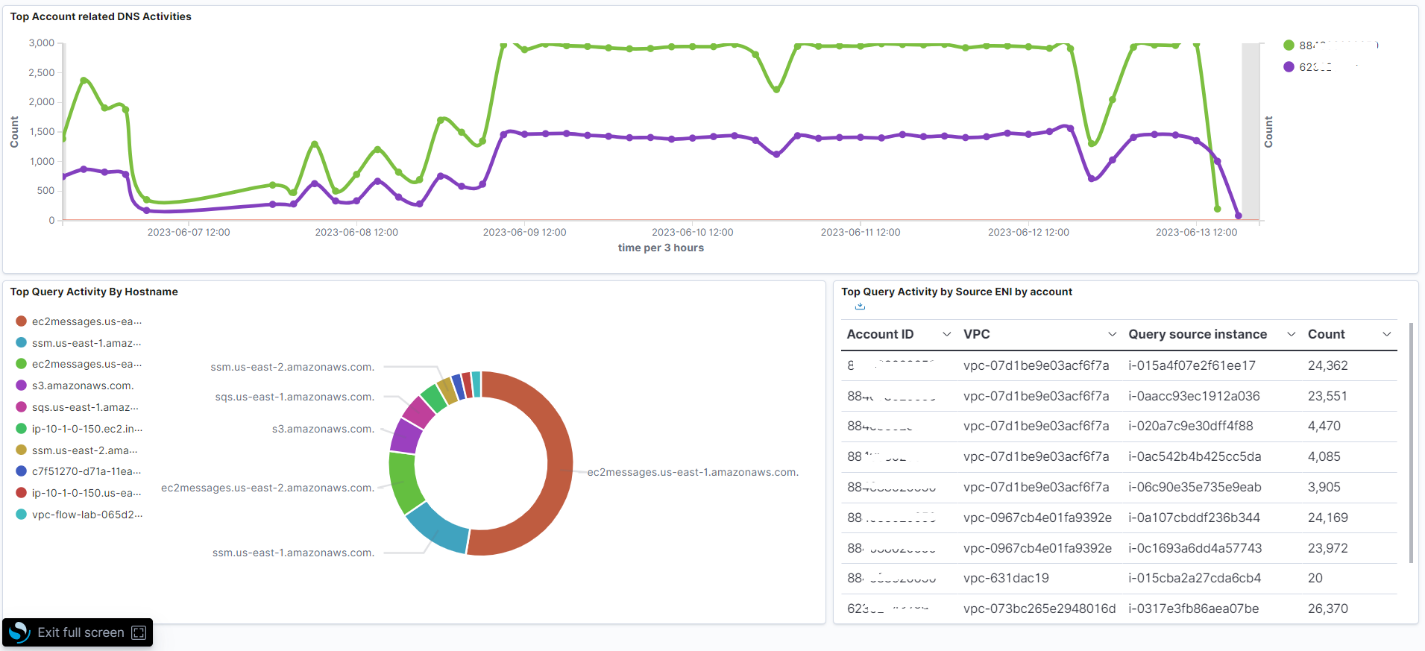

DNS activity

Pulpit nawigacyjny aktywności DNS pokazuje osoby żądające zapytań DNS na Twoich kontach AWS. Ponownie, jest to widok podsumowania wszystkich zdarzeń w oknie czasowym.

Pierwsza wizualizacja na pulpicie nawigacyjnym przedstawia zagregowaną aktywność DNS na pięciu największych aktywnych kontach. Spośród 260 kont w tym przykładzie cztery są aktywne. Następna wizualizacja dzieli rozwiązania według żądającej usługi lub hosta, a końcowa wizualizacja dzieli wnioskujących według konta, identyfikatora VPC i identyfikatora instancji dla tych zapytań uruchamianych przez Twoje rozwiązania.

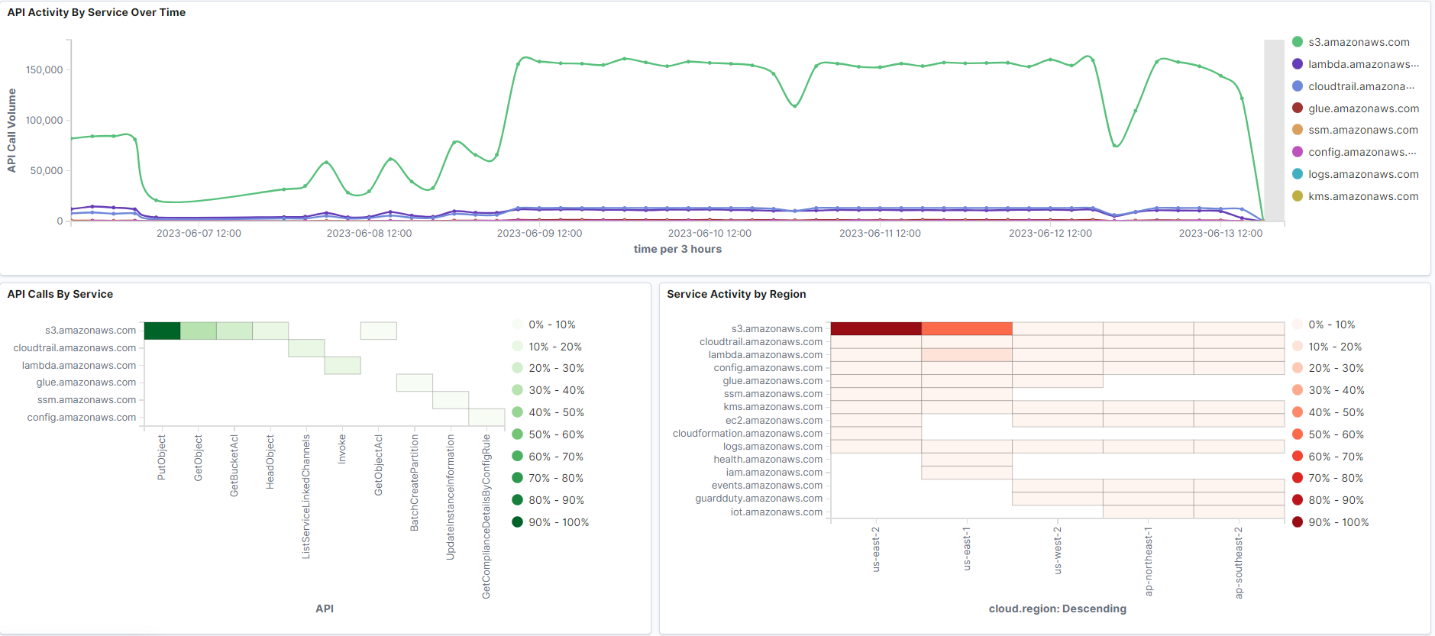

API Activity

Końcowy pulpit nawigacyjny zawiera przegląd aktywności API za pośrednictwem CloudTrail na wszystkich Twoich kontach. Podsumowuje takie rzeczy, jak szybkość wywołań interfejsu API, operacje według usługi, najważniejsze operacje i inne informacje podsumowujące.

Jeśli spojrzymy na pierwszą wizualizację w dashboardzie, zorientujemy się, które usługi otrzymują najwięcej zapytań. Czasami trzeba zrozumieć, na czym skoncentrować większość wysiłków związanych z wykrywaniem zagrożeń w oparciu o to, które usługi mogą być wykorzystywane w różny sposób w czasie. Następnie dostępne są mapy cieplne, które rozkładają aktywność API według regionu i usługi, dzięki czemu możesz zorientować się, jakiego rodzaju wywołania API są najbardziej rozpowszechnione na monitorowanych przez Ciebie kontach.

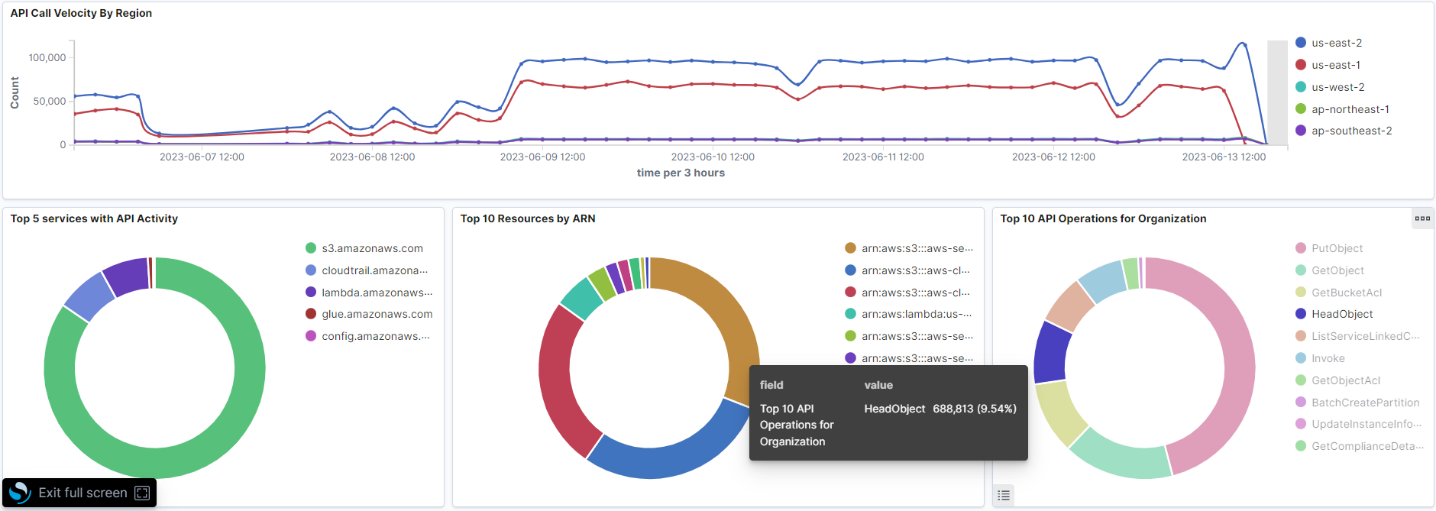

W miarę przewijania formularza pojawia się więcej szczegółów, takich jak pięć usług z największą aktywnością API oraz najważniejsze operacje API dla monitorowanej organizacji.

Podsumowanie

Integrację usługi Security Lake z usługą OpenSearch można przeprowadzić w prosty sposób, wykonując czynności opisane w tym artykule. Dane usługi Security Lake są przekształcane z formatu Parquet na format JSON, dzięki czemu są czytelne i łatwe do przeszukiwania. Zespoły SecOps mogą identyfikować i badać potencjalne zagrożenia bezpieczeństwa, analizując dane Security Lake w usłudze OpenSearch Service. Dostarczone wizualizacje i pulpity nawigacyjne mogą pomóc w poruszaniu się po danych, identyfikowaniu trendów i szybkim wykrywaniu wszelkich potencjalnych problemów z bezpieczeństwem w Twojej organizacji.

Jako kolejne kroki autorzy zalecają użycie powyższej struktury i powiązanych szablonów, które zapewniają łatwe kroki do wizualizacji danych Security Lake za pomocą usługi OpenSearch.

W serii kolejnych artykułów twórcy dokonają przeglądu kodu źródłowego i omówią opublikowane przykłady frameworka przetwarzania Lambda w repozytorium GitHub AWS Samples. Framework można zmodyfikować do użytku w kontenerach, aby pomóc firmom, które mają dłuższy czas przetwarzania dużych plików publikowanych w Security Lake. Dodatkowo omówią sposoby wykrywania i reagowania na zdarzenia związane z bezpieczeństwem za pomocą przykładowych implementacji wykorzystujących wtyczki OpenSearch, takie jak Security Analytics, Alerting i Anomaly Detection dostępne w usłudze Amazon OpenSearch Service.

Źródło: AWS