Międzyregionalna instalacja agenta AWS Elastic Disaster Recovery w zabezpieczonej sieci

Instalowanie agenta usług na serwerze jest prostym procesem w normalnej konfiguracji. Większość agentów wymaga połączenia internetowego, aby połączyć się z usługą. Jednak istnieją pewne środowiska, które są ściśle zabezpieczone. Serwery w tych środowiskach w ogóle nie mają dostępu do Internetu. Zainstalowanie agenta usług w takich środowiskach może więc okazać się wyzwaniem. Dlatego też klienci szukają sposobów na zainstalowanie agenta usług bez narażania swojego bezpiecznego środowiska z dostępem do Internetu.

Za pomocą tego artykułu autorzy pokażą, jak zainstalować agenta replikacji AWS Elastic Disaster Recovery (DRS) na serwerach w ściśle zabezpieczonych środowiskach bez dostępu do Internetu. Obejmuje to replikację i ochronę instancji Amazon Elastic Compute Cloud (EC2) działającej w zabezpieczonej wirtualnej chmurze prywatnej (VPC). Twórcy używają również punktów końcowych interfejsu VPC i punktu końcowego Amazon Simple Storage Service (S3) Gateway VPC. Należy pamiętać, że agent Elastic Disaster Recovery wymaga punktu końcowego usługi Amazon S3 do pobrania instalatora agenta i samego agenta replikacji. Ponadto agent replikacji wymaga połączenia z konsolą Elastic Disaster Recovery podczas instalacji oraz w czasie, gdy serwer źródłowy jest chroniony.

Tło

Twórcy AWS rozpoczną od przeglądu punktów końcowych VPC na przykładzie Amazon S3. AWS zapewnia interfejs, a także punkt końcowy bramy sieciowej dla S3.

Punkt końcowy Gateway to brama sieciowa określona przez Ciebie w tabeli tras, aby uzyskać dostęp do Amazon S3 z VPC przez sieć AWS. Nie można rozszerzyć połączeń punktów końcowych z VPC. Zasoby po drugiej stronie połączenia VPN, połączenia równorzędnego VPC, bramy tranzytowej lub połączenia AWS Direct Connect w Twoim VPC nie mogą używać punktu końcowego bramy sieciowej do komunikowania się z Amazon S3.

Z drugiej strony punkty końcowe interfejsu rozszerzają funkcjonalność punktów końcowych bramy. Odbywa się to za pomocą prywatnych adresów IP do kierowania żądań do Amazon S3 z poziomu VPC, lokalnego lub z VPC w innym regionie AWS przy użyciu komunikacji równorzędnej VPC lub AWS Transit Gateway. Ze względu na to, że punktów końcowych bramy nie można rozszerzyć poza VPC, w tym poście autorzy zachowują punkty końcowe interfejsu VPC. Jednak konieczne jest również utworzenie punktu końcowego bramy dla S3.

Warunki wstępne

W przypadku tego przeglądu powinieneś posiadać następujące elementy:

- usługę Elastic Disaster Recovery utworzoną i skonfigurowaną w regionie DR;

- wybrane instancje EC2 (Windows lub Linux) uruchomione w celu przetestowania i zainstalowania agenta Elastic Disaster Recovery;

- znajomość punktów końcowych VPC i S3, peeringu VPC, podsieci i grup zabezpieczeń;

- dwa oddzielne VPC, po jednym w każdym Regionie bez połączenia z Internetem. Oba regiony zostaną połączone za pośrednictwem połączenia równorzędnego VPC;

- możliwość tworzenia punktów końcowych VPC, punktów końcowych S3, punktów końcowych bramy i grup zabezpieczeń.

Omówienie rozwiązania

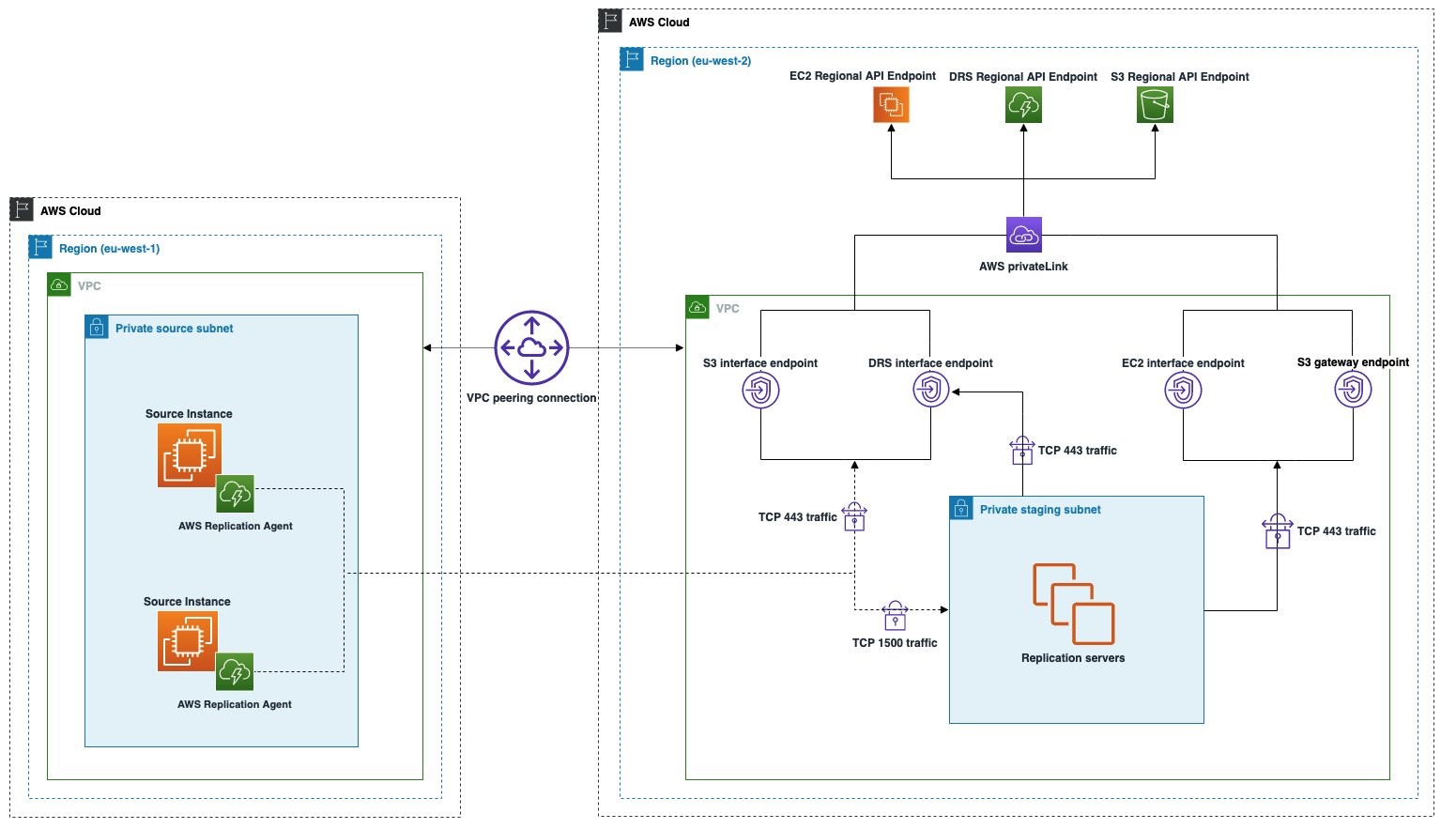

Na potrzeby tego artykułu replikowana i chroniona przez twórców instancja Amazon Elastic Compute Cloud (EC2) działa w zabezpieczonym środowisku VPC w regionie od eu-west-1 do eu-west-2. VPC w obu Regionach jest ściśle zabezpieczony i nie ma dostępu do Internetu. Dwie sieci VPC w tej prezentacji są połączone za pomocą połączenia równorzędnego VPC.

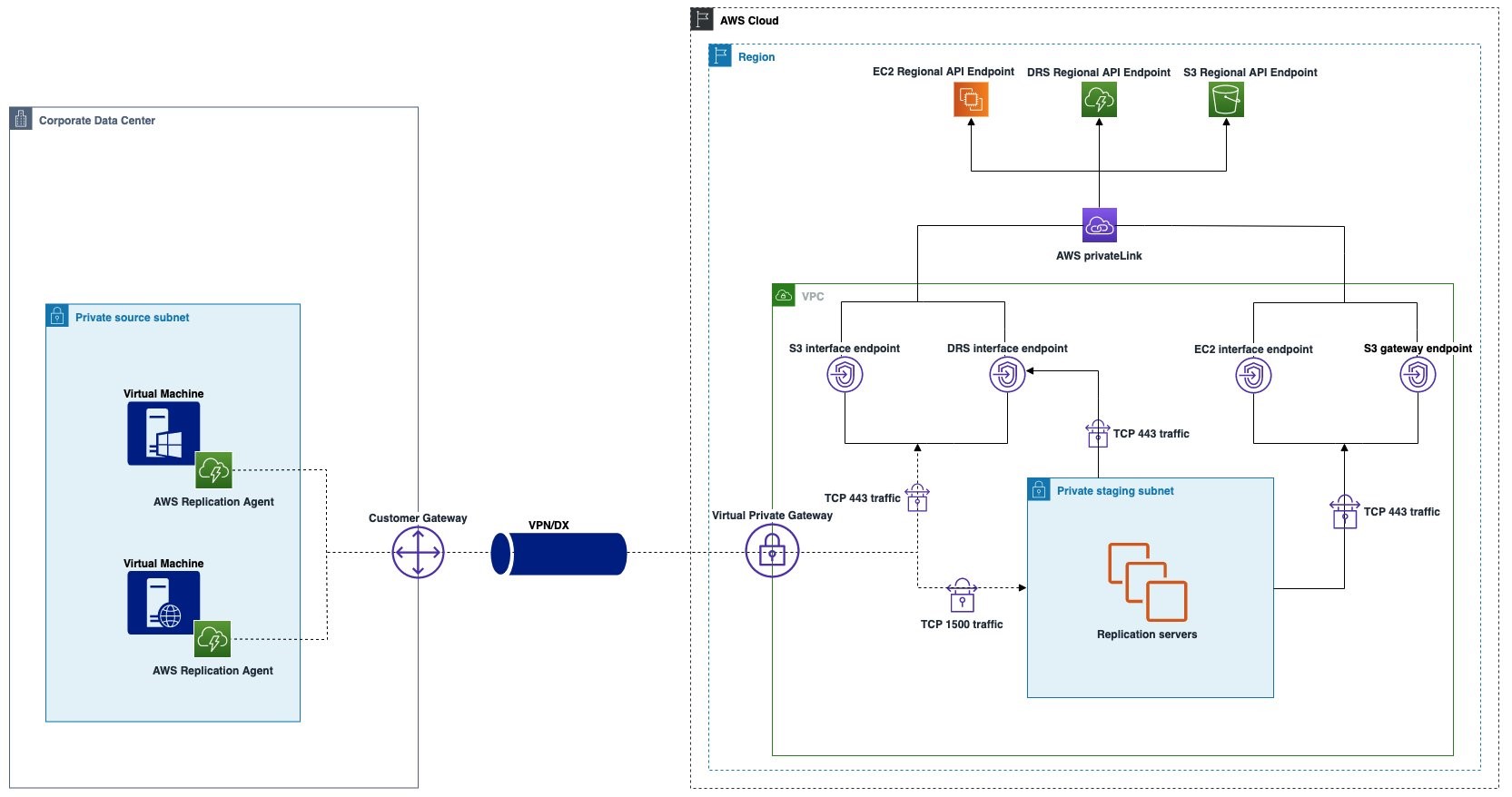

W przykładzie infrastruktury lokalnej obowiązuje ta sama architektura. Jednak tylko opcja łączności między dwiema infrastrukturami jest inna, jak pokazano na poniższym diagramie:

Przegląd

Podczas instalacji wymagana jest łączność z regionalnym punktem końcowym Elastic Disaster Recovery. Jest to cała łączność potrzebna podczas instalowania agenta i przez cały okres istnienia agenta działającego na serwerze źródłowym. Aby mieć pewność, że serwery źródłowe docierają do regionalnych punktów końcowych Amazon S3 i Elastic Disaster Recovery, upewnij się, że grupy zabezpieczeń dołączone do punktów końcowych interfejsu VPC zezwalają na ruch HTTPS ze źródłowego CIDR VPC oraz podsieci strefy przejściowej. Przydatną wskazówką jest użycie wspólnej grupy zabezpieczeń dla wszystkich punktów końcowych VPC w tymczasowej sieci VPC.

Aby dowiedzieć się więcej na temat uzyskiwania dostępu do zasobników S3 za pomocą punktów końcowych interfejsu VPC S3 zapoznaj się z dokumentacją.

Podłączanie serwerów źródłowych do punktów końcowych

Aby pobrać instalator replikacji i agenta replikacji, potrzebujesz dostępu do Amazon S3.

- Utwórz punkt końcowy interfejsu VPC S3 w eu-west-2.

- Musisz zmodyfikować adres URL instalatora, a następnie określić przełącznik --s3-endpoint podczas instalacji agenta.

- Utwórz punkt końcowy interfejsu DRS VPC w eu-west-2.

Podłączanie serwerów replikacji do punktów końcowych

Teraz, gdy serwery źródłowe są połączone z punktami końcowymi usługi, połącz serwery replikacji z tymi punktami końcowymi usługi. Serwery replikacji w podsieci tymczasowej używają punktu końcowego interfejsu Elastic Disaster Recovery do łączenia się z regionalnym punktem końcowym Elastic Disaster Recovery. Używają punktu końcowego interfejsu Amazon EC2 do łączenia się z regionalnym punktem końcowym Amazon EC2. Co w takim razie z regionalną łącznością punktów końcowych Amazon S3?

Aby upewnić się, że serwery replikacji osiągną S3 i pobiorą oprogramowanie serwera replikacji, musisz użyć punktu końcowego bramy sieciowej VPC w celu uzyskania dostępu do Amazon S3.

W większości przypadków aplikacje muszą używać nazw DNS specyficznych dla punktu końcowego. Na przykład, aby pobrać obiekt S3 index.html z zasobnika o nazwie aws-drs-london przy użyciu żądania wget/curl, należy zmodyfikować adres URL obiektu https://aws-drs-london/index.html w następujący sposób: https ://aws-drs-london.bucket./index.html.

Jednak serwery replikacji nie pobierają oprogramowania do replikacji przy użyciu nazwy DNS punktu końcowego S3 podczas uruchamiania. Należy utworzyć punkt końcowy bramy S3 w przejściowej sieci VPC, aby serwer replikacji pobierał oprogramowanie replikacji.

To jest cała łączność potrzebna dla podsieci obszaru przemieszczania. Upewnij się jednak, że grupy zabezpieczeń dołączone do tych punktów końcowych interfejsu VPC zezwalają na ruch HTTPS z podsieci przejściowej.

Zatwierdzenie tablicy routingu

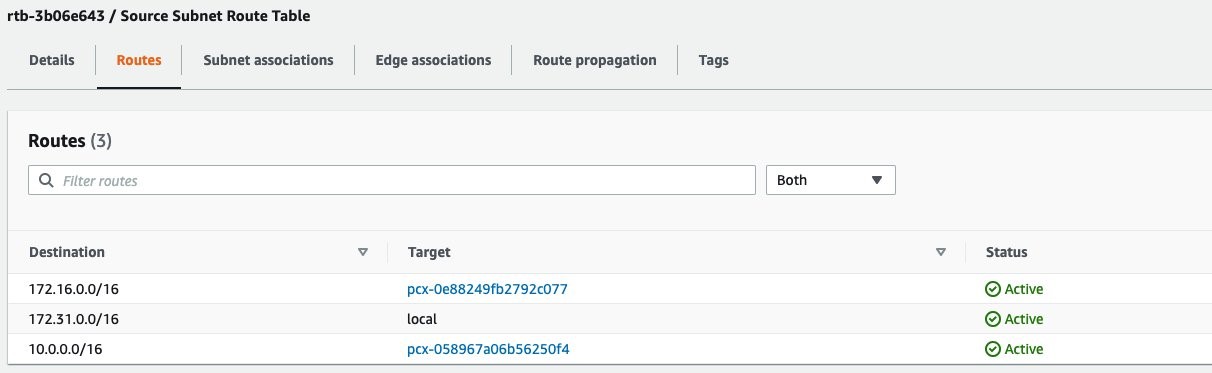

W regionie eu-west-1 działa prywatny serwer źródłowy bez dostępu do Internetu. Poniżej znajduje się tablica routingu skojarzona z podsiecią tego serwera. W tej tablicy routingu podsieć może dotrzeć do dwóch różnych sieci VPC za pośrednictwem odpowiednich połączeń równorzędnych VPC. CIDR 172.16.0.0/16 to CIDR VPC, z którego można użyć SSH do tego serwera. 10.0.0.0/16 CIDR jest powiązany z VPC w regionie eu-west-2, przed którym chcesz chronić ten serwer.

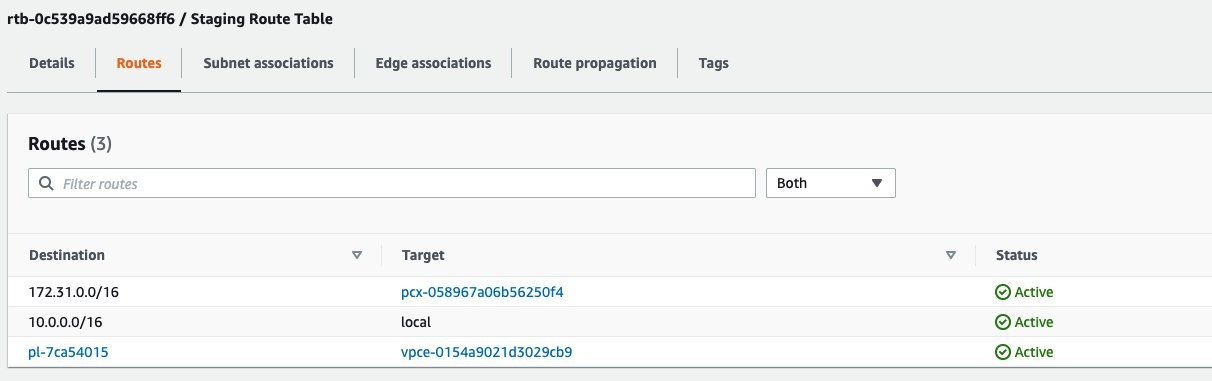

Podobnie podsieć strefy przejściowej w regionie eu-west-2 nie ma łączności z Internetem, jak pokazano w poniższej tablicy routingu. Przedstawia ona połączenie równorzędne z podsiecią serwera źródłowego i trasę dodaną dla punktu końcowego Amazon S3 VPC Gateway.

Weryfikacja punktów końcowych

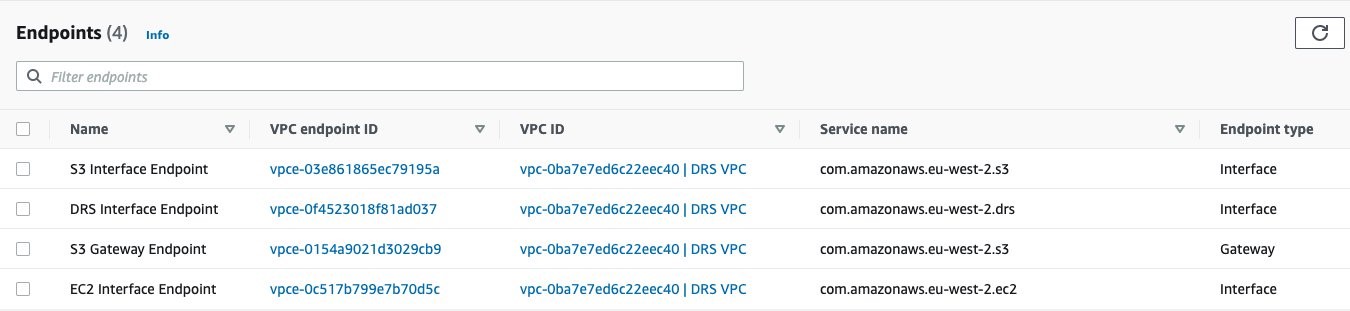

Podsieć strefy przejściowej w regionie eu-west-2 wymaga łączności z regionalnym punktem końcowym elastycznego odzyskiwania po awarii i punktem końcowym Amazon EC2. W tym celu tworzone są punkty końcowe interfejsu VPC, jak pokazano w poniższej tabeli. Punkt końcowy interfejsu Amazon S3 jest tworzony wyłącznie na potrzeby instalacji agenta. Aby serwer replikacji osiągnął regionalny punkt końcowy S3, tworzony jest punkt końcowy bramy S3. Oznacza to, że w regionie eu-west-2 tworzone są cztery punkty końcowe VPC.

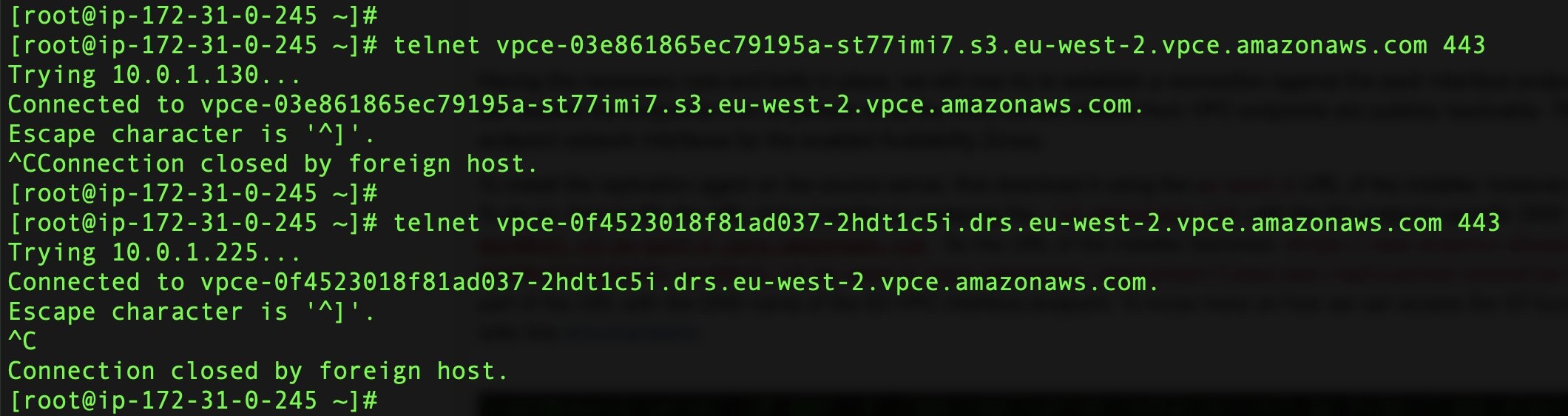

Weryfikacja połączenia z punktami końcowymi VPC

Po umieszczeniu wszystkich niezbędnych elementów w jednym miejscu można teraz spróbować nawiązać połączenie z każdym punktem końcowym interfejsu na porcie 443. Pozwala to potwierdzić, że można połączyć się z punktami końcowymi regionalnego interfejsu programowania aplikacji (API) eu-west-2 z region ue-zachód-1. Punkty końcowe możesz rozwiązać z dowolnego miejsca w internecie, ponieważ nazwy DNS utworzone na podstawie punktów końcowych VPC są rozpoznawalne publicznie. Rozwiązują się do prywatnych adresów IP interfejsów sieciowych punktów końcowych dla włączonych stref dostępności (AZ).

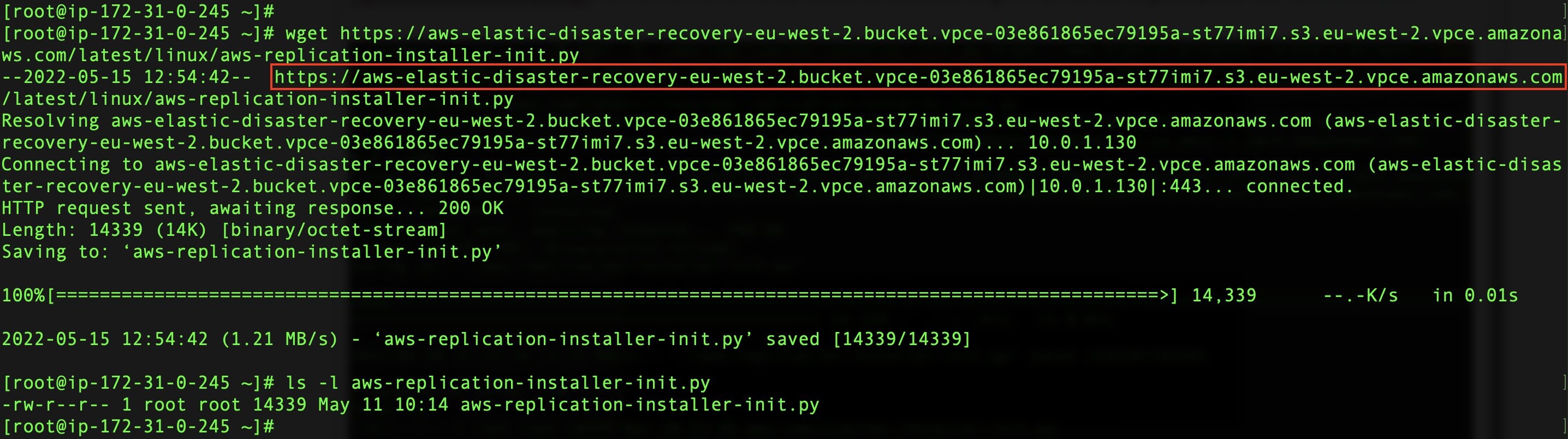

Połączenie jest nawiązywane z regionalnymi punktami końcowymi interfejsu API za pośrednictwem punktów końcowych interfejsu. Możesz teraz zainstalować agenta replikacji Elastic Disaster Recovery. Aby zainstalować agenta replikacji na serwerze źródłowym, najpierw pobierz go przy użyciu adresu URL eu-west-2 instalatora. Jednak teoretycznie możesz użyć instalatora dowolnego regionu. Najpierw zmodyfikuj adres URL instalatora, zastępując .s3.amazonaws.com nazwą DNS specyficzną dla punktu końcowego Amazon S3 (tj. vpce-03e861865ec79195a-st77imi7.s3.eu-west-2.vpce.amazonaws.com). Musisz też dodać zasobnik do adresu URL, aby mieć do niego dostęp. Adres URL instalatora to https://aws-elastic-disaster-recovery-eu-west-2.bucket.vpce-03e861865ec79195a-st77imi7.s3.eu-west-2.vpce.amazonaws.com/latest/linux/ aws-replikacja-instalator-init.py.

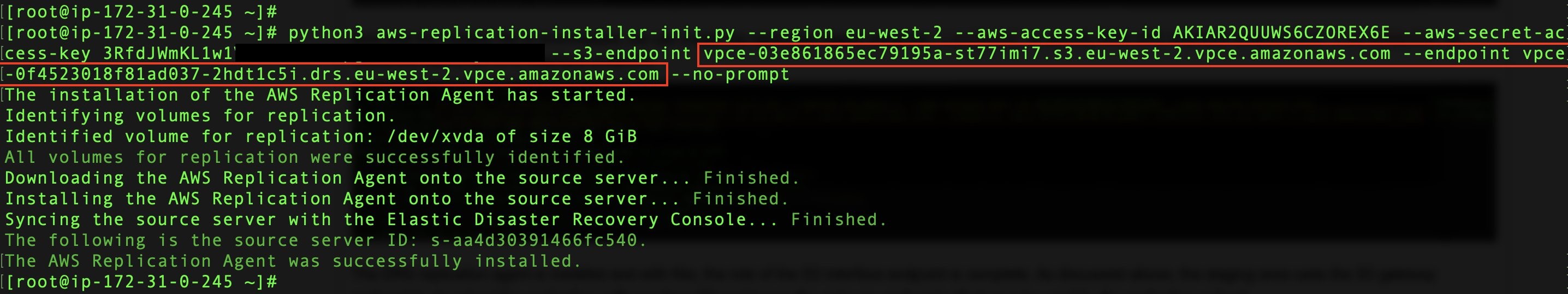

Po pobraniu pliku instalatora zainstaluj agenta replikacji przy użyciu opcji --endpoint, aby określić punkt końcowy interfejsu VPC elastycznego odzyskiwania po awarii. Użyj --s3-endpoint, aby odzwierciedlić użycie punktu końcowego interfejsu Amazon S3 VPC.

Zainstalowany został agent replikacji Elastic Disaster Recovery, a wraz z nim rola punktu końcowego interfejsu Amazon S3 stała się kompletna. Jak wspomniano wcześniej, obszar przemieszczania używa punktu końcowego bramy S3 do pobierania oprogramowania replikacji z S3. Dlatego punkt końcowy bramy będzie zawsze używany przez podsieć replikacji.

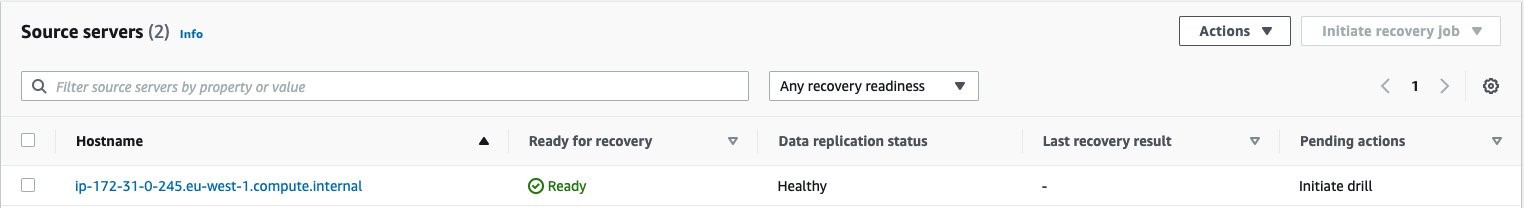

Na tym etapie serwer źródłowy jest dodawany do Elastic Disaster Recovery Console.

Wnioski

Zainstalowanie agenta usług może okazać się wyzwaniem w środowisku bez dostępu do Internetu, takim jak te, które są ściśle zabezpieczone. Większość agentów wymaga połączenia z Internetem, aby połączyć się z usługą. Na podstawie tego artykułu twórcy AWS zaprezentowali, jak zainstalować agenta replikacji Elastic Disaster Recovery na serwerach znajdujących się w ściśle zabezpieczonych środowiskach bez dostępu do Internetu, bez narażania bezpieczeństwa tegoż środowiska.

Autorzy zrobili to za pomocą interfejsu VPC i punktów końcowych bramy. Przedstawili, jak AWS PrivateLink dla usług AWS może udostępniać punkty końcowe interfejsu VPC (tj. punkty końcowe interfejsu) w środowisku VPC. Te punkty końcowe są bezpośrednio dostępne z aplikacji, które są lokalne za pośrednictwem sieci VPN i AWS Direct Connect lub w innym regionie AWS za pośrednictwem komunikacji równorzędnej VPC. W odniesieniu do usługi Elastic Disaster Recovery, wykorzystano punkt końcowy interfejsu Elastic Disaster Recovery, punkt końcowy interfejsu EC2 i interfejs Amazon S3 oraz punkty końcowe Gateway, aby uzyskać dostęp do usługi prywatnie przez PrivateLink. Te punkty końcowe pomagają chronić obciążenie i konfigurować międzyregionalne odzyskiwanie po awarii za pomocą elastycznego odzyskiwania po awarii.

Źródło: AWS