Recenzja krajobrazu zagrożeń AWS SHIELD: przegląd roczny 2020

AWS Shield jest zarządzaną usługą, która chroni aplikacje działające w Amazon Web Services (AWS) przeciwko zewnętrznym atakom, takim jak boty i ataki typu rozproszona odmowa usługi (DDoS). Shield wykrywa zdarzenia wolumetryczne warstwy sieci i aplikacji internetowych, które mogą wskazywać na atak DDoS, pobieranie treści internetowych lub inny nieautoryzowany ruch, który nie jest wykonywany przez ludzi, a który wchodzi w interakcję z zasobami AWS.

W tym artykule zostaną przedstawione niektóre z trendów wolumetrycznych zdarzeń związanych z ruchem sieciowym i wzorcami żądań internetowych, które zaobserwowano w 2020, podczas gdy więcej obciążeń zostało przeniesionych do chmury. Artykuł zawiera także spostrzeżenia, które mają szerokie zastosowanie w aplikacjach w chmurze oraz spostrzeżenia specyficzne dla aplikacji do gier. W artykule twórcy podzielą się również przydatnymi wskazówkami i najlepszymi praktykami, których powinieneś przestrzegać, jeśli chcesz chronić dostępność aplikacji, które uruchamiasz w AWS.

Trendy DDoS ze względu na coraz większą popularność chmury wśród programistów

W 2020 zaobserwowano wzrost liczby programistów tworzących aplikacje na AWS i chroniących ich dostępność za pomocą AWS Shield Advanced, który obejmuje AWS WAF bez dodatkowych kosztów. Zaobserwowane przez twórców artykułu wektory były podobne do tych, które zaobserwowano w 2019, ale występowały z większą częstotliwością. Pomiędzy lutym 2020 i kwietniem 2020 zaobserwowano 72% wzrost miesięcznej liczby zdarzeń wykrytych przez Shield.

Powodzie TCP SYN i ataki odbicia UDP, które próbują odzwierciedlić i wzmocnić pakiety pochodzące z legalnych usług działających w internecie, znalazły się pomiędzy najczęstszymi zdarzeniami warstwy infrastruktury wykrytych przez AWS Shield w 2020 (w tym artykule autorzy będą korzystać z terminu warstwy infrastruktury, aby odnieść się do warstw 3 i 4 modelu OSI). Taktyki te mają na celu wpłynięcie na dostępność aplikacji, przytłaczając tym samym jej zdolność do przetwarzania pakietów lub nawiązywania nowych połączeń w imieniu uprawnionych użytkowników. Jeden z najstarszych wektorów odbicia UDP, odbicie DNS, pozostaje najczęstszym, przy 15,5% wszystkich zdarzeń w warstwie infrastruktury wykrytych przez Shield. Drugie miejsce na liście podawały powodzie TCP SYN (13,8%). Taki wynik nie jest zaskakujący, ponieważ aplikacje internetowe często korzystają zarówno z ruchu DNS, jak i TCP. Źli użytkownicy mogą znaleźć w internecie wspólną dostawę systemów, które mogą być używane jako reflektory ze względu na właściwości tych protokołów lub błędną konfigurację systemu.

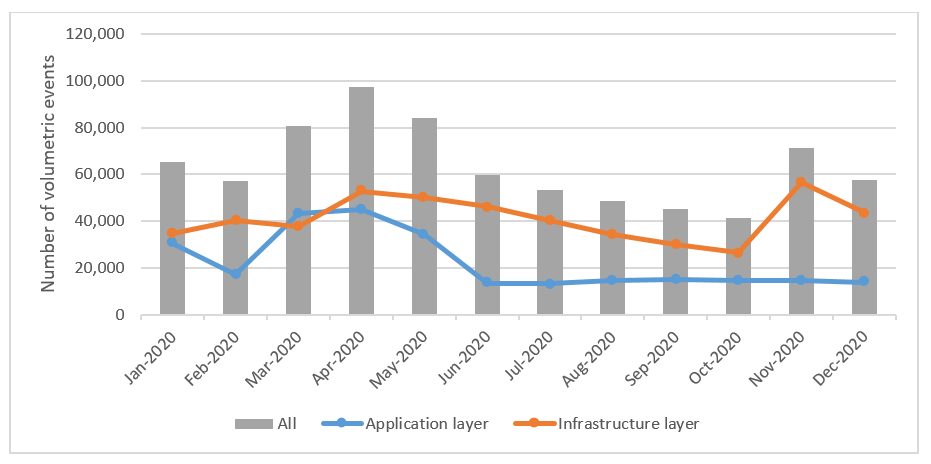

Źli użytkownicy mogą używać żądań w warstwie aplikacji, w izolacji lub razem z atakami w warstwie infrastruktury, próbując wpłynąć na dostępność aplikacji. Najczęstszym atakiem w warstwie aplikacji zaobserwowanym przez Shield w 2020 była powódź żądań sieciowych, co jest zgodne z obserwacjami z poprzednich lat. Ten wektor daje złemu aktorowi większą przewagę, co oznacza, że może mieć większy efekt przy mniejszym ruchu i wysiłku. Zamiast wyczerpywać pojemność ścieżki sieciowej, urządzenia lub innego składnika niższego poziomu, wystarczy wysłać więcej żądań internetowych, niż aplikacja jest w stanie obsłużyć. Ten wektor ataku stanowił istotną przyczynę zwiększonej liczby zdarzeń wolumetrycznych wykrytych przez Shield w pierwszej połowie 2020 roku. Aby uzyskać więcej informacji na temat zdarzeń wykrytych przez Shield w 2020 roku, zapoznaj się z rysunkiem nr 1.

Bliższe spojrzenie na ataki w warstwie aplikacji internetowych

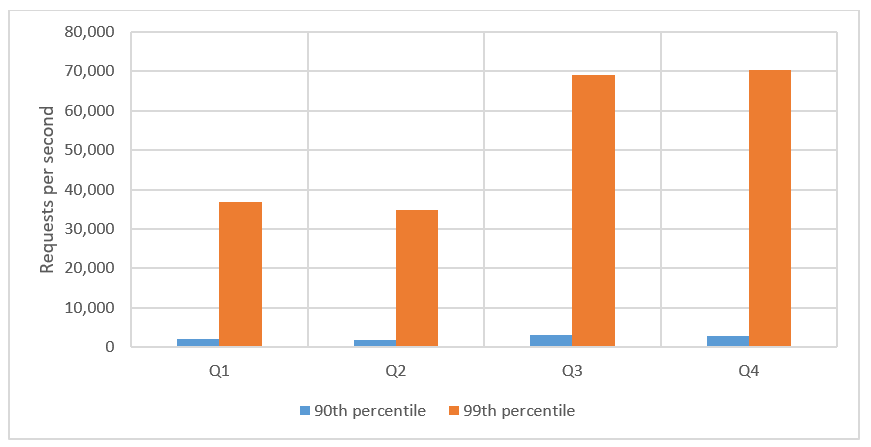

Liczba żądań zdarzeń warstwy aplikacji sieci web, które są wykrywane przez AWS Shield, wzrosła, co wskazuje, że źli aktorzy dokonują większych inwestycji w taktyki, które są trudniejsze do wykrycia i złagodzenia niż zdarzenia w warstwie infrastruktury. Shield nieustannie monitoruje aktywność DDoS i ostrzega klientów w przypadku podwyższonego zagrożenia w dowolnym momencie. W 2020 Shield zgłosił podwyższone zagrożenia w ciągu 53 dni, z czego 33 były spowodowane zalaniem dużej liczby żądań internetowych. Odbyło się 55 zdarzeń o wolumenie przekraczającym 500,000 żądań na sekundę (RPS), z czego niektóre osiągnęły miliony RPS. RPS z 99-tego percentyla objętości żądań powodzi sieci wykrytych poprzez Shield niemal podwoiła się pomiędzy pierwszą a drugą połową roku (99 percentyl to wielkość żądań w RPS, poniżej której zaobserwowano 99% powodzi żądań). Aby uzyskać więcej informacji na temat liczby powodzi żądań internetowych wykrytych przez Shield w 2020 roku, zobacz rysunek nr 2.

Bardzo ważne jest, aby chronić aplikacje internetowe przed atakami DDoS o każdej wielkości. Częściej występujące powodzie żądań są stosunkowo niewielkie, ale mniejsze ataki także mogą wpływać na aplikację, jeśli ta nie została zaprojektowana pod kątem odporności na ataki DDoS. Aby chronić swoją aplikację internetową przed zalewem żądań i innymi atakami DDoS, postępuj zgodnie z najlepszymi praktykami:

- Chroń zasoby internetowe za pomocą AWS Shield Advanced. Możesz korzystać z AWS Shield Advanced, aby chronić swoje aplikacje działające w AWS przed najczęstszymi, masowo występującymi atakami DDoS w warstwie sieciowej i transportowej. Kiedy dodasz chronione zasoby w AWS Shield Advanced, sieciowe ataki wolumetryczne na te zasoby są szybciej wykrywane i łagodzone. Otrzymujesz także wgląd w zdarzenia związane z bezpieczeństwem, korzystając z konsoli AWS Shield, API czy metryk Amazon CloudWatch. Jeśli potrzebujesz pomocy podczas aktywnego wydarzenia, możesz w szybki sposób skontaktować się z ekspertami AWS Shield lub zgłosić się do zespołu AWS Shield Response Team (SRT).

- Uzyskaj dostęp do większej przepustowości wraz z Amazon CloudFront i Amazon Route 53. Możesz korzystać z tych usług w celu obsługi statycznych i dynamicznych treści sieci WEB, a także odpowiedzi DNS poprzez użycie globalnej sieci lokalizacji brzegowych AWS. Zapewnia to większą zdolność do łagodzenia dużych ataków wolumetrycznych. Aplikacje, których liderami są Amazon CloudFront i Amazon Route 53, także korzystają z wbudowanej funkcji łagodzenia, która stale kontroluje cały ruch i łagodzi większość prób DDoS na poziomie infrastruktury w czasie krótszym niż jedna sekunda. CloudFront i systemy ochrony przed atakami DDoS AWS Shield wykorzystują pliki cookie SYN do weryfikacji nowych połączeń, co chroni przed zalaniami SYN oraz innymi zalaniami ruchu, które nie są istotne dla aplikacji. (Pakiet SYN cookie to technika, za pomocą której infrastruktura Shield koduje informacje o konfiguracji połączenia w odpowiedzi SYN (pakiet SYN-ACK) w taki sposób, że zasoby połączenia TCP są zużywane tylko dla legalnych klientów, którzy ukończą uzgadnianie TCP).

- Użyj AWS WAF i reguł opartych na szybkości, aby złagodzić ataki w warstwie aplikacji. AWS Shield Advanced zapewnia ochronę przed atakami w warstwie infrastruktury, które można złagodzić za pomocą sieciowych systemów ochrony przed atakami DDoS. Po dodaniu ochrony Shield Advanced do CloudFront lub Application Load Balancer (ALB) w celu obsługi treści internetowych, otrzymujesz AWS WAF bez dodatkowych kosztów. AWS Managed Rules dla AWS WAF znacznie ułatwia wybór i zastosowanie wstępnie skonfigurowanych reguł, w zależności od konkretnych wymagań. Otrzymujesz również wykrywanie zalania żądań internetowych i możesz łagodzić zdarzenia związane z bezpieczeństwem, konfigurując reguły oparte na szybkości, aby dopasować i tymczasowo zablokować adresy IP, które wysyłają ruch powyżej określonej przez Ciebie szybkości. W przypadku większych aplikacji lub aplikacji, które obejmują wiele kont AWS, możesz skorzystać z AWS Firewall Manager w celu wdrożenia reguł i zarządzania nimi we wszystkich Twoich zasobach.

Uwagi specyficzne dla przypadków użycia w grach

W AWS możesz zbudować i chronić każdy rodzaj aplikacji. Aplikacje dostępne w internecie są o wiele bardziej narażone na ataki DDoS, szczególnie jeśli zła osoba posiada motywację do zakłócenia poprawnego działania aplikacji. Autorzy tekstu przyjrzeli się danym AWS Shield i odkryli, że jeden rodzaj aplikacji wyróżniał się jako najbardziej zagrożony atakami DDoS: serwery gier. Serwery gier obsługują mecze pomiędzy graczami na ich prywatnych komputerach lub konsolach. 16% zdarzeń w warstwie infrastruktury wykrytych przez Shield w 2020 dotyczyło aplikacji do gier. Aplikacja może zostać zaatakowana ze zwykłej złośliwości lub w celu zdobycia przewagi w grze. Pomiędzy Q1 2020 a Q2 2020 zaobserwowano 46% wzrost częstotliwości zdarzeń, które zostały wykryte w przypadku aplikacji do gier. Wzrost ten jest zgodny ze zwiększonym wykorzystaniem w tym samym czasie domowych sieci internetowych.

Istnieją wyjątkowe kwestie dotyczące ochrony aplikacji do gier przed atakami DDoS. Wiele aplikacji do gier opiera się na ruchu UDP, co sprawia, że blokowanie UDP jako środka zaradczego przeciwko najczęstszym atakom DDoS, takim jak ataki odbicia UDP lub powodzi UDP, jest niewykonalne. Mimo to możesz chronić swoją aplikację do gier oraz doświadczenia graczy, korzystając z elastycznych adresów IP i chroniąc te zasoby za pomocą Shield Advanced. Shield Advanced posiada możliwość wykonywania głębokiej inspekcji pakietów całego ruchu, nawet przy ekstremalnie wysokich szybkościach PPS. Wykorzystując to potężne narzędzie, zespół AWS Shield Response Team (SRT) może współpracować z Tobą, aby zrozumieć Twoją aplikację i zbudować niestandardowe środki łagodzące, które dopuszczają tylko prawidłowy ruch graczy.

Reagowanie na próby wymuszeń

Od sierpnia 2020 do listopada 2020 zaobserwowano ożywienie prób wymuszeń DDoS, taktyki, która ma już ponad 6 lat. Każda próba wymuszenia zgłoszona przez klientów do AWS SRT posiadała znajome cechy. Złośliwy gracz zaatakowałby aplikację, która nie działała na AWS, jako dowód koncepcji, a następnie groził kolejnym, większym atakiem, jeśli nie zapłacono okupu. Chociaż bardzo rzadko zdarza się, aby następował atak, właściciele aplikacji poważnie traktują te zagrożenia i wykorzystują okazję do oceny własnej ochrony i gotowości operacyjnej. W około 90% przypadkach wsparcia AWS związanych z tymi próbami, SRT pomagał bezpośrednio właścicielom aplikacji w ich przygotowaniu. Pomagał również klientom Shield Advanced, którzy nie byli bezpośrednim celem prób wymuszenia, ale byli świadomi innych kampanii wymuszenia.

Pytaniem, które twórcy słyszą najczęściej, jest to, w jaki sposób AWS może pomóc programistom w monitorowaniu ich aplikacji i podejmowaniu szybkich działań w przypadku wykrycia możliwego ataku DDoS. Gdy chronisz swoje zasoby za pomocą AWS Shield Advanced, masz możliwość powiązania trasy Amazon Route 53 health check. Stan kontroli kondycji służy ulepszaniu decyzji podejmowanych przez system wykrywania Shield. Jeśli masz włączone proaktywne zaangażowanie Shield Advanced, SRT jest automatycznie włączane za każdym razem, gdy zdarzenie Shield odpowiada nieprawidłowej kontroli kondycji Route 53, która jest skojarzona z chronionym zasobem. Na podstawie informacji kontaktowych podanych w konsoli Shield inżynier SRT skontaktuje się z Tobą w celu skoordynowania reakcji na wykryte zdarzenie. Jeśli korzystasz z aplikacji internetowej, możesz delegować dostęp do interfejsów API Shield Advanced i AWS WAF do SRT oraz udostępnić zespołowi kopie dzienników AWS WAF. Podczas eskalacji inżynier SRT oceni Twoje dzienniki pod kątem sygnatur DDoS i wzorców robotycznych, a także pomoże w stworzeniu skutecznych środków zaradczych.

Podsumowanie

W tym artykule autorzy zaprezentowali niektóre z trendów, które AWS Shield zaobserwował w 2020 roku, a także kroki, które możesz podjąć, aby chronić dostępność swoich aplikacji przed atakami DDoS. Jeśli chciałbyś dowiedzieć się więcej na temat ochrony DDoS w AWS i konfigurowaniu AWS Shield Advanced, zapoznaj się z następującymi zasobami:

- Getting Started with AWS Shield;

- AWS Best Practices for DDoS Resiliency;

- Guidelines for Implementing AWS WAF;

- Shield Advanced proactive engagement;

- How to Help Protect Dynamic Web Applications Against DDoS Attacks by Using Amazon CloudFront and Amazon Route 53;

- Set up centralized monitoring for DDoS events and auto-remediate noncompliant resources.

Jeśli posiadasz uwagi dotyczące tego artykułu, pozostaw komentarz w sekcji komentarze znajdującej się poniżej. Jeśli masz jakiekolwiek pytania, rozpocznij nowy wątek na forum AWS Shield lub skontaktuj się z pomocą techniczną AWS.