Jak stale kontrolować i ograniczać grupy bezpieczeństwa za pomocą AWS Firewall Manager

Na konferencji AWS re: Invent 2019 oraz w poście na blogu Stephen Schmidt, Chief Information Security Officer for Amazon Web Services (AWS), przedstawił 10 najważniejszych elementów bezpieczeństwa, na które klienci AWS powinni zwrócić szczególną uwagę, jeśli chcą poprawić swój stan bezpieczeństwa.

Wysoko na liście znajduje się potrzeba zarządzania bezpieczeństwem sieci i grupami zabezpieczeń wirtualnej chmury prywatnej (VPC). Ten post opowie o tym, jak można użyć AWS Firewall Manager do zajęcia się pozycją numer 4 na liście Stephena: „Ogranicz grupy zabezpieczeń”.

Jednym z podstawowych środków bezpieczeństwa jest ograniczenie dostępu sieciowego do serwera lub usługi podczas podłączania ich do sieci. W scenariuszu on-premise możesz użyć zapory lub podobnej technologii, aby ograniczyć dostęp do sieci tylko do zatwierdzonych adresów IP, portów i protokołów. Podczas migracji istniejących obciążeń lub uruchamiania nowych obciążeń w AWS, należy zastosować te same podstawowe środki bezpieczeństwa. Grupy zabezpieczeń, listy kontroli dostępu do sieci i zapora sieciowa AWS/ AWS Network Firewall zapewniają funkcje zabezpieczeń sieciowych w AWS. Ten post podsumowuje główne przypadki użycia związane z zarządzaniem grupami zabezpieczeń za pomocą Firewall Manager, a następnie przyjrzymy się krok po kroku, jak skonfigurować usługę do zarządzania ochroną aplikacji wysokiego ryzyka, takich jak jako Remote Desktop Protocol (RDP) i Secure Shell (SSH).

Co to są grupy bezpieczeństwa?

Grupy bezpieczeństwa to potężne narzędzie dostarczane przez AWS do stosowania w egzekwowaniu bezpieczeństwa sieci i kontroli dostępu do zasobów AWS i instancji Amazon Elastic Compute Cloud (Amazon EC2). Grupy zabezpieczeń zapewniają stanowe filtrowanie w warstwie 3/4 dla interfejsów EC2.

Jest kilka rzeczy o konfigurowaniu grup zabezpieczeń, które musisz wiedzieć:

- Grupa bezpieczeństwa bez reguł ruchu przychodzącego odrzuca cały ruch przychodzący.

- Musisz utworzyć reguły umożliwiające przepływ ruchu.

- Nie możesz utworzyć jawnej reguły typu deny w grupie bezpieczeństwa.

- Dla każdej grupy bezpieczeństwa istnieją osobne zasady dla ruchu przychodzącego i wychodzącego.

- Grupy bezpieczeństwa są przypisywane do instancji EC2, podobnie do zapory typu host-based, a nie do podsieci lub sieci VPC. Do każdej instancji możesz przypisać maksymalnie pięć grup bezpieczeństwa.

- Grupy bezpieczeństwa możesz tworzyć odwołując się do adresów IP, podsieci lub odwołując się do innej grupy bezpieczeństwa.

- Grupy bezpieczeństwa mogą być ponownie użyte w różnych instancjach. To oznacza, że nie musisz tworzyć długich, skomplikowanych zestawów reguł podczas pracy z wieloma podsieciami.

Najlepsze rozwiązania dotyczące grup bezpieczeństwa

AWS zaleca przestrzegania poniższych dobrych praktyk podczas pracy z grupami bezpieczeństwa.

Usuwaj nieużywane lub nieprzyłączone grupy bezpieczeństwa

Duża liczba nieużywanych lub niepodłączonych grup bezpieczeństwa powoduje zamieszanie i prowadzi do błędnej konfiguracji. Usuwaj nieużywane grupy zabezpieczeń. (PCI.EC2.3)

Ograniczaj modyfikację tylko do autoryzowanych ról

Role AWS Identity and Access Management (IAM) z dostępem mogą modyfikować grupy bezpieczeństwa. Ogranicz liczbę ról, które mają uprawnienia do zmiany grup bezpieczeństwa. (PCI DSS 7.2.1)

Monitoruj tworzenie lub usuwanie grup bezpieczeństwa

Ta dobra praktyka działa w parze z pierwszymi dwoma; zawsze monitoruj próby utworzenia, modyfikacji i usunięcia grup bezpieczeństwa. (CIS AWS Foundations 3.10)

Nie ignoruj reguł outbound lub egress

Ogranicz dostęp typu outbound tylko do wymaganych podsieci. Na przykład w aplikacji internetowej typu three-tier, warstwa aplikacji prawdopodobnie nie powinna mieć nieograniczonego dostępu do Internetu, więc skonfiguruj grupę zabezpieczeń tak, aby zezwalała na dostęp tylko do tych hostów lub podsieci, które są potrzebne do prawidłowego działania aplikacji. (PCI DSS 1.3.4)

Ogranicz dostępne zakresy portów typu ingress lub inbound

Ogranicz otwarte porty w grupie zabezpieczeń tylko do tych, które są niezbędne do prawidłowego działania aplikacji. Przy otwartych dużych zakresach portów możesz być narażony na wszelkie luki w zabezpieczeniach lub niezamierzony dostęp do usług. Jest to szczególnie ważne w przypadku aplikacji wysokiego ryzyka. (CIS AWS Foundations 4.1, 4.2) (PCI DSS 1.2.1, 1.3.2)

Utrzymanie powyższych dobrych praktyk może być wyzwaniem w środowiskach AWS na dużą skalę lub w których developerzy i właściciele aplikacji mogą często wdrażać nowe aplikacje. Organizacje mogą sprostać temu wyzwaniu, zapewniając zasady typu centrally configured guardrails. W AWS bezpieczeństwo jest traktowane jako czynnik przyspieszający rozwój, umożliwiający developerom bardzo szybkie przenoszenie aplikacji do środowiska produkcyjnego, ale z odpowiednimi zabezpieczeniami.

Zarządzaj grupami bezpieczeństwa za pomocą Firewall Manager

Firewall Manager to usługa zarządzania bezpieczeństwem, której możesz używać do centralnej konfiguracji i zarządzania regułami zapory na kontach i aplikacjach w AWS Organizations. Gdy tworzone są nowe aplikacje, Firewall Manager ułatwia dostosowanie ich zgodności, egzekwując wspólny zestaw podstawowych reguł bezpieczeństwa i zapewniając, że zbyt pobłażliwe reguły generują alarmy dotyczące zgodności lub są automatycznie usuwane. Dzięki Firewall Manager masz jedną usługę do tworzenia reguł zapory, tworzenia zasad bezpieczeństwa oraz egzekwowania reguł i zasad w spójny, hierarchiczny sposób w całej infrastrukturze.

Dowiedz się więcej o wymaganiach wstępnych dla Firewall Manager.

Możliwości grup bezpieczeństwa Firewall Manager można podzielić na trzy szerokie kategorie:

- Twórz i stosuj podstawowe grupy bezpieczeństwa do kont i zasobów AWS.

- Przeprowadź inspekcję i wyczyść nieużywane lub nadmiarowe grupy bezpieczeństwa.

- Przeprowadź inspekcję i kontroluj reguły grupy bezpieczeństwa, aby zidentyfikować reguły, które są zbyt pobłażliwe i wiążą się z wysokim ryzykiem.

W kolejnych sekcjach pokazano, jak za pomocą Firewall Manager możesz przeprowadzać inspekcje i ograniczać ilość grup bezpieczeństwa, identyfikując reguły, które są zbyt pobłażliwe i narażają aplikacje typu high-risk na zagrożenia zewnętrzne.

Używaj Firewall Manager, aby chronić aplikacje wysokiego ryzyka

W poniższym przykładzie pokazano, jak klienci mogą używać funkcji Firewall Manager, aby poprawić swój stan bezpieczeństwa, automatycznie ograniczając dostęp do aplikacji wysokiego ryzyka, takich jak RDP, SSH i SMB, z dowolnego miejsca w internecie.

Zbyt często dostęp do tych aplikacji pozostaje otwarty dla Internetu, gdzie osoby nieuprawnione mogą je znaleźć za pomocą zautomatyzowanych narzędzi skanujących. Coraz większe znaczenie dla klientów ma dążenie do zmniejszenia risk surface ze względu na zmniejszenie trudności technicznych, jakich wymagają tego typu ataki.

W wielu przypadkach nadmiernie przyzwalający dostęp zaczyna się jako tymczasowe ustawienie do testowania, a następnie zostaje nieumyślnie pozostawiony otwarty na dłuższy czas. Dzięki prostej w konfiguracji polityki, Firewall Manager może znaleźć, a nawet automatycznie naprawić ten problem na wszystkich kontach AWS.

Przejdźmy od razu do konfiguracji Firewall Manager pod kątem tego przypadku użycia, w którym zbierzesz listę miejsc, w których publiczne adresy IP mogą uzyskiwać dostęp do aplikacji wysokiego ryzyka. Gdy już ocenisz wszystkie wystąpienia, automatycznie je naprawisz.

Aby użyć Firewall Managera w celu ograniczenia dostępu do aplikacji wysokiego ryzyka:

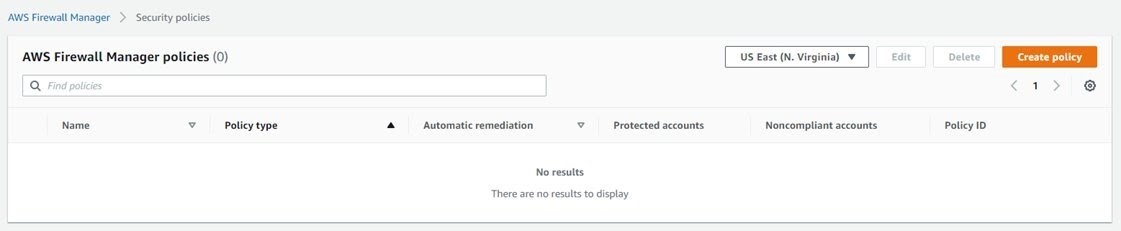

1. Zaloguj się do konsoli AWS Management Console używając konta administratora w Firewall Manager, a następnie następnie przejdź do Firewall Manager w konsoli i wybierz Security policies.

2. Określ prawidłowy region AWS, w którym chcesz wdrożyć zasady, a następnie wybierz opcję Create policy.

Rysunek 1: Utwórz zasadę w Firewall Manager

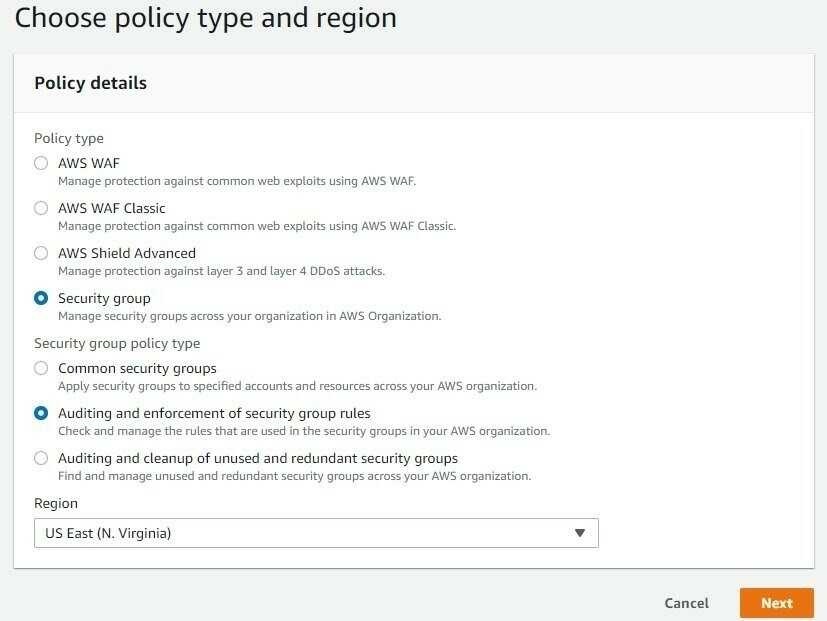

3.W opcjach Policy type wybierz Security group, a w opcjach Security group policy type wybierz opcję Auditing and enforcement of security group rules. Następnie potwierdź, że region jest poprawny i wybierz Next.

Rysunek 2: Wybór typu zasady oraz regionu w Firewall Manager

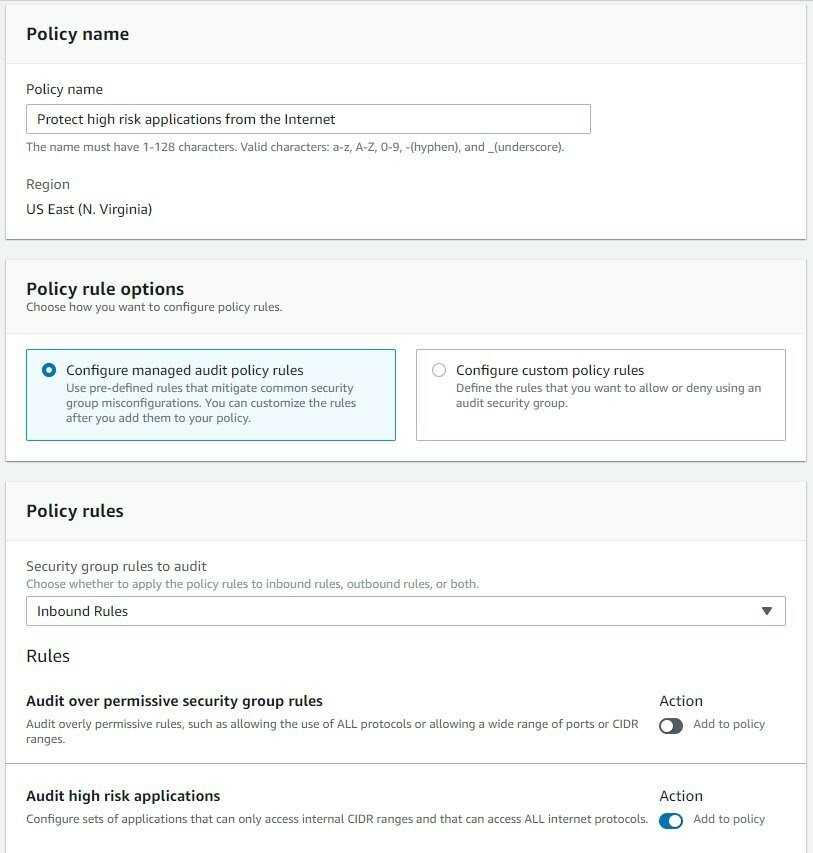

4.Wprowadź nazwę zasady. W opcjach Policy options, wybierz Configure managed audit policy rules. W opcjach Policy rules, wybierz Inbound Rules, a następnie włącz akcję Audit high risk applications.

Rysunek 3: Zasady audytu zarządzanego przez Firewall Manager

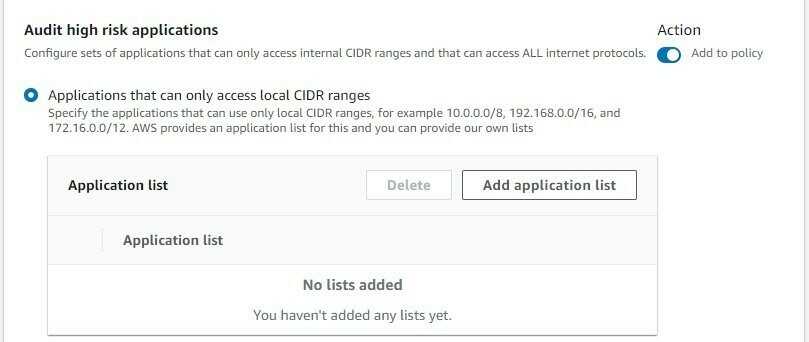

5. Następnie kliknij w Applications that can only access local CIDR ranges i wybierz Add application list. Jak widać na rysunku 4 poniżej, to ustawienie polega na wyszukiwaniu zasobów, które zezwalają na prywatne zakresy adresów inne niż RFC1918 (publicznie rutowalne internetowe adresy IP), aby się z nimi połączyć. Wymieniając te aplikacje, możesz najpierw skupić się na scenariuszach najwyższego ryzyka (dostępności do tych aplikacji wysokiego ryzyka z Internetu). Jako specjalista ds. bezpieczeństwa informacji zawsze chcesz zoptymalizować swój ograniczony czas i najpierw skupić się na elementach najwyższego ryzyka. Firewall Manager ułatwia to na dużą skalę we wszystkich zasobach AWS.

Rysunek 4: Ustawienia Firewall Manager dla aplikacji wysokiego ryzyka

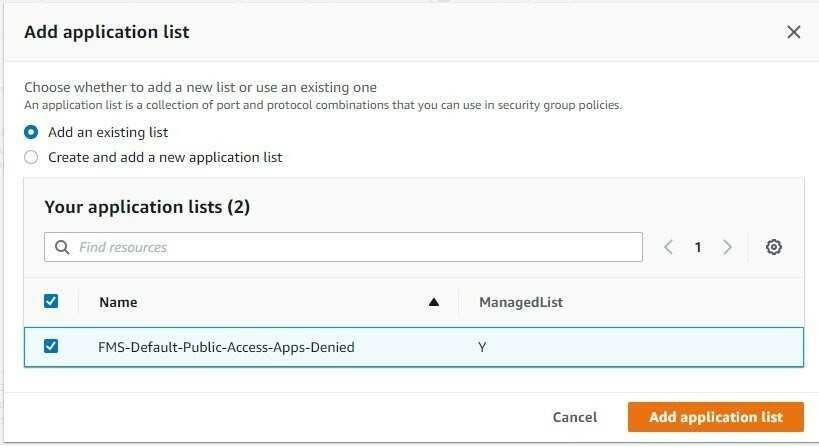

6. W opcjach Add application list, wybierz opcję Add an existing list. Następnie wybierz FMS-Default-Public-Access-Apps-Denied i kliknij w Add application list. Domyślna lista zarządzana obejmuje SSH, RDP, NFS, SMB i NetBIOS, ale możesz także tworzyć własne niestandardowe listy aplikacji w Firewall Manager.

Rysunek 5: Lista aplikacji, którym odmówiono publicznego dostępu w Firewall Manager

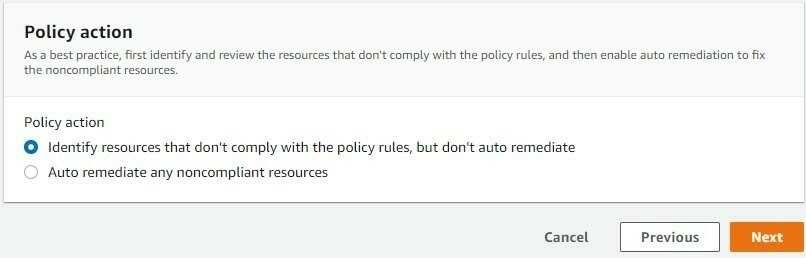

7. W opcjach Policy action, wybierz opcję Identify resources that don’t comply with the policy rules, but don’t auto remediate, a następnie kliknij w Next. Tutaj możesz zdecydować, czy Firewall Manager ma zapewniać tylko alerty, czy też ma generować alarmy i automatycznie usuwać szczególnie ryzykowne zasady grup bezpieczeństwa. AWS zaleca, aby klienci rozpoczęli ten proces tylko od zidentyfikowania niezgodnych zasobów, aby mogli zrozumieć wpływ wdrożenia zasad automatycznej naprawy.

Rysunek 6: Zasady działania Firewall Manager

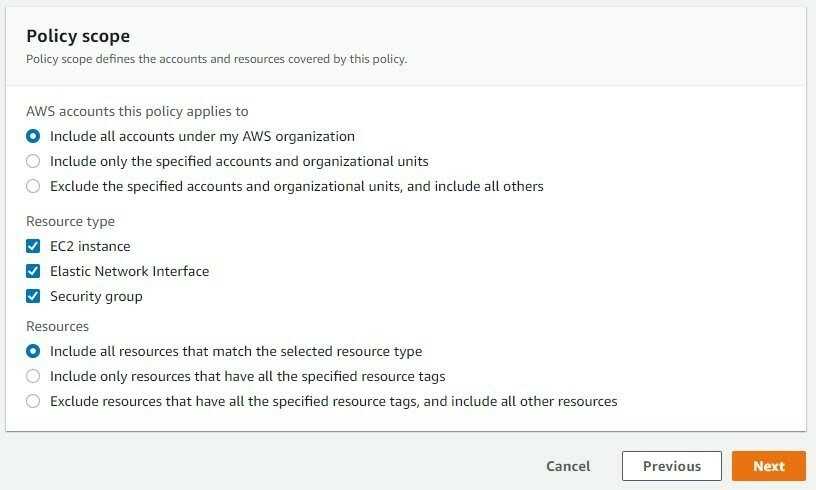

8. W opcjach AWS accounts this policy applies to, wybierz Include all accounts under my AWS organization. Następnie w opcjach Resource type, wybierz wszystkie typy zasobów. W opcjach Resources zaznacz opcję Include all resources that match the selected resource type, aby zdefiniować zakres tej zasady (do której zasady będą miały zastosowanie), a następnie kliknij Next. Ten zakres zapewnia szeroki wgląd we wszystkie zasoby, które mają aplikacje wysokiego ryzyka narażone na dostęp do Internetu, ale jeśli chcesz, możesz być znacznie bardziej ukierunkowany na sposób stosowania zasad bezpieczeństwa przy użyciu innych dostępnych tutaj opcji zakresu. Na razie postarajmy się, aby zakres był szeroki, aby uzyskać kompleksowy obraz risk surface.

Rysunek 7: Zakres polityki Firewall Manager

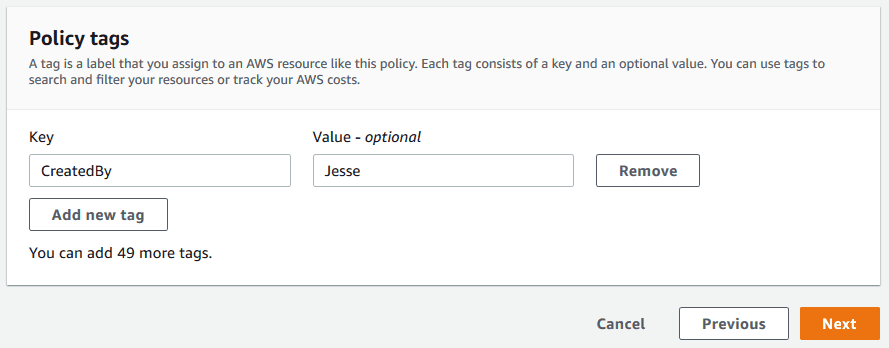

9. Jeśli się zdecydujesz, możesz zastosować tag do konkretnej zasady bezpieczeństwa Firewall Manager w celu śledzenia i dokumentacji. Następnie kliknij w Next.

Rysunek 8: Tagi zasad Firewall Manager

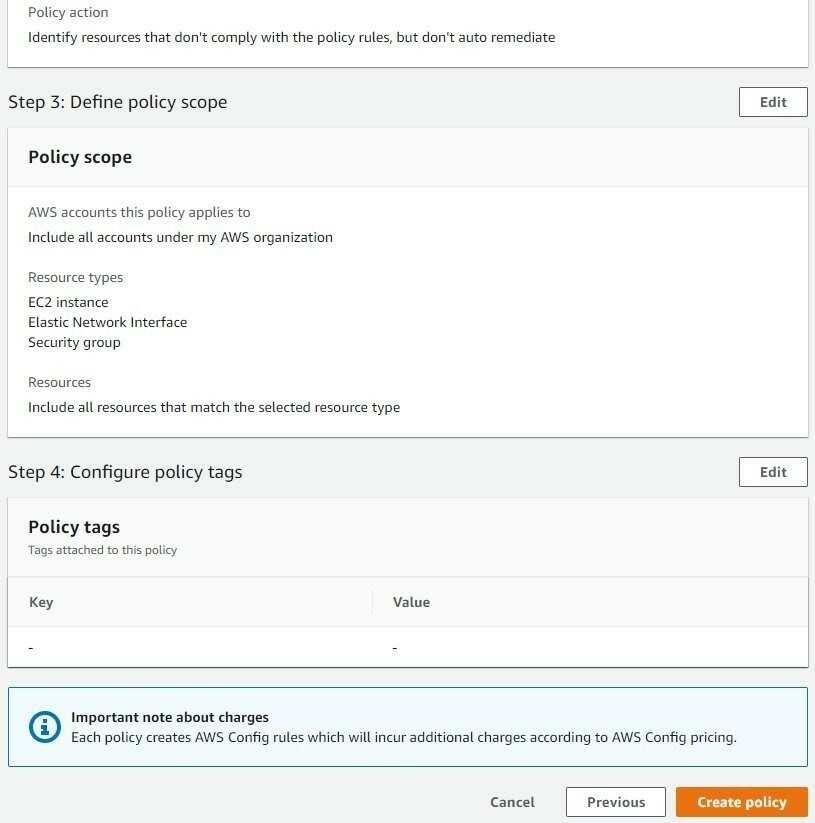

10.Ostatnia strona zawiera przegląd wszystkich ustawień konfiguracji, dzięki czemu możesz przejrzeć i zweryfikować poprawną konfigurację. Po zapoznaniu się z nią, wybierz opcję Create policy, aby wdrożyć stworzoną zasadę.

Rysunek 9: Przegląd i utworzenie polityki w Firewall Manager

Po utworzeniu zasad w Firewall Manager musisz poczekać pięć minut, aż Firewall Manager zinwentaryzuje wszystkie Twoje konta i zasoby AWS, wyszukując niezgodne aplikacje wysokiego ryzyka dostępne z internetu.

Przejrzyj ustalenia polityki, aby zrozumieć powierzchnię ryzyka

Istnieją dwa główne sposoby przeglądania szczegółowych informacji o zasobach, które są niezgodne z utworzoną polityką bezpieczeństwa Firewall Manager: można użyć samego Firewall Managera lub można również użyć programu AWS Security Hub, ponieważ Firewall Manager domyślnie wysyła wszystkie wnioski do Security Hub. Security Hub to scentralizowana usługa, której można używać do przeglądania wyników wielu narzędzi bezpieczeństwa, zarówno natywnych narzędzi bezpieczeństwa AWS, jak i narzędzi bezpieczeństwa innych firm.

Usługa Security Hub może pomóc w skoncentrowaniu czasu na obszarach o najwyższej wartości, na przykład pokazując, które zasoby mają największą liczbę powiązanych z nimi ustaleń dotyczących zabezpieczeń, a zatem stanowią większe ryzyko, którym należy się zająć w pierwszej kolejności. Nie będziemy tutaj szczegółowo omawiać usługi Security Hub, natomiast warto wiedzieć, że Firewall Manager się z nią integruje.

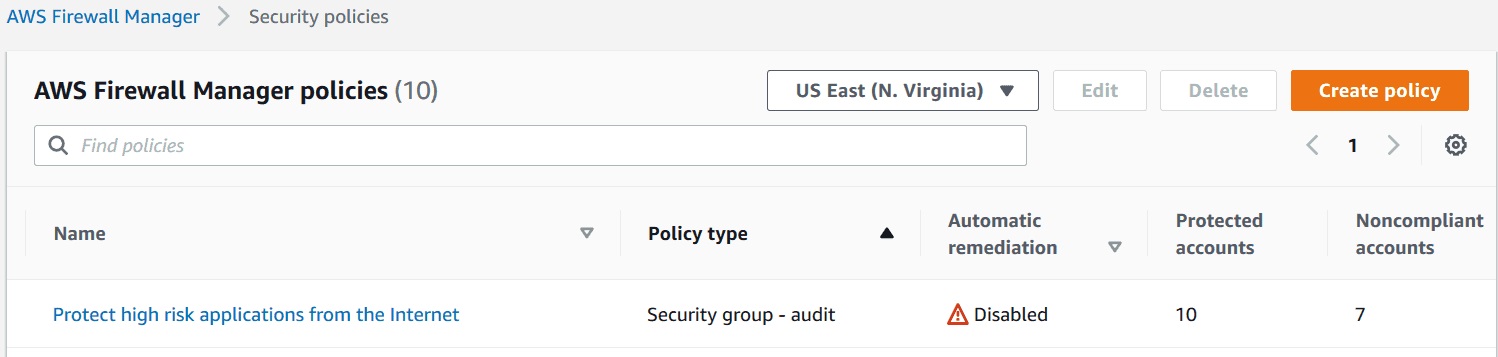

Po skonfigurowaniu zasad bezpieczeństwa Firewall Managera oraz po przeprowadzeniu inwentaryzacji środowiska w celu zidentyfikowania niezgodnych zasobów można sprawdzić, co znalazł Firewall Manager, przeglądając zasady bezpieczeństwa Firewall Managera.

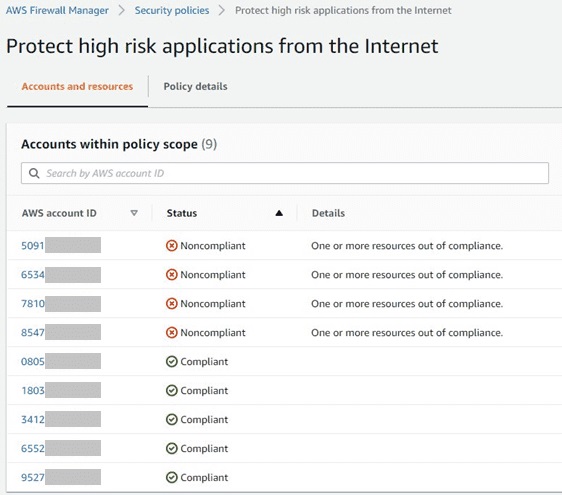

Aby przejrzeć zasady bezpieczeństwa na stronie Security policies w konsoli Firewall Managera, można zobaczyć omówienie właśnie utworzonych zasad. Jak widać, zasada nie jest jeszcze ustawiona na automatyczne korygowanie, a także istnieje siedem kont, które zawierają niezgodne zasoby.

Rysunek 10: Przegląd zasad bezpieczeństwa w Firewall Manager

Aby wyświetlić szczegółowe informacje o każdym niezgodnym zasobie, wybierz nazwę swojej polityki bezpieczeństwa. Wyświetlona zostanie lista kont z niezgodnymi zasobami.

Rysunek 11: Podgląd niezgodnych kont w Firewall Manager

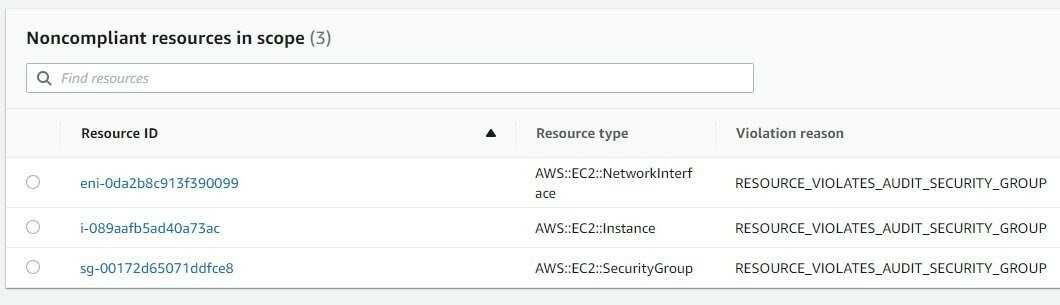

Wybierz numer konta, aby uzyskać więcej informacji. Teraz możesz zobaczyć listę niezgodnych zasobów.

Rysunek 12: Niezgodne zasoby w Firewall Manager

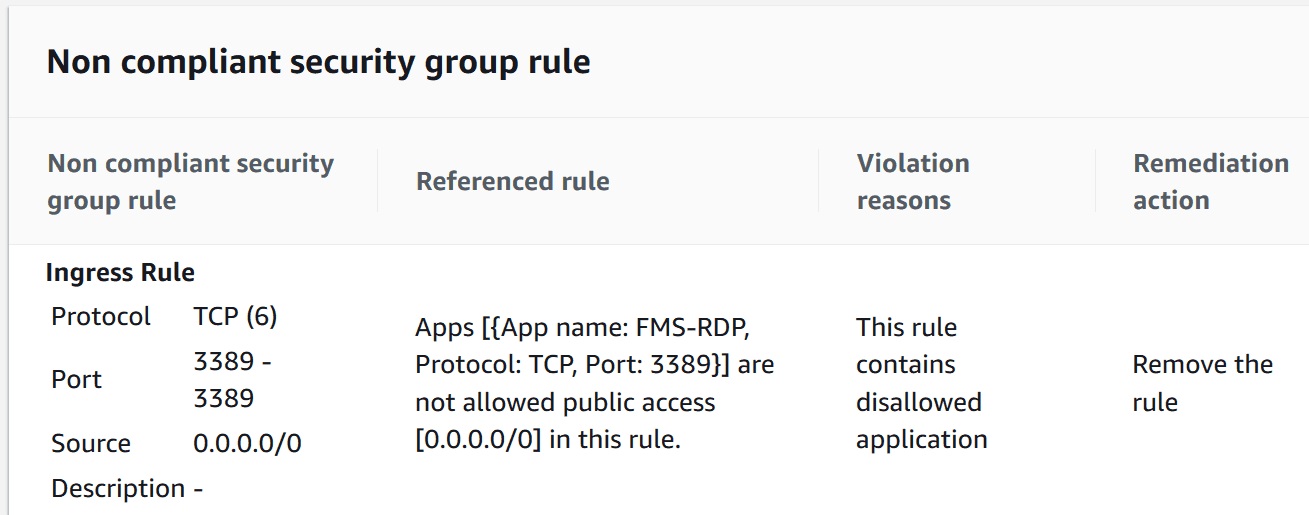

Aby uzyskać dalsze szczegóły dotyczące niezgodności zasobu, wybierz Resource ID. Spowoduje to wyświetlenie określonej niezgodnej reguły grupy bezpieczeństwa.

Tutaj widzimy, że poniższy zasób grupy bezpieczeństwa narusza zasady bezpieczeństwa Firewall Managera, które utworzyłeś, ponieważ zezwala źródłu 0.0.0.0/0 na dostęp do protokołu TCP/3389 (RDP).

Rysunek 13: Niezgodna reguła grupy bezpieczeństwa Firewall Managera

Zalecaną akcją jest usunięcie tej niezgodnej reguły z grupy zabezpieczeń. Można zrobić to manualnie lub alternatywnie, po przejrzeniu wszystkich ustaleń i dobrym zrozumieniu wszystkich niezgodnych zasobów, można po prostu edytować istniejącą politykę bezpieczeństwa “Protect high risk applications from the Internet” i ustawić jej działanie na Auto remediate non-compliant resources w Firewall Managerze. Powoduje to, że Firewall Manager spróbuje automatycznie wymusić zgodność wszystkich tych zasobów przy użyciu swojej roli połączonej z usługą. Ten poziom automatyzacji może pomóc zespołom ds. bezpieczeństwa upewnić się, że zasoby ich organizacji nie są przypadkowo narażone na scenariusze wysokiego ryzyka.

Używanie Firewall Manager’a w innych przypadkach użycia grup bezpieczeństwa

Firewall Manager posiada wiele innych funkcji związanych z grupami bezpieczeństwa, o których możesz dowiedzieć się więcej tutaj. Firewall Manager może pomóc Ci uzyskać stały wgląd w scenariusze typu high-risk, a także automatycznie je naprawić, nawet jeśli takie scenariusze wystąpią w przyszłości. Oto krótki przegląd innych przypadków użycia, w których może pomóc Ci Firewall Manager. Pamiętaj, że te reguły można ustawić tak, aby tylko Cię ostrzegały lub ostrzegały i automatycznie korygowały:

- Wdrażaj wstępnie zatwierdzone grupy bezpieczeństwa na kontach AWS i automatycznie skojarz je z zasobami

- Odmów używania protokołu “ALL” w regułach grupy bezpieczeństwa, zamiast tego wymagaj wybrania określonego protokołu

- Odmawiaj używania zakresów portów większych niż n w regułach grupy bezpieczeństwa

- Odmów używania Classless Inter-Domain Routing (CIDR) mniejszych niż n w regułach grup bezpieczeństwa

- Określ listę aplikacji, które mogą być dostępne z dowolnego miejsca w Internecie (i odmów dostępu do wszystkich innych aplikacji)

- Zidentyfikuj grupy bezpieczeństwa, które są nieużywane przez n dni

- Zidentyfikuj nadmiarowe grupy bezpieczeństwa

Pomimo, że Firewall Manager otrzymał wiele znaczących ulepszeń w ostatnim czasie, AWS wciąż aktywnie pracuje nad dalszymi udoskonaleniami, które będą ułatwiać klientom AWS osiągnięcie zgodności zabezpieczeń ich zasobów.

Podsumowanie

W tym poście zbadaliśmy, w jaki sposób Firewall Manage może pomóc w łatwiejszym zarządzaniu grupami bezpieczeństwa VPC w środowiskach AWS z jednego centralnego narzędzia. W szczególności pokazaliśmy, w jaki sposób Firewall Manager może pomóc we wdrożeniu dobrej praktyki Stephena Schmidta nr 4 „Ograniczanie grup bezpieczeństwa”. Skoncentrowaliśmy się na tym, jak dokładnie skonfigurować Firewall Managera, aby ocenić oraz uzyskać wgląd w publicznie dostępną powierzchnię ryzyka aplikacji typu high-risk, takich jak SSH, RDP i SMB, oraz jak można użyć Firewall Managera do automatycznej naprawy grupy bezpieczeństwa typu out-of-compliance. Podsumowaliśmy również inne możliwości Firewall Managera związane z grupami bezpieczeństwa, aby zobaczyć, że istnieje o wiele więcej przypadków użycia, którymi można się zająć przy jego zastosowaniu. Zachęcamy do rozpoczęcia korzystania z Firewall Managera już dziś, aby chronić aplikacje.

Aby dowiedzieć się więcej, zobacz AWS Security Blog posts on Firewall Manager.

źródło: AWS