Cyberbezpieczeństwo dla firm? Najwyższy czas!

Cyberbezpieczeństwo dla firm to coraz większe wyzwanie. Każdego dnia złośliwe oprogramowanie infekuje w Polsce około 300 tys. urządzeń. Internet rzeczy (IoT), malware, DDoS, blastware i phishing to największe wyzwania cyberbezpieczeństwa dla firm w 2016 roku.

Jakich zagrożeń w sieci powinniśmy się bać?

Według firmy Gartner, organizacje na całym świecie w 2015 roku wydały prawie 80 miliardów dolarów na bezpieczeństwo informacji. W ubiegłym roku naruszenie bezpieczeństwa informacji przeciętnie kosztowało firmy 154 dolary – to 6 procent więcej niż w 2014 roku. Eksperci przewidują, że do 2020 roku będzie ponad 20 miliardów podłączonych urządzeń (Internet of Things). Te urządzenia, podłączone do globalnej sieci, stanowią idealny cel ataku DDoS. I bez wątpienia, każdego roku będzie coraz więcej ataków DDoS (przy okazji ? niedawno padł nowy rekord mocy ataku DDoS: 500 Gb/s). Scenariusze bezpieczeństwa IT mówią również o tym, że będzie więcej wirusów i robaków, zaprojektowanych specjalnie do atakowania urządzeń IoT. W wyniku „dużych ilości” podłączonych urządzeń, prawdopodobnie będziemy mogli zobaczyć w krótkim czasie powstanie usług do ataków maszynowych. Znacznie bardziej niebezpieczny jest jednak fakt, że wiele urządzeń osobistych (smartfony, smartwatche, tablety, etc) może okazać się bramą dostępową do sieci korporacyjnych – które są zwyczajnie bardziej interesujące i opłacalna dla przestępców.

Jak się zabezpieczyć przed atakiem DDoS?

Ataki DDoS stanowią jeden z najpoważniejszych problemów krajobrazu cyberbezpieczeństwa IT. DDoS mogą bowiem ?uziemić? organizację lub firmę na wiele godzin, dni, a nawet tygodni. A konsekwencje tego mogą być dla wielu biznesów druzgocące. Najbardziej rozpowszechnioną formą ataku DDoS jest tzw. volumetric lub atak bezpołączeniowy. Jego celem jest zablokowanie przepustowości witryny. Ataki te wykorzystują botnety – sieci zainfekowanych systemów ? aby obciążyć sieć docelową tak dużym ruchem, by maksymalnie spowolnić lub przerwać wszelkie operacje. Liczba ataków DDoS rośnie i nic nie zwiastuje poprawy sytuacji. Jak wynika z raportu Verisign Distributed Denial of Service Trends liczba ataków DDoS wzrosła na całym świecie aż o 85% w porównaniu do poprzedniego roku. Co więcej, ataki są coraz większe, o średnim wolumenie 6,88 Gb/s.

Kuriozalnie, istnieje wiele narzędzi łatwo dostępnych w Internecie, za pomocą których można dość łatwo przeprowadzić atak DDoS. Jest nawet specjalna usługa DDoS-as-a-Service, która pozwala przeprowadzić atak, nie wymagając od usera wiedzy technicznej. Jak się zabezpieczyć przed atakiem DDoS? To do końca niemożliwe, ale można odpowiednio dobrze ?przyjąć? atak lub też się na niego odpowiednio przygotować. Elementarnym kanonem jest optymalizacja witryny. Generalna zasada jest taka, że im mniej zapytań do bazy, tym lepiej. Warto także korzystać z CDN-a (Content Delivery Network) w odniesieniu do statycznych treści, ale i całego serwisu. Pliki są wtedy serwowane z zewnątrz, bliżej lokalizacji internauty, a dzięki temu ładują się szybciej. Warto także rozdzielać usługi (na wypadek ataku tylko jedna z nich będzie ofiarą) oraz stosować loadbalancery, aby ograniczyć potencjalne straty. Jednym z najlepszych narzędzi do ochrony DDoS jest CloudFlare, którego jesteśmy oficjalnym partnerem.

Zobacz, jak działa CloudFlare

Jak zapewnić cyberbezpieczeństwo dla firm? Sprawdź, jak to działa w Hostersach

W tej chwili zarządzamy przede wszystkim infrastrukturą, która znajduje się poza Hostersi Data Center. Dla swojej infrastruktury stosujemy monitoring ruchu sieciowego, gdzie możemy wygasić konkretny ruch na wejściu do naszej sieci. Jeśli nasze łącza okazałyby się zbyt słabe, aby w ogóle przyjąć atak, mamy procedury wypracowane z dostawcami łącz. Sporo ataków można łatwo odeprzeć zawsze poziom wyżej w infrastrukturze niż znajduje się cel ataku. W przypadku usług serwerów dedykowanych, to jesteśmy partnerem OVH, które ma własną, bardzo skuteczną ochronę całej infrastruktury. W zakresie ochrony pojedynczego serwisu www, proponujemy i używamy CloudFlare, którego także jesteśmy oficjalnym partnerem. CloudFlare pozwala bardzo skutecznie rozproszyć atak nawet dużej skali, a przy okazji pozwala na serwowanie strony cały czas, albo przynajmniej jej części. Już wiele razy przekonaliśmy się o ich skuteczności – blokują już same próby sprawdzania typowych podatności np. w WordPressie. Cena jest tutaj niesłychanie atrakcyjna. W wypadku chmury Amazon Web Services kluczem jest już sam projekt architektury (nie tylko w Amazonie zresztą) – jak najmniej usług widocznych w sieci, wszystko schowane w sieciach prywatnych. AWS oferuje też fajne narzędzia do ochrony (WAF, czyli taki aplikacyjny firewall), a w razie czego celem ataku są jego load balancery, które mają ogromną wydajność. Wszystkie te działania mają na celu jedynie obniżenie szansy przeprowadzenia skutecznego ataku. Całkowita obrona jest niemożliwa. Dzisiaj i tak są znacznie większe szanse na odparcie ataku niż np. jeszcze kilka lata temu. Na poziomie przeciętnego użytkownika potwierdzają to również dane firmy Kaspersky, które mówią, że ryzyko infekcji komputera podczas surfowania w sieci jest mniejsze o 4% w porównaniu do ubiegłego roku.

Pamiętajmy przy tym, że kwestia cyberbezpieczeństwa w dużej mierze opiera się na zasobach firmy. Dziewięćdziesiąt procent wszystkich naruszeń bezpieczeństwa IT generowane są bowiem przez błąd człowieka, a nie brak ochrony technologii. Kultura odgrywa ogromną rolę w ustanawianiu standardów zachowań dla całej organizacji, począwszy od Zarządu, a skończywszy na Help Desku.

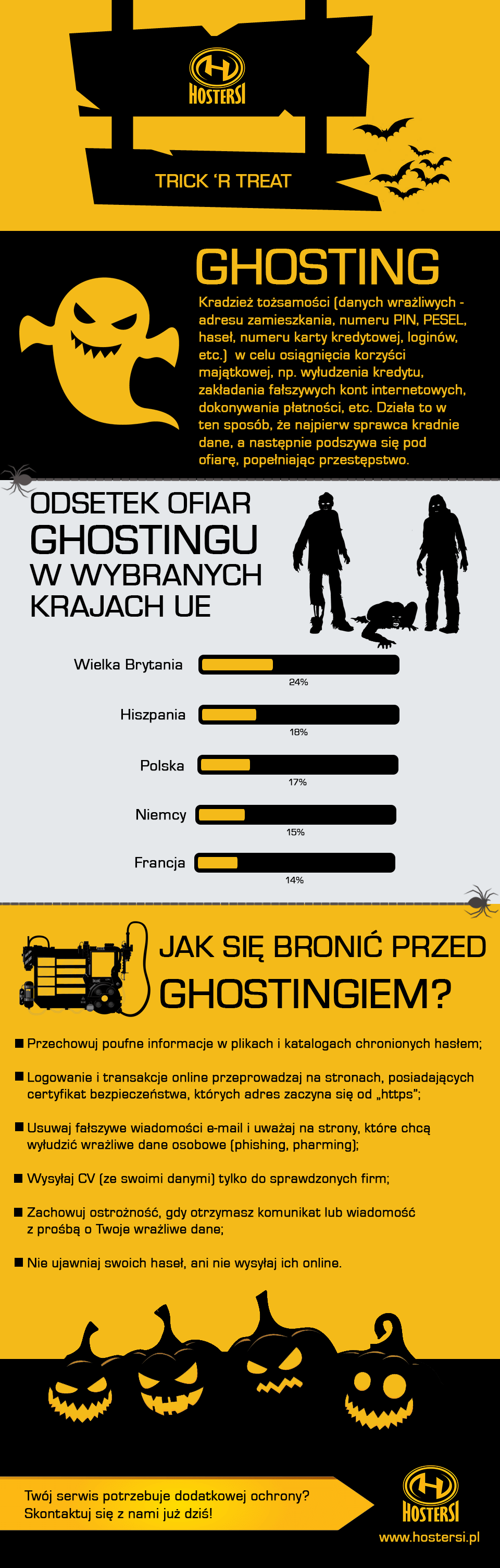

Na co jeszcze powinniśmy uważać w Internecie? Ghostware, blastware, phishing

Jakich zagrożeń dla bezpieczeństwa firm, z wyjątkiem DDoS, powinniśmy być świadomi ? Jednym z najbardziej niebezpiecznych jest blastware, złośliwe oprogramowanie zaprojektowane do niszczenia lub ?uziemienia? systemu, gdy zostanie wykryte przez programy antywirusowe. Najbardziej znanym blastware jest Rombertik, soft do kradzieży poufnych informacji przy użyciu przeglądarki Internet Explorer, Firefox lub Chrome. Z kolei zagrożenie typu ghostware przenika do systemu, kradnie dane i znika bez śladu. Nie bez powodu, ghostware często nazywany jest „snapchatem malware”. Inna zła wiadomość jest taka, że zjawisko phishingu nie wydaje się marginalizować, a wręcz przeciwnie. Przestępcy na coraz większą skalę kradną poufne informacje, takie jak jak nazwy użytkowników, hasła i dane karty kredytowej, używając do tego klonów stron internetowych lub wiadomości e -mail. Istnieje również osobna kategoria dla określania kradzieży tożsamości. To ghosting, czyli kradzież danych wrażliwych (NIP, PESEL, numer karty kredytowej, etc) w celu osiągnięcia korzyści majątkowej, np. dokonania płatności lub wyłudzenia kredytu. To jedno z najbardziej pospolitych zagrożeń w sieci, którego skutki mogą być jednak bardzo dotkliwe.

Wniosek? Firmy muszą być gotowe na cyberataki. I to w każdej chwili. Sprawdźcie poniżej naszą infografikę, dot. ghostingu.

Pytania? Skontaktuj się z nami

Zobacz również:

Dane osobowe w chmurze AWS (Amazon Web Services)

Usługi wsparcia IT – obsługa serwerów i pomoc w razie awarii 24h na dobę

Hosting WordPress w chmurze AWS z pełną redundancją

Skąd się bierze wysoka dostępność (HA) w chmurze?

Infrastruktura serwerowa bez tajemnic. Serwer dedykowany, VPS, czy chmura?